Comment forcer une mise à jour majeure sur Windows 11 ?

Récemment la première mise à jour majeure de Windows 11 est sortie. Elle devrait être rapidement disponible via le canal standard de téléchargement de mise à jour (Windows Update), cependant, si ce n’est pas le cas, nous allons voir ici plusieurs méthodes pour forcer la mise à jour vers Windows 11

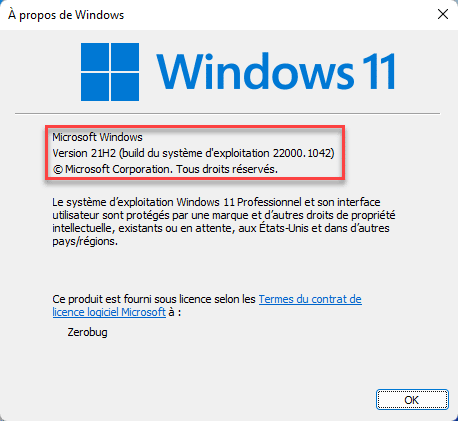

Comment vérifier notre version de Windows 11 ?

Avant de passer la mise à jour, vous pouvez vérifier rapidement la version sur laquelle vous êtes. Pour cela, cliquez sur le menu démarrer et dans la barre de recherche tapez la commande suivante :

winver

Cela devrait vous permettre de sortir rapidement le numéro de version, mais également le numéro de build sur lequel vous êtes.

Les prérequis

Pour installer cette mise à jour, il est nécessaire d’avoir la configuration minimale suivante :

- Processeur : CPU 1 GHz ou plus rapide ou système sur puce (SoC) avec deux cœurs ou plus.

- RAM : 4 Go.

- Disque dur : 64 Go ou plus.

- Micrologiciel système : UEFI, compatible Secure Boot.

- TPM : module de plateforme sécurisée (TPM) version 2.0.

- Graphiques : Compatible avec DirectX 12 ou version ultérieure avec pilote WDDM 2.0.

- Résolution d’affichage : Affichage haute définition (720p) supérieur à 9″ en diagonale, 8 bits par canal de couleur.

- Mise en réseau : compte Microsoft et connectivité Internet.

Comment forcer une mise à jour majeur de Windows 11 ?

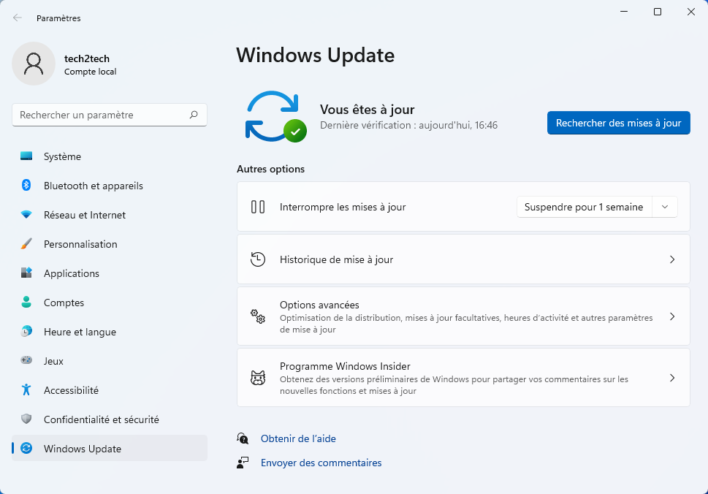

Avec Windows Update

Bien sûr la méthode la plus sure et plus simple serait de passer par Windows Update. Vous pouvez vérifier si la mise à jour majeure est proposée directement depuis Windows Update.

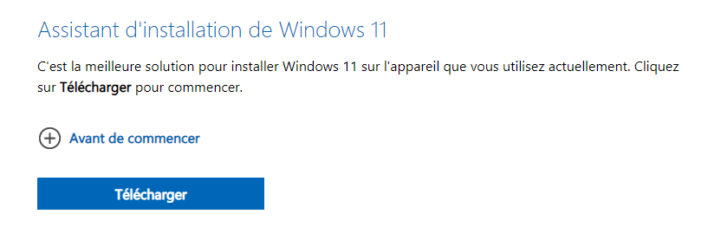

Via l’assistant d’installation de Windows 11

Pour télécharger la nouvelle version de Windows 11 et mettre à jour votre PC, vous pouvez passer par l’outil officiel de Microsoft : Assistant d’installation de Windows 11.

Pour cela, depuis le site de Microsoft, sous « Assistant d’installation de Windows 11 », cliquez sur « Télécharger »

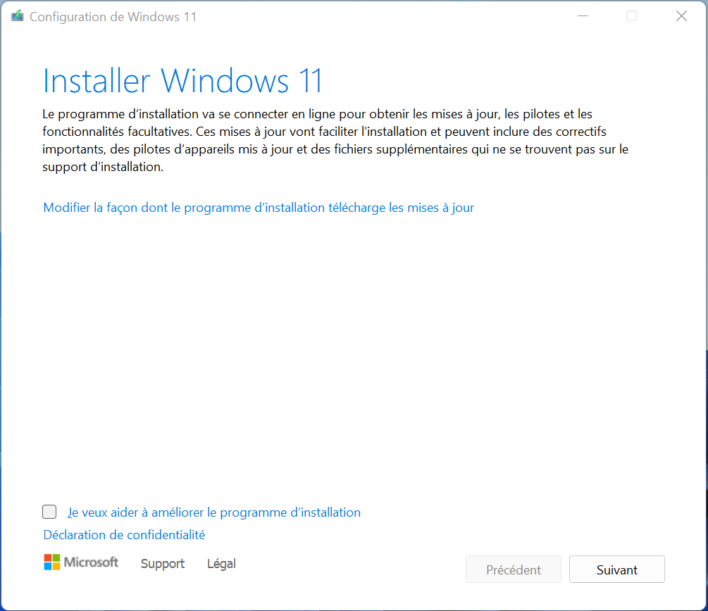

Exécutez le programme d’Assistant Mise à jour de Windows 11 et cliquez sur Mettre à jour maintenant pour lancer le téléchargement de Windows 11 22H2.

Une vérification des prérequis pour la mise à jour sera effectuée.

Le téléchargement de la dernière version de Windows va alors être exécuté. Encore une fois, vous pouvez aller prendre un petit café le temps du téléchargement.

Une fois le téléchargement terminé, vous pourrez alors redémarrer le PC pour passer à l’installation de Windows 11 22H2. Bien évidemment, comme d’habitude, tous vos fichiers et applications seront conservés.

Une fois l’installation effectuée, n’hésitez pas à vérifier la version de votre Windows 11 pour vous assurer être bien passé sous Windows 11 22H2.

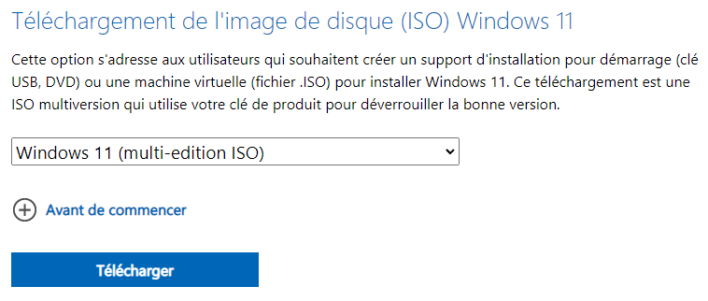

Via un ISO ou une clé USB Bootable

Pour télécharger la nouvelle version de Windows 11, vous pouvez télécharger l’ISO de la dernière version de Windows 11 via le site officiel de Microsoft.

Télécharger l’ISO de Windows 11 22H2Dans la section « Téléchargement de l’image de disque (ISO) Windows 11 » vous pourrez alors télécharger l’ISO.

Une fois le fichier ISO téléchargé, double cliquer dessus pour monter un lecteur DVD virtuel ou effectuer un clic droit sur le fichier puis sélectionner « Monter ».

Cliquez sur le DVD virtuel monté sur le panneau de gauche, puis double cliquer sur le fichier « Setup.exe ».

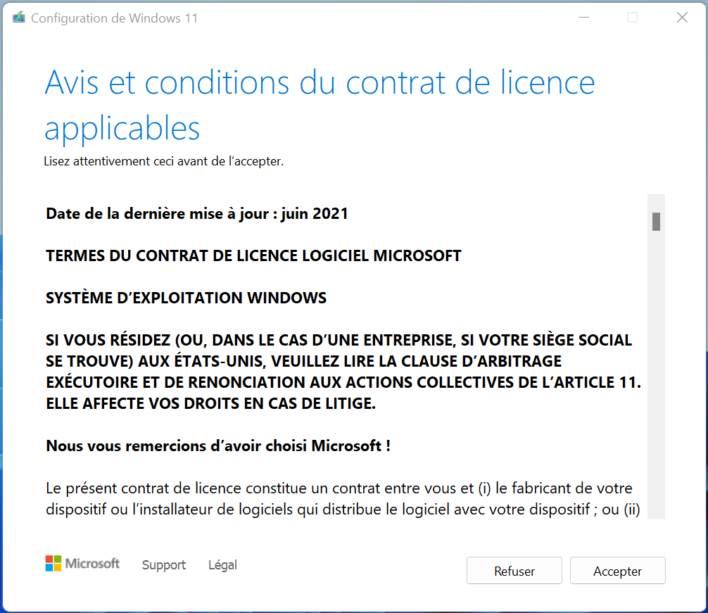

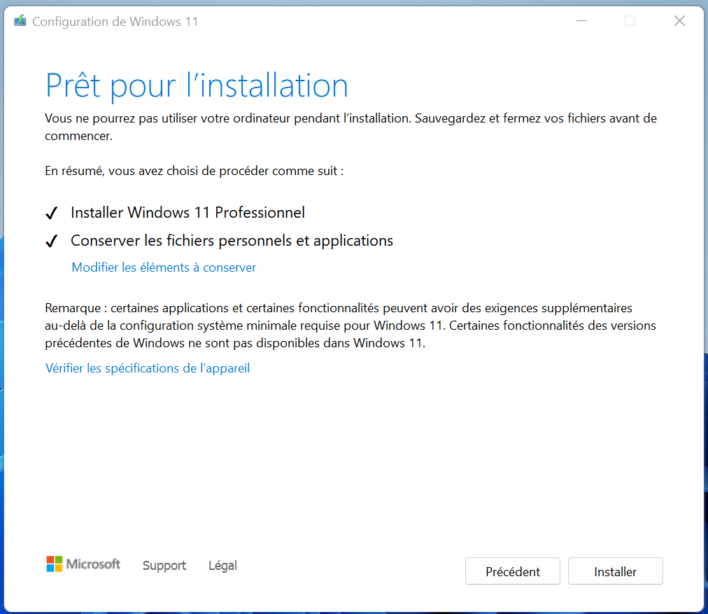

Vous serez alors invité à accepter le contrat de licence.

Puis à lancer l’installation. Avec cette méthode, vous pouvez faire une réinstallation complète ou bien conserver vos données et applications. Cliquez sur Installer une fois votre choix effectué.

Y’a plus qu’a patientez le temps d’installation Windows 11 22H2… !

Si la mise à jour ne fonctionne pas correctement ?

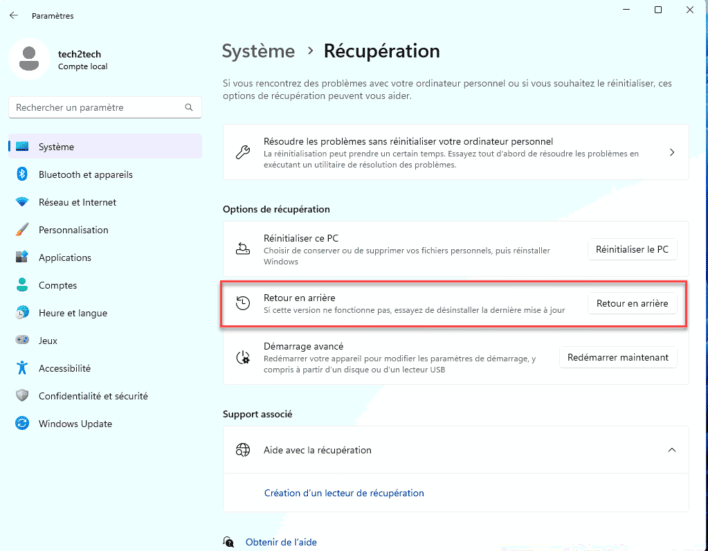

Si cette mise à jour pose des problèmes de stabilité ou de fonctionnement, vous pouvez tout à faire revenir à la version précédente depuis les paramètres de Windows, dans la section Système puis Récupération.

Attention cependant, vous aurez seulement 10 jours pour revenir en arrière, il sera ensuite trop tard.