Windows Server : La gestion des droits de partages et NTFS – Episode 1

Contexte :

Après un long moment d’absence, me revoilà avec un nouvel article. Nous allons voir comment bien gérer les accès aux dossiers partagés en entreprise.

En effet, vous n’êtes sans doute pas sans savoir que les infections par virus de type « Ransomware » (ou rançongiciel en Français) sont en constante évolution et qu’il faut à tout prix, mettre tous les moyens en œuvre pour limiter le risque en cas d’attaque, en effet, aujourd’hui la question n’est plus de se dire : « Si je me fais attaquer » mais « Quand je me ferai attaquer ».

Pour contribuer à cette limitation des risques, la gestion des droits d’accès aux données de l’entreprise est primordiale, et pour se faire, on appliquera le principe du moindre privilège, pour faire simple ? Chaque utilisateur doit avoir accès uniquement aux données qui lui sont nécessaires pour assurer ses missions, ce qui permettra de limiter la surface d’attaque si un compte est compromis.

Prérequis

Pour cet article, nous considérerons que vous avez une certaine maitrise de l’environnement AD de Microsoft, et que les différents termes sont acquis (OU, Groups, etc…)

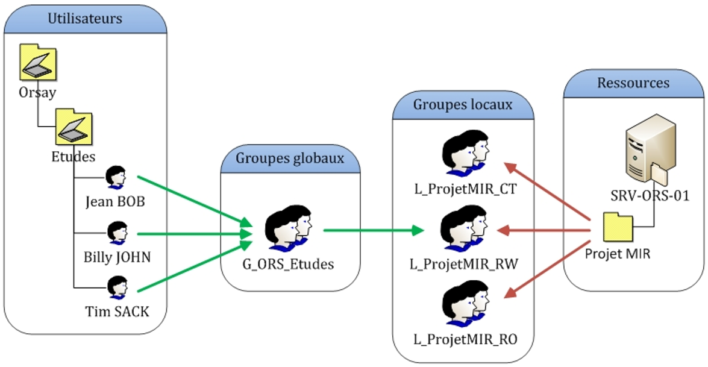

La méthode préconisée par Microsoft : AGDLP

Avant de vous présenter la méthode que j’utilise au quotidien, il me parait important de présenter rapidement celle préconisée par Microsoft, à savoir AGDPL : « Account, Global group, Domain Local group, Permission »

La méthode consiste donc à:

• Affecter les utilisateurs (accounts) dans des Groupes globaux (Global groups)

• Ajouter les Groupes globaux aux Groupes Locaux (Domain Local group)

• Enfin, ces groupes sont utilisés pour attribuer des permissions NTFS (sur partages, dossiers ou fichiers)

Avec un petit Schéma, ça donne ça :

L’intérêt de cette méthode est de travailler par type de profils (Groupe Globaux) en fonction des postes de chacun : Exemple : Compta, étude, Etc, mais le gros inconvénient, c’est que vous n’avez pas de granularité, dans le sens où, si une seule personne du groupe étude, doit avoir accès à un dossier en particulier, on va devoir faire de l’hybride et mélanger des groupes et des users dans les groupes locaux.

De plus, pour savoir, sans outil, quels sont les utilisateurs qui ont accès au dossier « Projet MIR » de notre exemple, il faudra d’abord regarder quels sont les groupes globaux présents dans les groupes locaux et ensuite regarder qui est présent dans les groupes Globaux, vous l’aurez compris, ce n’est pas très simple

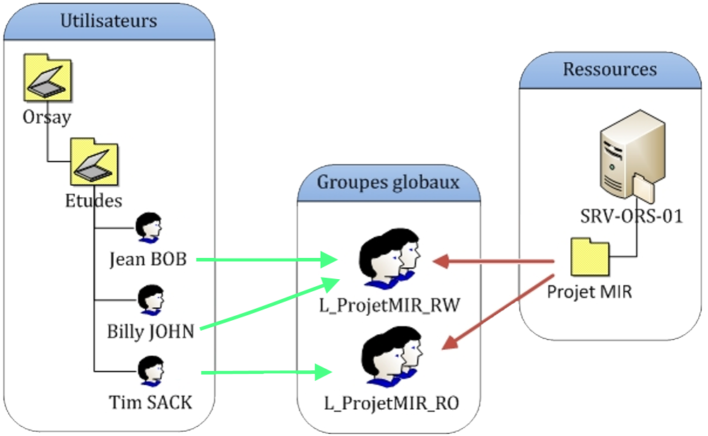

Variante de la méthode AGDLP

Nous avons vu la méthode préconisée par Microsoft pour la gestion de droits sur les ressources réseaux. Je vous propose d’en étudier une autre, un peu plus longue à mettre en place, mais qui simplifie la vie au quotidien pour l’administration :

Un groupe de sécurité de domaine global aura pour membres uniquement des utilisateurs du domaine et non des groupes comme dans la méthode AGDLP, en effet, lorsque l’on veut savoir qui a accès à un dossier, en consultant le contenu du groupe souhaité (RO ou RW) nous verrons tout de suite le nom des utilisateurs ayant l’accès. Avec la solution de Microsoft, nous verrons les groupes « de services » (COMPTA, DIRECTION…) ayant les droits sur le dossier, et il faudra aller dans chaque groupe de services pour voir qui en est membre.

Pour chaque profil d’autorisation (RO, RW) un groupe correspondant sera créé.

Chacun de ces groupes sera affecté à une ressource partagée nécessitant un accès particulier.

Un petit exemple :

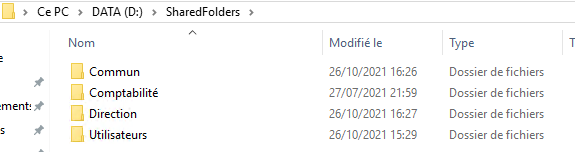

L’arborescence :

Nous allons créer un dossier qui accueillera notre arborescence, en effet, afin de permettre une meilleure gestion des ressources, je déconseille de mettre votre arborescence à la racine de votre lecteur (D : dans mon exemple) car vous serez obligé de partagé chaque dossier un à un car, par défaut sous Windows, tous les lecteurs sont partagés, c’est ce que l’on appelle des partages administratifs et nous ne devons pas utiliser ces partages pour donner des accès à nos utilisateurs.

Mon dossier s’appellera « SharedFolders », mais vous pourriez très bien l’appeler « Partages », c’est ce dossier qui sera partagé et il conviendra de ne laisser aux utilisateurs qu’un accès en Lecture sur celui-ci :

Nous allons ensuite créer notre arborescence, c’est sur celle-ci que nous allons affiner les droits des utilisateurs en fonction de leurs besoins, en effet, lorsqu’il s’agit d’accès, il est indispensable d’être restrictif et d’appliquer le principe du moindre privilège/accès, ce principe suppose alors que chaque utilisateur ne doit posséder que les privilèges nécessaires à l’exécution de ses missions, et rien de plus. C’est pourquoi, même le dirigeant d’une entreprise, ne devrait pas avoir un accès en écriture sur toute l’arborescence s’il n’en a pas l’utilité, pas de problème par contre, à lui laisser un accès en lecture partout.

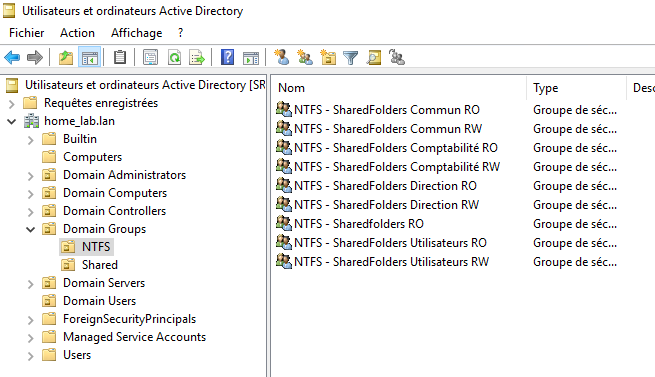

Dans l’AD :

Coté « Utilisateurs et ordinateurs Active Directory » ça donnerait quelque chose comme ça :

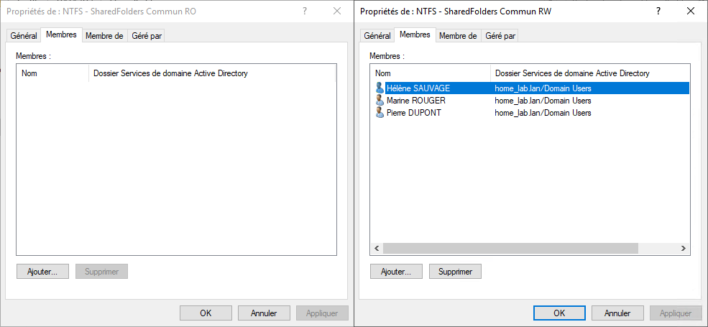

Voici le détail des groupes pour le dossier « Commun » :

Dans cet exemple, tous les utilisateurs ont un accès en « Lecture et écriture (RW) » sur le dossier Commun

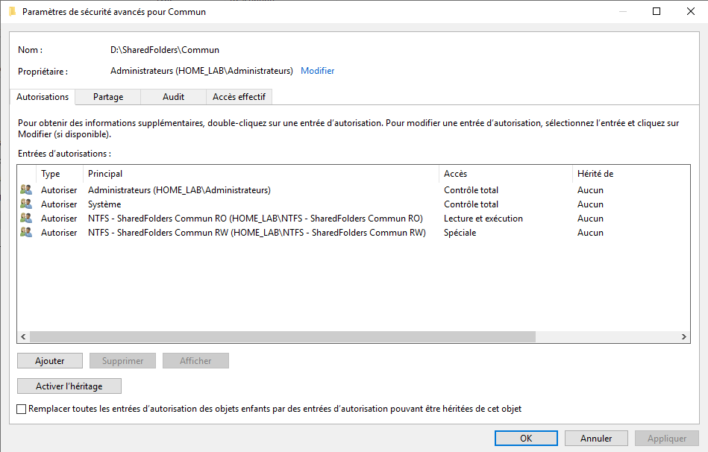

Sur le dossier :

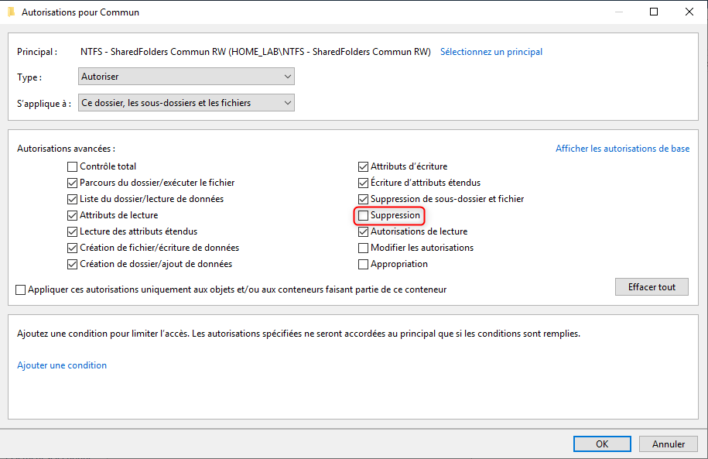

Voici ce que donne l’application des droits sur un dossier « Commun » :

Vous vous demandez surement pourquoi l’accès est défini sur spécial pour le groupe « RW » ?

Voici l’explication :

J’ai volontairement retiré le droit de suppression sur le dossier parent (COMMUN) et ne permets que la suppression des sous-dossiers et fichiers, ce changement n’étant pas « standard » il devient un accès spécial. Cette modification empêchera toutes fausses manips au premier niveau de l’arborescence qui doit rester figé :

Conclusion :

Dans ce premier épisode, nous aurons vu dans les grandes lignes le fonctionnement de la méthode, dans le prochain épisode, nous approfondirons la mise en place de tout ce que l’on vient de voir et nous aborderons les subtilités de la gestion des droits (héritage, différence contrôle totale/RW, différence entre droits de partage/droits NTFS…) .

N’hésitez pas à commenter si vous avez des remarques, conseils ou autres 🙂

Merci Dylan pour ton point de vu sur la gestion des ACLs, les schémas c’est tellement rare à trouver sur le Net in French ^^