Qu’est-ce que le score des vulnérabilités CVSS ?

Hey ! Bonjour à toutes et tous ! Nous nous retrouvons ensemble pour un nouvel article qui cette fois-ci ne va pas vous faire la présentation des vulnérabilités de la semaine, mais du score CVSS plus particulièrement.

Effectivement, dans la majorité des articles du CERT-FR, je vous indique que telle faille ou telle vulnérabilité possède un score CVSSv3 de tel niveau. Néanmoins, à quoi correspond réellement ce score et qui définit le niveau des alertes ? Bien, nous allons voir ça ensemble dans l’article qui suit !

Le score CVSS

L’origine

Le score CVSS pour Common Vulnerability Scoring System est un système permettant de calculer une note évaluant les différentes caractéristiques, la criticité et une chaîne de caractères (un vecteur) d’une vulnérabilité. La première version de CVSS a vu le jour en février 2005, et CVSS version 2.0 a été lancée officiellement en juin 2007. La version 3.0 de CVSS est disponible depuis le 28 mai 2015 et c’est cette dernière qui est actuellement utilisée, et ce de façon internationale.

Les critères de calcul du score

L’établissement d’un score CVSS résulte en permanence d’un calcul qui est sur la base de trois critères qui possèdent eux-mêmes leurs propres notes ainsi que vecteurs. Les critères sont les suivants :

- Le critère Base : évalue l’impact maximum théorique de la vulnérabilité.

- Le critère Temporel : représente les caractéristiques temporelles d’une vulnérabilité qui peuvent évoluer au cours du temps (mise à disposition de correctifs, présence d’exploit, etc.). Celui-ci pondère également le critère Base.

- Le critère Environnemental : représente les caractéristiques d’une vulnérabilité en fonction de l’environnement (type d’actif ou utilisateur concerné par exemple) et des conséquences qui pourraient découler de l’exploitation de cette vulnérabilité. Celui-ci pondère le critère Temporel à son tour.

Il faut savoir également qu’en l’absence de données permettant d’établir les critères Temporel et/ou Environnemental, ces deux critères sont caractérisés comme étant « Non défini » et ils auront un impact sur le score CVSS de la même façon que si le critère était défini au niveau le plus élevé.

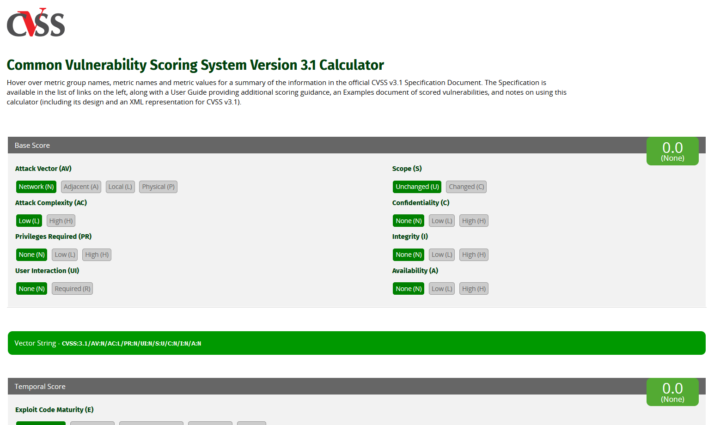

L’outil de calcul du score

Le site FIRST met à disposition le calculateur officiel afin d’obtenir le score CVSSv3 qu’utilise par exemple le CERT-FR ou bien encore son équivalent aux États-Unis, le NVD.

Conclusion

Nous voici à la fin de cet article sur l’établissement du score CVSSv3, maintenant vous savez comment est défini ce score sur les différentes alertes du CERT-FR.

J’espère que celui-ci vous aura été utile et à très vite dans de futurs articles ! Alors, pour ne rien louper, n’hésitez pas à vous inscrire à la newsletter de Tech2Tech.

Des questions, des remarques ou tout simplement, envie d’échanger sur le sujet de l’article ? L’espace commentaires est là pour ça !