- Introduction

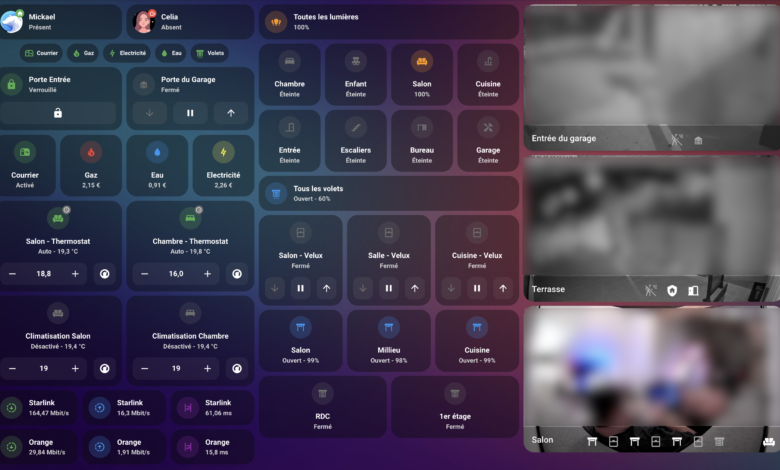

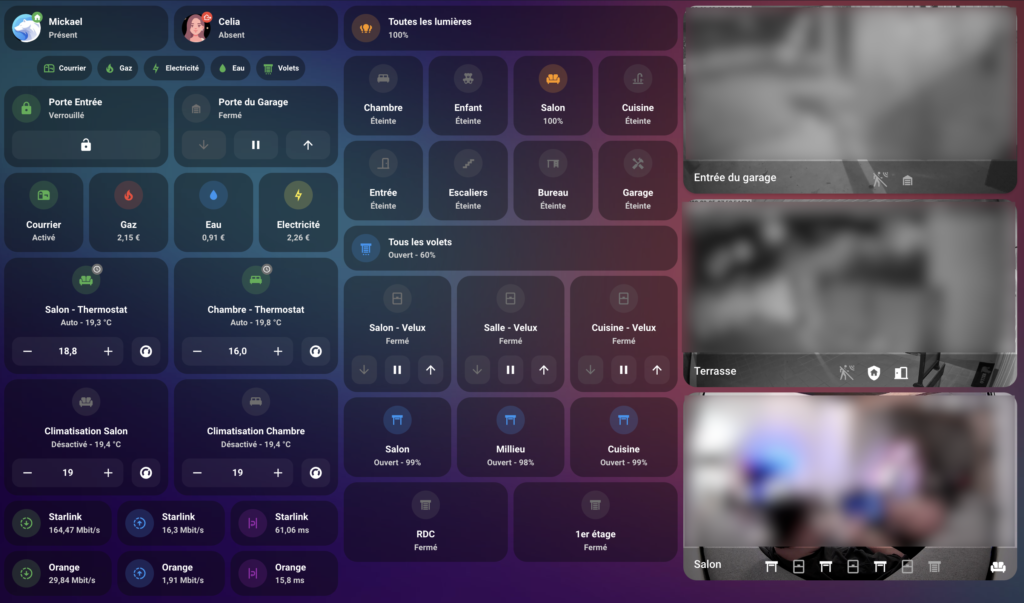

- Mon installation

- Supervision de ma consommation

- Gestion de mon chauffage et de ma climatisation

- Gestion de mes accès

- Gestion des lumières

- Gestion des personnes et des notifications

- Bonus 1 : Notification fin de cycle de lavage

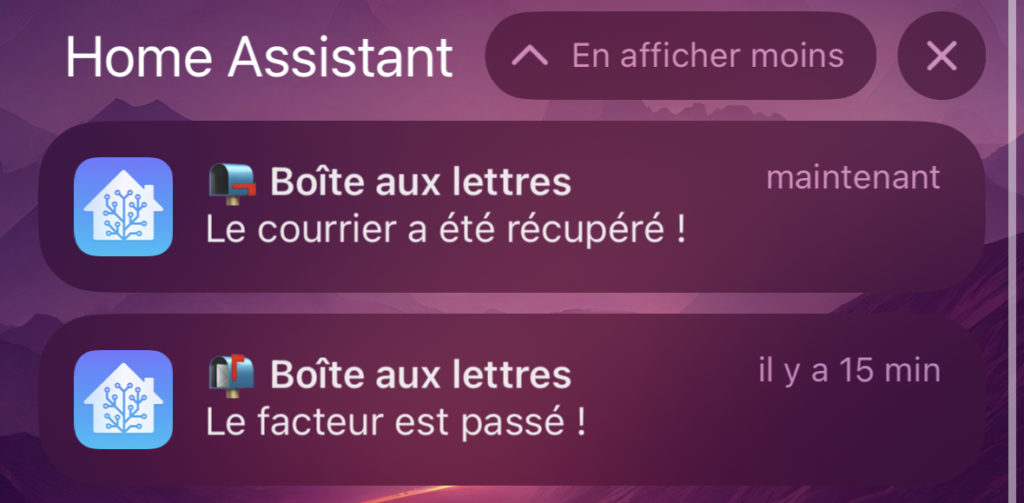

- Bonus 2 : Notification de courrier

- Bonus 3 : Notification consommation jour

Introduction

Qu’est-ce que la domotique et Home Assistant

Par flemme et par envie de me concentrer sur le plus intéressant, voici une petite présentation de la domotique et de Home Assistant par notre bon vieux Chat GPT :

—

La domotique est l’un des secteurs les plus excitants de la technologie de la maison. Cette technologie permet de contrôler à distance les appareils électroniques de votre maison, tels que les lumières, les thermostats, les stores, les serrures, etc. Cela vous donne la possibilité de gérer votre maison de manière efficace et de rendre votre vie plus facile.

L’un des outils les plus populaires pour la domotique est Home Assistant. Il s’agit d’un logiciel open source qui vous permet de contrôler tous les appareils connectés de votre maison en un seul endroit. Home Assistant est compatible avec une grande variété de produits domotiques populaires, ce qui en fait un choix très attrayant pour les propriétaires de maison.

L’une des principales caractéristiques de Home Assistant est sa flexibilité. Il vous permet de personnaliser votre configuration de domotique en fonction de vos besoins spécifiques. Vous pouvez créer des scénarios pour contrôler les lumières, les stores, les thermostats, etc., en fonction de l’heure, de la date et de différents capteurs tels que les détecteurs de mouvement et les capteurs de température.

Home Assistant offre également une interface utilisateur conviviale pour gérer votre système domotique. Il vous permet de contrôler vos appareils à partir d’une seule et unique application, que vous soyez chez vous ou à distance. De plus, Home Assistant est compatible avec une variété de périphériques, notamment les smartphones, les tablettes et les ordinateurs.

En plus de ses fonctionnalités de base, Home Assistant offre aussi une variété d’autres avantages. Par exemple, il vous permet de surveiller l’état de votre système de sécurité, de recevoir des notifications en cas de mouvements suspects, et de contrôler les caméras de surveillance à distance. De plus, Home Assistant peut être intégré à des services tels qu’Amazon Alexa et Google Assistant pour une utilisation encore plus facile.

En conclusion, la domotique et Home Assistant sont des outils incroyables pour améliorer la qualité de vie à la maison. Ils vous donnent la possibilité de contrôler tous les appareils connectés de votre maison en un seul endroit, ce qui vous permet de vivre de manière plus efficace et plus confortable. Si vous êtes à la recherche d’un moyen de simplifier votre vie à la maison, la domotique et Home Assistant sont des excellents choix à considérer.

—

Promis, le reste, c’est tout moi qui l’ai écrit 😜

Est-ce vraiment utile ?

Soyons honnêtes, plein de gens sont réticents à vouloir tout connecter, par ignorance ou encore par fierté de se dire :

Oui, mais moi, je n’ai pas besoin de ça, vous allez finir par ressembler aux Hommes dans leurs fauteuils dans Wall-e.

Mon pote aigri. Salut coupain.

Mais pour un « Geek » comme moi, savoir en temps réel que tout va bien dans ma maison, mais aussi que je ne consomme pas trop d’énergie, c’est important.

Pour les personnes « Lambda », le côté économie d’énergie et sécuritaire peut en faire basculer plus d’un dans ce monde merveilleux de la domotique !

Pouvoir identifier une fuite d’eau, un appareil électrique qui consomme trop, préchauffer sa maison avant d’arriver chez soi, contrôler tous ses volets avec une simple commande vocale ou encore simuler sa présence lorsqu’on est en vacances, etc.. Voici déjà quelques bases des possibilités avec la domotique, ce n’est pas que « Dis Siri – Alexa – Ok Google, allume la lumière » ou « Raconte-moi une blague« . Si on y passe un peu de temps, on peut vraiment rendre sa maison intelligente !

Les 3 grandes règles avant de vous lancer

- Une bonne domotique est une domotique qui est utilisable par n’importe lequel de vos invités sans avoir à leur faire un tutoriel pour chaque lumière (on oublie l’idée de supprimer tous les interrupteurs par exemple !).

- Ça coûte cher. Alors certes, ça coûte quelques centaines d’euros, mais ce n’est pas ça le plus précieux dans l’histoire : vous allez y passer pas mal de temps. C’est un point à prévoir à l’avance, si vous voulez quelque chose de complet et fonctionnel, soyez prêt à passer plusieurs heures. (Pour donner un petit ordre d’idée, pour l’installation dans ma maison, j’en suis à prêt de 60h)

- Rester sur un système homogène au maximum, multiplier les marques et les protocoles est une très mauvaise idée, planifier votre installation avant de vous lancer.

Mon installation

Choix du software

Commençons donc par la base, quelle solution ai-je choisie pour ma domotique. Plusieurs solutions s’offraient à moi : rester sur le système de mon ancien appartement (Jeedom), partir sur du full compatible HomeKit (étant entièrement dans l’écosystème Apple) ou revenir à Home Assistant.

La compatibilité HomeKit était pour moi un indispensable, c’est avec Siri et nos iPhones que ma femme, mes invités et moi contrôlions la maison dans 90% des cas, mais HomeKit reste pour le moment très jeune et ne permet pas de faire beaucoup de chose, ni même d’intégrer différent type de capteurs (et je ne vous parle pas des prix pour les équipements compatibles avec le système Apple !). Heureusement, il existe HomeBridge, qui permet de faire le lien entre un serveur de domotique du style Jeedom ou Home Assistant et HomeKit !

Donc j’élimine HomeKit, car finalement, ça sera surtout une brique de mon installation, il me reste donc Jeedom que je maitrise déjà et Home Assistant que je vais devoir redécouvrir. Effectivement, j’avais déjà testé Home Assistant il y a de ça quelques années, mais je n’étais pas encore à l’aise avec son fonctionnement et ses fichiers de configuration en yaml.

Jeedom est une bonne solution, je ne peux que le recommander, mais j’avais envi de mettre les mains dans le bousin et remettre en place un Home Assistant qui avait l’air d’avoir énormément évolué. C’est décidé, je me lance sur Home Assistant !

Choix du hardware

Je dispose d’un Raspberry Pi 3B+ sous la main qui hébergeait déjà mon serveur de domotique Jeedom dans mon ancien appartement, j’ai alors tout naturellement commencé par installer Home Assistant sur ce dernier. Quelques jours après l’installation, j’avais plusieurs instabilités, et la carte SD m’a lâché du jour au lendemain.. Je n’avais bien évidemment pas pensé à faire de sauvegarde.. (Sinon, ce n’est pas drôle 😅 ) Après quelques recherches, je me suis rendu compte que la stabilité de ce magnifique outil n’était pas des plus adéquates sur un Raspberry Pi 3B+. Aux vues du prix des modèles 4, je fais une croix sur ce fonctionnement, j’ai d’autres outils à la maison pour arriver à un résultat plus probant !

Si vous avez lu certain de mes précédents articles, vous devrez savoir que je dispose d’une belle baie serveur chez moi, donc normalement tout ce qu’il faut pour utiliser un serveur baremetal ou virtualisé ! Sauf qu’entre deux, j’ai été embauché chez Infomaniak, je me suis ainsi séparé de mes serveurs aux profits du Public Cloud d’Infomaniak. Cependant, je ne suis pas très à l’aise pour faire mon serveur de domotique en dehors de chez moi, cela a beau être faisable, ce serveur ne servira qu’à contrôler ma maison, inutile qu’il soit extériorisé.

Dans ma petite baie (que j’ai quand même gardé, il ne faut pas déconner 😜 ), il me reste encore l’un de mes Micros Server Gen 8 sous Xpenology (DSM 6,2). Ce petit bébé est équipé d’un processeur Xeon et 8 Go de RAM, DSM permet de faire des machines virtuelles et de les manager, ça sera l’occasion de tester cette fonctionnalité !

TL;DR : Installation de Home Assistant dans une VM sur un Synology car les performances et la stabilité sur RPI 3B+ ne sont pas satisfaisantes.

Pour la partie installation, je vous conseille de jeter un œil à l’article de Mikael sur l’installation de Home Assistant sur un NAS Synology. Quel que soit le support sur lequel vous souhaitez installer cette solution, je vous conseille fortement de partir sur la version supervisée de Home Assistant qui contient toutes les fonctionnalités.

Choix de l’assistant vocal

Si vous souhaitez contrôler votre maison à la voix, vous allez devoir vous munir d’assistants vocaux. Plusieurs choix grand public sont disponibles :

- Ok Google (pas mal d’équipements, mais vos données vont à Google)

- Alexa (énormément d’équipements, mais application pas top et vos données vont à Amazon)

- Siri (très peu d’équipements : juste les HomePod mini et classique, mais plus respectueux de la vie privée)

Ces 3 assistants vocaux exécuteront très bien l’ensemble de vos requêtes pour le contrôle de votre maison, si je n’étais dans l’écosystème Apple et que je n’étais pas inquiet de l’utilisation de mes données par Amazon, c’est Alexa que j’aurai choisi, car la multitude d’équipements Echo est très appréciable pour diversifier les interactions avec l’assistant vocal.

Je me suis tourné vers Siri actuellement pour la qualité de l’écosystème Apple, de ses HomePod et du côté respect de la vie privée.

Mais j’envisage sérieusement à passer sur un assistant vocal opensource et selfhosted. Je ferai peut-être mon retour d’expérience dans un nouvel article (suivez-moi sur Twitter pour en savoir + dès que j’essaye tout ça : @PAPAMICA__).

À ne pas oublier !

Lors de la création de votre machine virtuelle, pensez à lui mettre une IP fixe, configurer les DNS et mettre en place un plan de sauvegarde. Si vous utilisez des équipements branchés en USB, pensez à lui donner accès à ces ports physiques.

Avant même de commencer à configurer vos premiers capteurs, mettez en place tout de suite une règle de nomenclature que vous suivriez scrupuleusement tout le long de votre aventure dans la domotique. Croyez-moi, pour avoir fait l’erreur, c’est important d’y penser au tout début de votre projet.

Si vous manquez d’idée, voici la méthode que j’utilise : Pièce – Capteur Nom

Les différentes technologies pour vos capteurs

Aujourd’hui, il existe pas mal de technologies pour la communication entre vos capteurs et votre serveur de domotique. Je vous conseille fortement de ne pas les multiplier dans votre installation, cela vaut aussi pour les marques d’équipements.

Parmi ces technologies, je vais en retenir que 3 : Wi-Fi, Zigbee et Matter.

Le Wi-Fi a l’avantage d’être fiable et disponible partout dans ma maison (merci Unifi) mais les capteurs Wi-Fi ne peuvent pas être sur batterie, cela consomme beaucoup trop d’énergie. Pensez à créer un réseau et un Wi-Fi 2.4 GHz dédié à votre domotique, n’oubliez pas non plus de mettre des IP fixes à tous vos équipements.

Zigbee est un protocole principalement orienté domotique, il est économe en énergie, peu cher, fonctionne avec un réseau maillé, mais demande d’ajouter des passerelles.

Quant à Matter, c’est encore tout jeune actuellement, je m’y intéresserai surement dans les prochains mois.

Mes passerelles et types de capteurs

Ayant commencé la domotique avec des ampoules Hue, je dispose encore de son pont pour la connexion de ses différents équipements. Entre deux, j’ai fait l’acquisition d’une passerelle Xiaomi pour ces capteurs, mais aussi une passerelle Lidl pour ces luminaires.. Si vous avez bien lu, vous remarquerez que là, j’ai fait une erreur, partir sur plein de marques différentes est une mauvaise idée ! Cependant, tous ces équipements partagent un point commun : leur protocole de communication Zigbee.

Afin de me séparer de tous ces ponts, et de retrouver un minimum d’homogénéité dans mon installation, je suis partie sur l’achat d’une clé Zigbee : la Combee II (aujourd’hui, je vous recommanderai plutôt l’achat du modèle de chez SonOFF). Cette clé liée à Zigbee2mqtt c’est un excellent moyen de faire un réseau maillé Zigbee fiable et homogène.

- Firmware du coordinateur Zigbee basé sur EZNet 6.10.3 prêt à l’emploi

- Prend en charge les plateformes Smart Home Assistant, openHAB, Zigbee2MQTT et ainsi de suite

- Basé sur EFR32MG21 + CH9102F/CP2102N, gain de sortie de +20dBm

- Le boîtier en aluminium réduit efficacement les interférences du signal par les périphériques

Pour la partie un peu plus DIY, je me suis équipé en ESP32 et ESP8266, ce sont des petites cartes semblables à des Arduino composés de plusieurs entrées et d’une puce Wi-Fi. C’est très pratique dans certains cas que nous verrons par la suite.

Supervision de ma consommation

Mon premier objectif avec ce système de domotique fut de superviser ma consommation, avec l’envolé du prix de l’énergie, c’était indispensable pour moi de garde un œil dessus. Pour contextualiser, ma maison fait 100 m² sur 3 étages avec chauffage au sol et eau chauffée au Gaz, la partie cuisine est totalement électrique et je dispose de deux climatisations réversibles.

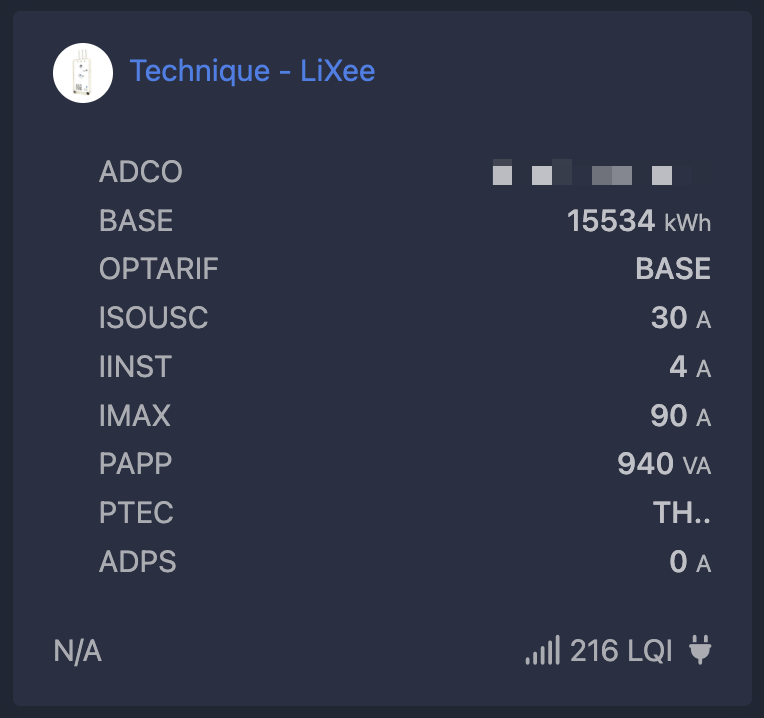

Électricité

Récupération des données

Commençons par le plus simple : l’électricité.

Pour connaitre ma consommation globale, j’ai la chance d’être équipé par un Linky récent, qui dispose d’une prise permettant le relevé d’information. Après pas mal de recherche, je me suis tourné vers un petit appareil Zigbee qui vient se connecter directement sur cette prise : Lixee.

Il remonte directement dans Zigbee2mqtt et permet de remonter directement ma consommation globale en live, facile et efficace !

Bon… savoir ce que la maison consomme, c’est bien, mais je veux quand même + de détails, savoir quel équipement consomme à tel moment et avec quelle puissance. Quoi de plus simple pour cela que de mettre des prises connectées ? Je me suis donc équipé en prises Meross, ces dernières sont assez imposantes et en Wi-Fi, mais ont l’avantage d’être à un prix raisonnable et contrôlable sans passer par internet avec l’intégration MerossLAN disponible dans Home Assistant.

Des habitués de mon Discord (à rejoindre ici si vous souhaitez suivre mes péripéties et échanger sur différents sujets) m’ont plutôt conseillé des prises de marque Innr ou encore Konyks qui ont l’avantage de fonctionner en Zigbee.

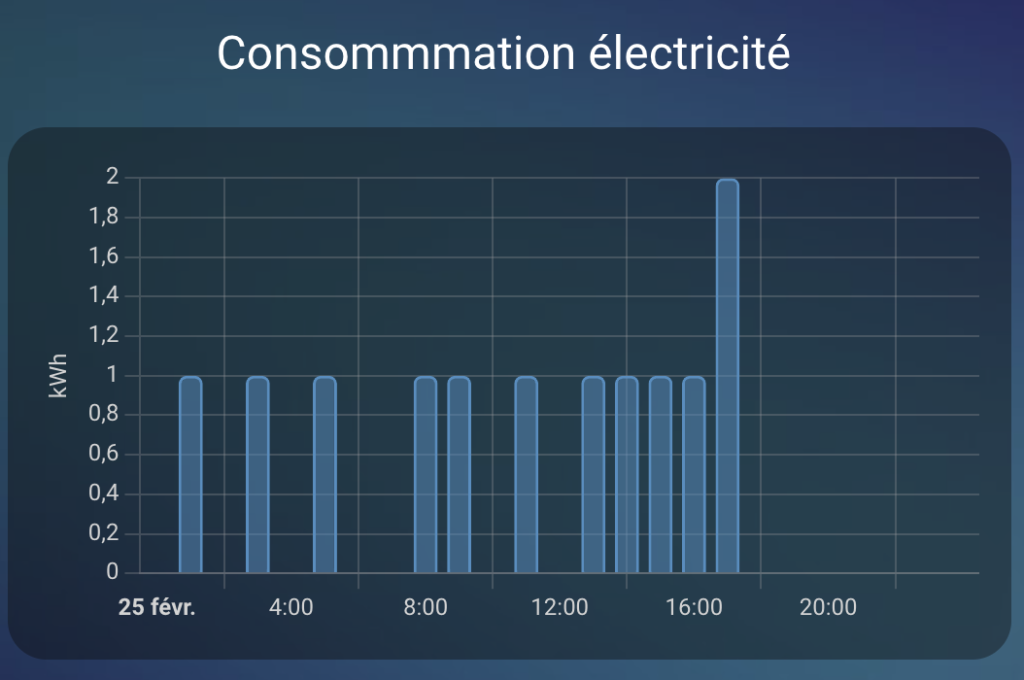

Affichage des données

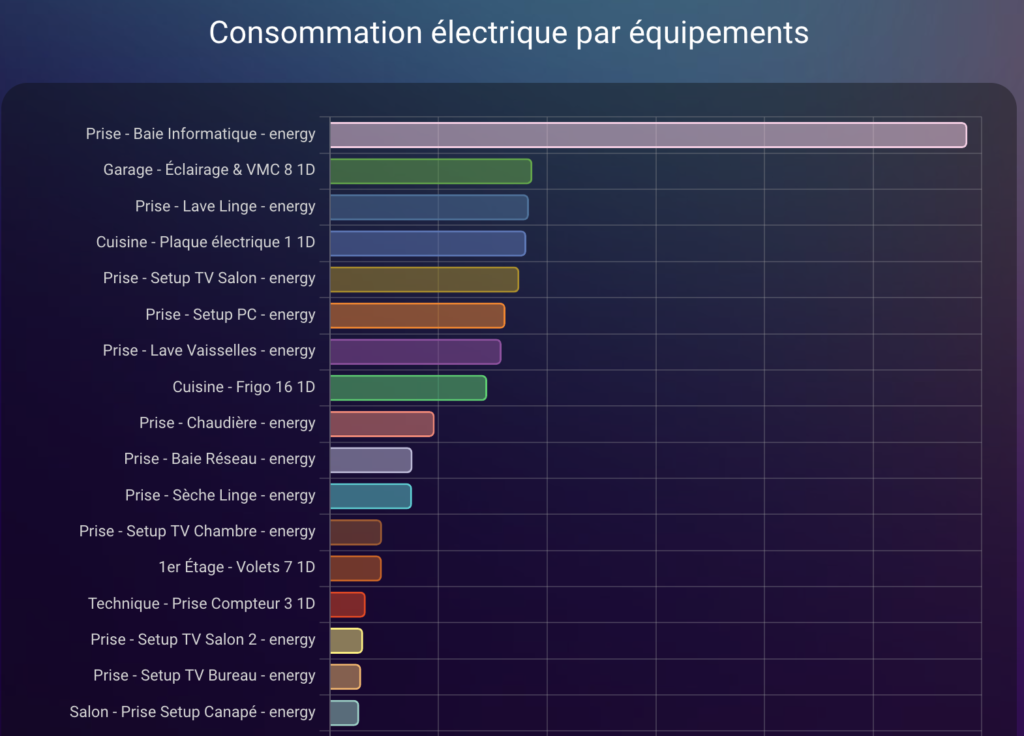

Pour le suivi de la consommation, je vais utiliser le dashboard Energy déjà disponible dans Home Assistant. Après avoir configuré ce dernier, les données remonte bien et je peux suivre ma consommation globale de chaque jour, mais aussi celle de mes différents équipements :

Quant à la consommation en live, je me suis fait un petit affichage dynamique qui affiche les équipements qui consomment le plus à l’instant T :

Pour avoir un peu plus de détails dans mon historique, j’ai aussi ajouté les données de mon Home Assistant dans une base de données InfluxDB et faire quelques graphiques dans Grafana :

Vous pourrez, comme d’habitude, récupérer l’ensemble de mes dashboards et fichiers de configuration sur GitHub : Github.com/PAPAMICA (Pense à la petite ⭐️ 😜)

Pour aller plus loin

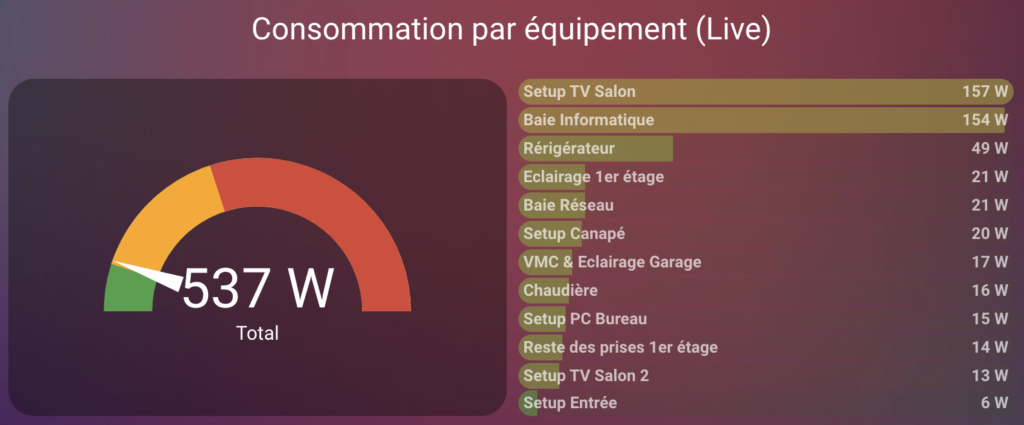

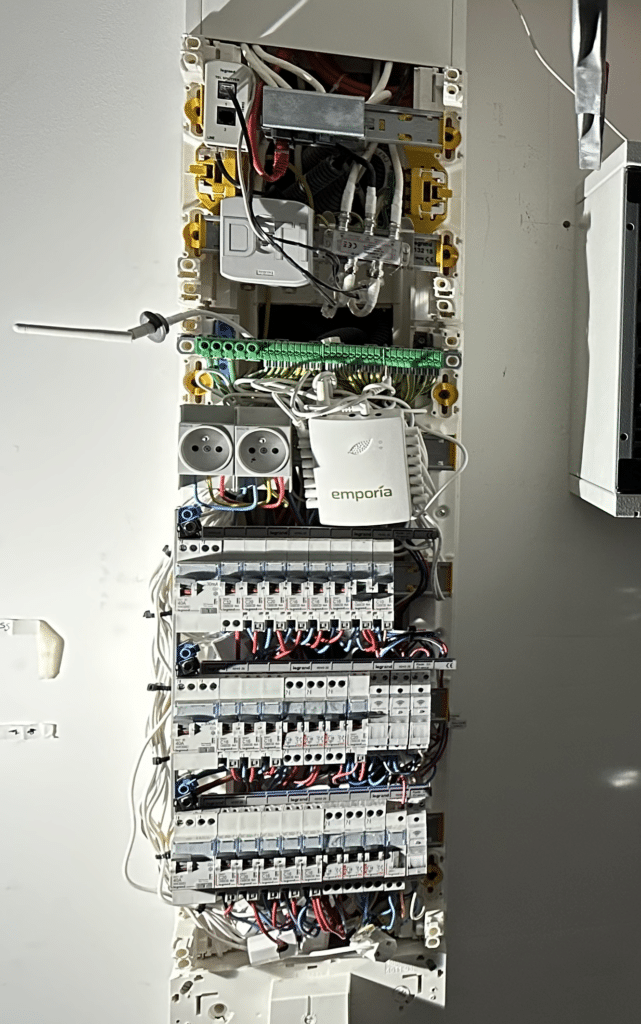

Afin de parfaire la remontée d’informations pour ma consommation électrique, j’ai également installé un système de pinces ampèremétriques Emporia Vue Gen 2 directement dans mon tableau électrique :

- S’INSTALLE DANS LE PANNEAU DE CIRCUIT de la plupart des systèmes électriques commerciaux légers (jusqu’à 415Y/240VAC et moins de 600A)…

- SURVEILLANCE DE L’ÉNERGIE 24h/24 et 7j/7 : surveillez la puissance réelle de votre maison n’importe où, n’importe quand pour éviter des…

- SURVEILLANCE DE L’APPAREIL SANS DEVIS: Livré avec seize (16) capteurs 50A pour surveiller avec précision votre climatiseur, fournaise, chauffe-eau,…

- RÉDUISEZ VOTRE FACTURE ÉLECTRIQUE : évaluez vos dépenses en temps réel et recevez des notifications exploitables pour comprendre où vous pouvez…

Je ne rentrerai pas dans les détails dans cet article, je ferai sûrement un sujet dédié à cette magnifique solution ! Voici cependant quelques photos de l’installation dans mon tableau électrique :

Gaz

Récupération des données

L’électricité, c’est cool, mais ce n’est pas mon poste de dépense le plus important dans cette maison, comme dit précédemment, mon chauffage est au gaz.

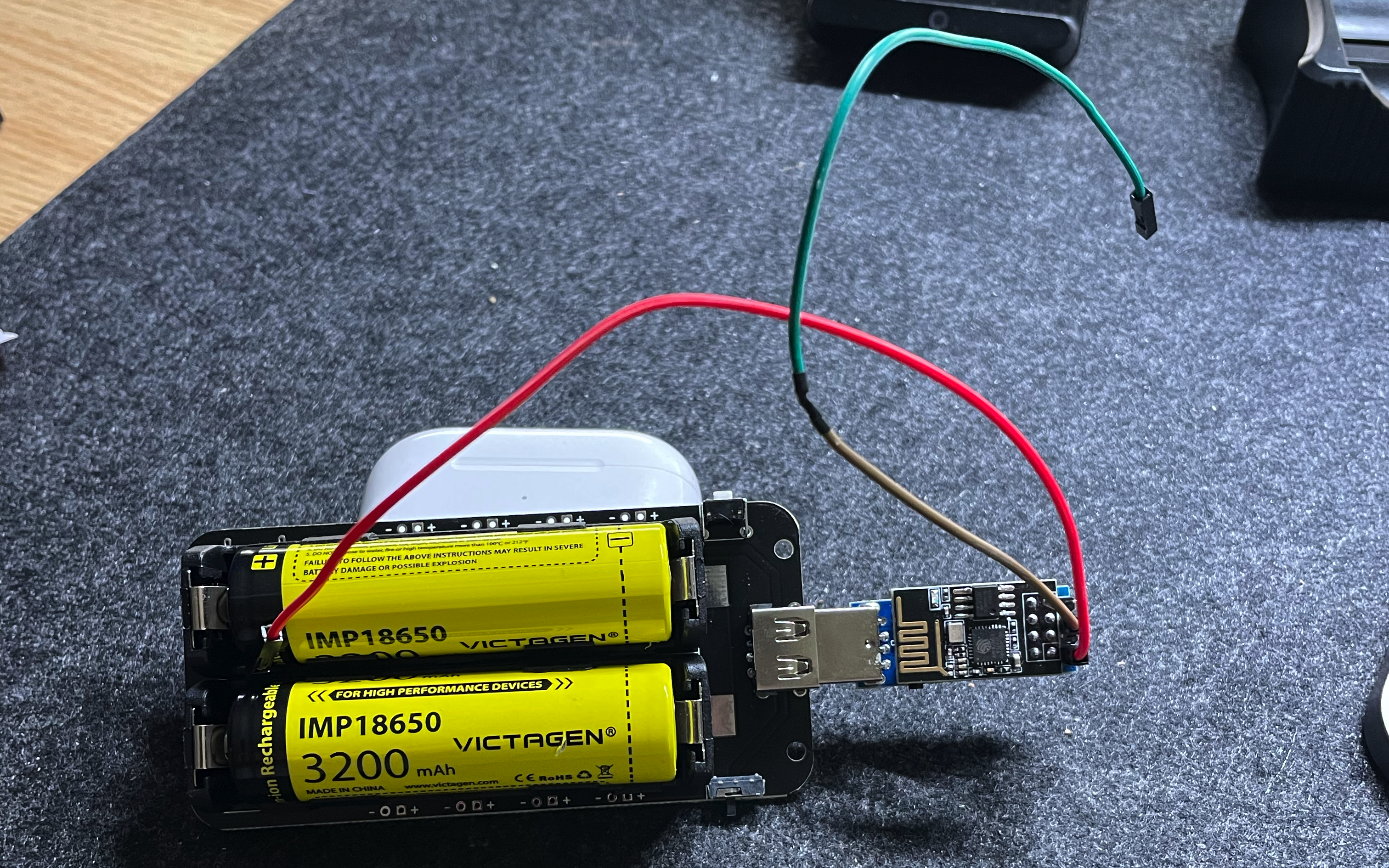

Quand j’ai acheté la maison, je disposais d’un ancien compteur de gaz, j’ai vu qu’il existait des solutions pour remonter les informations, mais ce sont des solutions bien trop « bricolage » pour moi. J’ai donc contacté mon fournisseur pour passer sur un compteur GazPar, qui lui permet « simplement » d’avoir ces informations de consommations. Il dispose de deux pins sur le côté gauche qui émettent un TIC tous les 10 litres de gaz consommés, je suis de ce fait parti sur l’idée d’utiliser un ESP8266 pour détecter ces tics et remonter l’information à Home Assistant.

Cependant, je me suis très vite retrouvé confronté à la problématique de l’alimentation électrique de cet ESP : pas de 220V à proximité du compteur de gaz, je me suis donc tourné vers un système de batterie :

- ★ Boîtier de support de batterie de…

- Il s’agit d’un programmateur…

Cela fonctionnait bien, mais malheureusement les batteries ne tenaient que 3 jours ce qui n’était clairement pas satisfaisant, je me devais de trouver une autre solution.

J’ai très vite abandonné la possibilité d’alimenter les batteries avec un système de panneau solaire vu que le soleil ne souhaitait pas partager son énergie proche de mon compteur.

C’est donc à ce moment-là que j’ai eu l’idée ingénieuse et parfaitement authentique (j’ai vu par la suite que ça existait déjà .. ) d’utiliser un simple bouton Zigbee pour simuler un appui de chaque 10 litres de gaz consommés. Effectivement, le tic émis à chaque 10L n’est rien que la connexion entre les deux pins, si je soude deux câbles à mon bouton et que je mets ces deux câbles sur ces pins, chaque tic simulera un appui sur mon bouton ! J’ai essayé cette solution dans un premier temps avec un bouton Aquara mais ce dernier n’était pas suffisamment puissant pour émettre un signal Zigbee que ma passerelle était capable de recevoir. Dans un dernier élan de désespoir, j’ai renouvelé l’expérience avec un bouton Philips Hue, car ces derniers sont nettement plus efficaces pour leur signal Zigbee : Victoire ! J’en profite pour lui imprimer une petite coque et voici donc une petite photo de mon système :

Traitement de données

Pour le moment, nous avons seulement un bouton qui appuie tous les 10 litres de gaz consommé, ça ne ressemble pas beaucoup à un compteur de gaz 😅. Il faut donc faire un peu de tambouille avec Home Assistant pour récupérer les mètres cubes évaporés dans mon chauffage !

Pour la partie configuration, je vous renvoie à une petite vidéo qui explique très bien le système (mieux que moi vu que j’ai refait mes capteurs avec sa vidéo) : Suivez votre consommation de gaz avec Home Assistant

Affichage des données

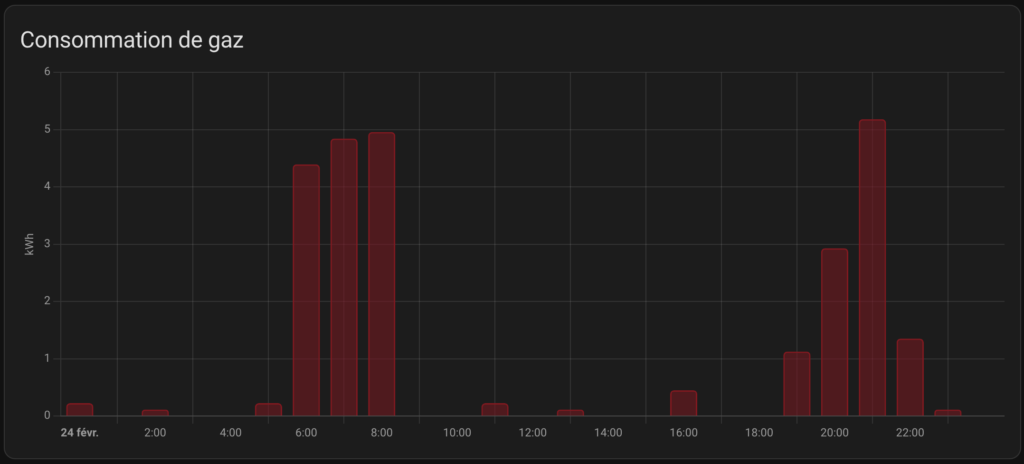

Comme pour l’électricité, je rajoute directement mon capteur de consommation dans le dashboard Energy de Home Assistant et voici le résultat :

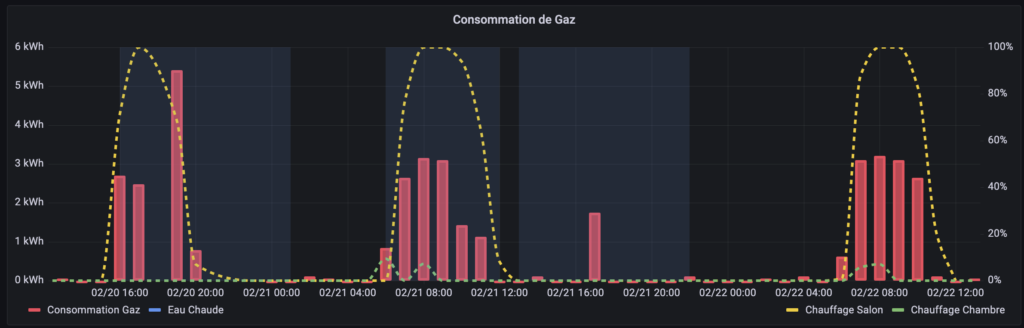

Mais là encore, l’affichage ne me convient pas, je me tourne donc vers un outil que j’utilise au quotidien et que je maitrise : le bon vieux Grafana ! Voici mon graphique préféré de toute ma domotique, la corrélation entre ma consommation de gaz (barres en rouge), mon chauffage (lignes pointillées) et mon eau chaude (fond légèrement bleue) :

Eau

Il ne me reste plus qu’une donnée à récupérer et c’est carton plein !

Récupération des données

Pour l’eau, plusieurs possibilités s’offrent à moi, les voici dans l’ordre de mes tests : le compteur d’eau, l’API de Veolia, mon adoucisseur d’eau et pour finir un débitmètre.

Pour le compteur d’eau, malheureusement pour moi, ce dernier est déjà connecté par mon fournisseur d’eau Veolia, par conséquent, je ne peux pas mettre mon propre module par-dessus. Mais du coup, s’il est supervisé par Veolia, je peux surement récupérer l’information directement par leur API ! Alors oui, c’est bien le cas, mais je me retrouve très vite limité sur le nombre de requêtes, et récupérer l’information seulement 2 fois par jour, cela ne me convient pas.

Entre deux, j’ai fait installer un adoucisseur d’eau, la Rolls de Culligan, le modèle Modernity. Ce dernier peut m’afficher toutes les informations de débit et de consommation sur son petit écran numérique et est même capable d’envoyer ces informations directement sur une application ! Le seul problème, c’est que le support de l’application n’est, pour le moment, disponible que pour les Américains 😪

Je n’ai pas envie de prendre le risque de tripatouiller le circuit électronique de mon adoucisseur pour éviter de mettre en péril ma garantie, je me tourne donc vers la dernière solution : un débitmètre.

Je me suis empressé d’acheter ce débitmètre et j’ai demandé à l’installateur Culligan, qui est revenue le lendemain, de me l’installer (cela demande des outils et des compétences en plomberie que je n’ai pas encore acquises pour le moment). Cet adorable technicien m’a installé cela parfaitement en sortie de mon adoucisseur, ce qui est idéal pour éviter tout risque de panne suite au calcaire et autres joyeusetés !

Traitement des données

J’ai ressorti un ESP32 qui trainait, fait le petit bout de code pour ESP Home (disponible sur Github) et je me suis lancé dans la calibration. Pour comprendre comment calibrer ce petit appareil, il faut comprendre son fonctionnement : à l’intérieur du tuyau se trouve une petite hélice qui va tourner en fonction de votre débit d’eau, à chaque tour, elle va émettre un signal (tic) qui va être interprété par l’ESP32.

- ✅ Obtenez maintenant trois modules AZDelivery ESP32 NodeMCU à un prix spécial avec remise sur quantité !

- ✅ Que vous soyez débutant ou expert, AZDelivery ESP32 NodeMCU Module WLAN WiFi est le microcontrôleur qu’ il vous faut! Il vous assure un…

- ✅ Cette carte est équipée de puces Wi-Fi et Bluetooth bimode 2,4 GHz de TSMC ainsi que de la technologie 40nm basse consommation.

- ✅ Le module a 38 broches et offre plus de fonctions qu’un module à 30 broches. Il est également plus petit et plus pratique à utiliser.

Chaque débitmètre subit ses propres contraintes physiques, donc il est important de procéder à son propre calibrage. Pour cela rien de plus simple : on prend une bouteille d’eau de 1 litre, on la rempli, on regarde le nombre de tics émis et on fait un petit produit en croix pour trouver combien de tics correspondent à un litre. Je vous conseille fortement de faire l’expérience plusieurs fois, à des débits différents, pour obtenir une moyenne fiable. Dans mon cas, un litre d’eau est égal à 487 tics, j’ai pu m’assurer de la fiabilité de mon calibrage en vérifiant les données directement avec les données affichées sur mon adoucisseur d’eau. Une fois bien calibré, cela semble très fiable puisque je n’ai eu aucun décalage entre l’installation et aujourd’hui.

Si vous souhaitez pousser le vice un peu plus loin, je vous conseille de faire la même installation en sortie de votre eau chaude, pour avoir à la fois votre consommation globale, mais aussi votre consommation d’eau chaude !

Affichage des données

Là encore, j’utilise directement le dashboard Energy de Home Assistant qui va permettre de suivre ma consommation et le coût au fil des jours :

Dashboard Energie personnalisé

Je vais être direct, je n’aime pas du tout l’affichage de dashboard Energy de base de Home Assistant. Mais sachez que si vous êtes comme moi, vous pouvez très bien réutiliser les cartes disponibles dans ce dashboard directement dans vos propres dashboards, il vous suffit de lire la documentation (et oui, comme toujours 😜)

Gestion de mon chauffage et de ma climatisation

Avec cette nouvelle maison, je suis passé de la marque Netatmo à la marque Tado. Pourquoi ? Simplement l’envie d’essayer autre chose, je n’avais entendu que du bien de Tado, j’ai voulu tenter l’expérience. Au final, je ne regrette pas ce changement, l’application est intuitive, l’installation très simple et bien expliquée, et ils disposent de plusieurs solutions pour la maison : j’utilise actuellement leur thermostat, leurs têtes pour radiateurs, mais aussi leurs systèmes de gestion de la climatisation.

Tout fonctionne au poil, s’intègre parfaitement dans Home Assistant et dans HomeKit, le seul regret que je peux avoir, c’est que le thermostat Netatmo affiche en continu la température grâce à son écran e-Ink alors que pour Tado, il faut appuyer sur le bouton pour faire apparaître les jolies leds.

J’ai pris l’abonnement à 30e par ans de Tado, par souci de simplicité, c’est lui qui gère mon chauffage intelligemment sans que j’aille besoin de créer des automatisations dans Home Assistant : il coupe le chauffage quand une fenêtre est ouverte, quand je ne suis plus à la maison ou encore, il préchauffe la maison avant mon arrivée. Depuis 1 mois d’utilisation, je n’ai rien à redire, cela fonctionne vraiment bien, il vous envoie même régulièrement des informations sur votre consommation et la qualité de l’air.

J’accompagne tous ces équipements de capteurs de températures dans chaque pièce, enfin .. J’accompagnais. Je m’explique, aujourd’hui, les capteurs de mouvement Hue, mais aussi les HomePod intègre directement une sonde de température, je récupère donc juste ces informations pour connaître la température de chaque pièce.

- Sécurité : en moins de 0,5 seconde avec une portée de 5 mètres, le capteur détecte le mouvement et allume les lampes – particulièrement…

- CONTRÔLE PRATIQUE DE LA LUMIÈRE Fini les mains libres ou les mains sales ? Votre détecteur de mouvement Hue allume les lampes afin qu’aucun…

- Facile à installer : le détecteur de mouvement peut être fixé sans fil avec un support magnétique ou une seule vis et peut donc être placé dans…

- Extension intelligente : le centre de contrôle Hue Bridge, disponible séparément, est nécessaire pour le capteur de mouvement Hue et permet…

Gestion de mes accès

En plus de mes caméras de surveillance, il me fallait pouvoir m’assurer que lorsque je pars, toute la maison se verrouille automatiquement et me prévienne si j’ai oublié une fenêtre ouverte par exemple.

Je dispose de différents types d’accès chez moi : une porte d’entrée, une porte de garage motorisée, des fenêtres avec volets roulants électriques et des Velux motorisés.

Porte d’entrée

Pour l’accès principal, j’ai choisi la solution de Nuki, qui vend des serrures connectées qui vont tourner la clé à votre place, mais aussi un keypad et d’autres accessoires.

- Serrure sans clé – Avec la Smart Lock 3.0, verrouillez et déverrouillez votre porte avec votre smartphone ou configurez l’accès automatique pour…

- Unlock & Lock’n’Go – Le verrou connecté ouvre et ferme automatiquement la porte d’entrée quand vous arrivez ou partez de chez vous : Votre portable…

- Smart Lock 3.0 – Avec ses fonctionnalités connectées et ses options personnalisables, la Smart Lock 3.0 de Nuki vous fait découvrir l’univers des…

- Installation facile – La serrure électrique peut être installée en 3 minutes sans vis. De plus, elle est invisible depuis l’extérieur et peut…

Cette serrure connectée, malgré le bruit du moteur, est vraiment un bon produit, car elle se pose sur votre porte sans l’endommager. Vous devez tout de même disposer d’un cylindre de serrure débrayable (comme celui-ci par exemple) pour que, si la serrure n’ait plus de pile, vous puissiez tout de même ouvrir la porte avec votre clé directement.

Je l’ai associé avec le keypad de Nuki pour permettre à mes invités de pouvoir rentrer chez moi directement sans avoir besoin d’un double des clés. On peut créer différents codes, avec des horaires précis pour chaque invité.

- Extension intelligente – Le Nuki Keypad peut s’utiliser avec n’importe quelle Nuki Smart Lock. Le Keypad se gère avec l’App Nuki. À l’aide…

- Toujours là – Smartphone oublié ? Batterie vide ? Pas de souci. Le Nuki Keypad est toujours là où vous en avez besoin, quand vous en avez besoin…

- Simple, pour tous – Serrure à code idéale pour qui n’a pas de smartphone. Le Keypad est aussi la solution de secours en cas de batterie vide ou…

- Installation facile – Le Nuki Keypad se pose à l’extérieur de la porte d’entrée. Tout le monde est capable de le configurer en quelques…

Sinon, vous pouvez aussi ajouter une automatisation pour que la serrure se déverrouille toute seule quand vous arrivez chez vous, et pareil pour le verrouillage, c’est un petit confort dont je ne pourrais plus me passer aujourd’hui.

Bien évidemment, ce système s’intègre parfaitement dans Home Assistant et Homekit, c’était un indispensable.

Porte de garage et Velux

Par chance, ma porte de garage et mes Velux sont totalement compatibles avec la box Tahoma de Somfy ! Cette petite box me permet de contrôler depuis mon téléphone les équipements compatibles et de les intégrer dans Home Assistant. Cependant, elle a un gros défaut, un accès à internet est indispensable, même pour le contrôle depuis Home Assistant, mais je n’ai pas trouvé d’alternative à cet équipement pour le moment 😕

- CONNECTE LE LOGEMENT: Découvrez Somfy 1870595 TaHoma switch, la commande intelligente qui centralise le logement. Cet objet connecté facilitera…

- CONTENU DU KIT: Cette box domotique contient une commande TaHoma switch, une prise d’alimentation et un câble.

- COMMANDE VOS EQUIPEMENTS CONNECTES: Commandez de manière individuelle ou groupée vos équipements connectés io, RTS, Zigbee et ceux des marques…

- SECURITE ACCRUE: Programmez l’ouverture et la fermeture de vos équipements motorisés à des heures précises grâce à l’accessoire maison…

Volets motorisés

On attaque un sujet sur lequel je me suis arraché les cheveux !

Mes volets ne sont pas de marque Somfy ou compatible avec la box Tahoma, cela semble être un signal radio chiffré 😔

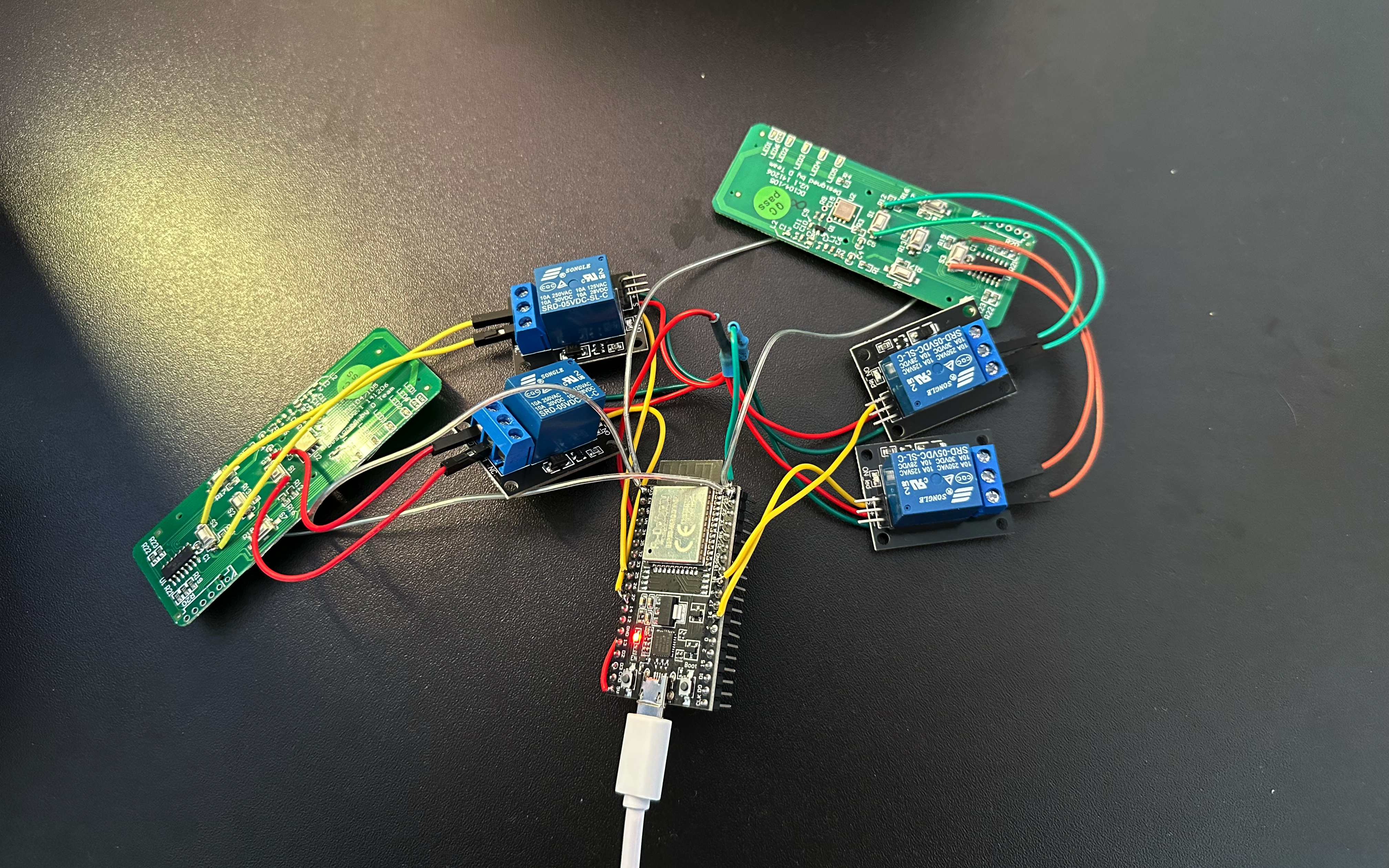

Après plusieurs tentatives et recherches, je suis tombé sur une vidéo d’Horizon Domotique qui m’a donné envie d’essayer cette solution à base d’ESP32 et de relais 5V !

- Module de relais unidirectionnel, tension de fonctionnement 5V, courant d’appel env. 70mA par direction, avec affichage de l’état du relais.

- Puissance de sortie : 250VAC – 10A, 125VAC – 10A, 30VDC – 10A, 28VDC – 10A

- Chaque groupe produit une structure simple à 3 fils et 6 bornes de sortie sont réservées, pratiques à utiliser.

- Il est équipé de trous de vis de montage, très facile à installer.

Je vous laisse regarder le très bon tutoriel de YouTube, récupérer mon code sur GitHub et voici une petite photo de mon montage :

Alors effectivement, j’ai un système à deux télécommandes pour contrôler les 10 volets électriques des deux étages, mais ça fonctionne très bien ! Je n’ai juste pas la possibilité de sélectionner les volets un à un, juste par étage.

Fenêtres

Pour toutes mes fenêtres, j’ai installé de simples petits capteurs d’ouverture Aquara qui sont reliés à ma passerelle Zigbee2mqtt et donc Home Assistant.

- Le hub Aqara est requis et vendu séparément qui nécessite une connexion réseau Wi-Fi 2,4 GHz sécurisée.

- Détection d’une entrée non autorisée Chaque fois que la porte/fenêtre est ouverte de manière inattendue, le Aqara Le capteur de porte et de…

- Maison intelligente Le Aqara Le capteur de porte et de fenêtre peut être utilisé par d’autres Aqara Contrôlez les appareils connectés lorsque…

- L’ouverture de 22 mm de large permet Aqara Le capteur de portes et fenêtres fonctionne avec la plupart des types de portes, fenêtres et autres…

Gestion des lumières

Comme je l’ai dit dans les 3 grandes règles, il est indispensable que votre domotique soit accessible à tous, même belle maman pas fan de technologie ! On oublie donc le scotch dégueu sur les interrupteurs pour éviter à vos invités de désactiver vos ampoules Hue ! 😜

Dans mon cas, j’avais plusieurs cas de figures : des interrupteurs simples, des interrupteurs va-et-vient et pour finir des télérupteurs.

Dans le cas des interrupteurs simples, soit j’ajoute un petit module pour rendre l’interrupteur connecté si je dispose d’un fil de neutre, soit je mets des ampoules Hue et j’enlève l’interrupteur pour le remplacer par un interrupteur Hue directement.

Pour les interrupteurs va-et-viens, il suffit de ne changer qu’un seul interrupteur pour rendre tout le circuit « domotisable ». Comme vous avez pu le remarquer, j’aime bien la marque Meross donc je peux vous conseiller celui-ci :

- UN FIL NEUTRE REQUIS POUR INTERRUPTEUR INTELLIGENT MEROSS: Car le module WiFi a besoin d’être alimenté, l’interrupteur connecté doit avoir un fil…

- INTERRUPTEUR À DEUX VOIES CONNECTÉ WIFI: Vous vous inquiétez de remplacer tous les interrupteurs à 2 voies traditionnels? Ne vous inquiétez pas,…

- COMMANDE VOCALE ET CONTRÔLE À DISTANCE: L’interrupteur mural intelligent est compatible avec Apple HomeKit, Siri, Apple Watch, Amazon Alexa, Echo,…

- INTERRUPTEUR MURAL AVEC PROGRAMME DE TEMPS ET D’ARRÊT AUTOMATIQUE: L’interrupteur connecté WiFi avec la fonction de programme vous évite d’oublier…

La dernière difficulté que j’ai eu fut les télérupteurs, ne connaissant pas du tout ce système, j’ai dû pas mal me renseigner pour trouver une solution adaptée. J’ai fini par remplacer les télérupteurs dans le tableau électrique par des télérupteurs Wi-Fi (compatible Tuya). Une fois correctement câblés et configurés, ils fonctionnent à merveille avec l’extension Local Tuya dans Home Assistant.

- Ce télérupteur n’est pas compatible Chauffe eau ou chargeur de voiture. Charge permanente 10A Max.

- FABRICANT FRANCAIS. INTERFACE SUR TELEPHONE, DOCUMENTATION ET SUPPORT TECHNIQUE EN FRANCAIS.

- Compatible Smart Life, Tuya, Konyks, Nedis, Amazon Alexa, Google assistant et Siri

- Horloge et 100 mémoires horaires autonome. Les timers seront exécutés même en cas de coupure d’internet

Quelques petits conseils pour les lumières, privilégiez des lumières d’ambiances, c’est plus agréable au quotidien qu’un plafonnier et n’hésitez pas à vous équiper en détecteur de mouvement pour automatiser l’éclairage de vos escaliers ou encore de vos WC.

Un autre exemple avec un détecteur de mouvement : Allumer un bandeau de leds sous votre lit quand vous vous levez la nuit ou au réveil, sans avoir à illuminer toute la pièce.

- Sécurité : en moins de 0,5 seconde avec une portée de 5 mètres, le capteur détecte le mouvement et allume les lampes – particulièrement…

- CONTRÔLE PRATIQUE DE LA LUMIÈRE Fini les mains libres ou les mains sales ? Votre détecteur de mouvement Hue allume les lampes afin qu’aucun…

- Facile à installer : le détecteur de mouvement peut être fixé sans fil avec un support magnétique ou une seule vis et peut donc être placé dans…

- Extension intelligente : le centre de contrôle Hue Bridge, disponible séparément, est nécessaire pour le capteur de mouvement Hue et permet…

Voici une petite liste des luminaires que j’ai et que je ne peux que vous recommander :

Gestion des personnes et des notifications

Nous sommes deux à vivre dans cette maison pour le moment, ma femme et moi. Afin de créer des automatisations basées sur la localisation et d’envoyer des notifications, j’ai installé et configuré l’application Home Assistant sur chacun de nos iPhones.

Dans la partie Carte de Home Assistant, j’ai configuré différentes zones pour la maison, nos lieux de travail et de divertissement, ce qui permet de l’afficher dans mes dashboards et de créer des automatisations en fonction du lieu.

Bonus 1 : Notification fin de cycle de lavage

Il est possible de savoir quand la machine à laver à terminer son cycle de lavage en surveillant sa consommation. Et oui, si votre machine passe de 2000W pendant quelques minutes et retombe en dessous des 4W, c’est en général qu’un lavage était en cours et s’est terminé !

Pour cela, vous aurez besoin d’une prise connectée qui est capable de suivre la consommation électrique, je vous conseille ces modèles-ci :

Aucun produit trouvé.

Quant à la configuration, je vous redirige sur l’excellente vidéo d’Horizon Domotique.

Bonus 2 : Notification de courrier

L’une de mes automatisations préférées reste celle de la boîte aux lettres. Moi qui reçois pas mal de colis, c’est agréable d’être au courant dès que la livraison est faite et ne pas passer par la boite aux lettres si ma femme a déjà récupéré le courrier.

Pour cette automatisation, rien de bien compliqué : un détecteur de mouvement Hue dans la boite pour la détection du courrier et un détecteur d’ouverture sur la porte intérieur pour la récupération !

Vous retrouverez évidemment le code de cette automatisation sur mon Github, mais la voici directement ici :

Passage du facteur

alias: "[NOTIFICATION] Boîte aux lettres - Facteur"

description: ""

trigger:

- type: motion

platform: device

device_id: 4be397a6a6af64605aca5d0da4af4969

entity_id: binary_sensor.boite_aux_lettre_capteur_de_mouvement_motion

domain: binary_sensor

condition:

- type: is_not_open

condition: device

device_id: d50c88103d366fff387cd4b459c72494

entity_id: binary_sensor.boite_aux_lettres_detecteur_ouverture_contact

domain: binary_sensor

action:

- service: notify.mobile_app_papamica_iphone_14_pro

data:

title: 📬 Boîte aux lettres

message: Le facteur est passé !

- service: input_boolean.turn_on

data: {}

target:

entity_id: input_boolean.courrier_present

- service: notify.mobile_app_iphone_celia

data:

message: Le facteur est passé !

title: 📬 Boîte aux lettres

mode: singleRécupération du courrier

alias: "[NOTIFICATION] Boîte aux lettres - Récupération"

description: ""

trigger:

- type: opened

platform: device

device_id: d50c88103d366fff387cd4b459c72494

entity_id: binary_sensor.boite_aux_lettres_detecteur_ouverture_contact

domain: binary_sensor

condition:

- condition: state

entity_id: input_boolean.courrier_present

state: "on"

action:

- service: notify.mobile_app_papamica_iphone_14_pro

data:

title: 📭 Boîte aux lettres

message: Le courrier a été récupéré !

- service: input_boolean.turn_off

data: {}

target:

entity_id: input_boolean.courrier_present

- service: notify.mobile_app_iphone_celia

data:

message: Le courrier a été récupéré !

title: 📭 Boîte aux lettres

mode: singleBonus 3 : Notification consommation jour

Et pour finir, afin de ne pas devoir garder un œil sur mes dashboards tous les jours, j’ai configuré une petite notification quotidienne pour suivre le coût de nos dépenses énergétiques :

alias: "[NOTIFICATION] Consommation quotidienne"

description: ""

trigger:

- platform: time

at: "23:50:00"

condition: []

action:

- service: notify.mobile_app_papamica_iphone_14_pro

data:

title: >-

💸 Consommation de {% set jours = ["Lundi",

"Mardi","Mercredi","Jeudi","Vendredi","Samedi","Dimanche"] %}{{

jours[now().weekday()] }}

message: >

⚡️ Électricité :

{{((states("sensor.compteur_electricite_cost_jour")|float))|round(2)}}€

({{states("sensor.compteur_electricite_jour")}} kWh)

🔥 Gaz : {{(states("sensor.jour_gaz_cost")|float)|round(2)}}€

({{states("sensor.jour_gaz_puissance")|round}} kWh)

💧 Eau : {{((states("sensor.compteur_eau_jour_cost")|float))|round(2)}}€

({{states("sensor.technique_esp32_eau_consommation_jour")}} L)

💰 Total : {{((states("sensor.compteur_electricite_cost_jour")|float) +

(states("sensor.jour_gaz_cost")|float) +

(states("sensor.eau_m3_jour_cost")|float))|round(2)}} €

mode: single

N’hésitez pas à réagir en commentaires, vos conseils et remarques sont évidemment les bienvenues ! Si vous avez des questions sur ce sujet, je vous conseille plutôt de me rejoindre sur Discord, je serais plus à même de prendre le temps de vous répondre. Si vous souhaitez suivre l’évolution de mes projets, pensez à me suivre sur Twitter et GitHub !

Félicitations pour cet article ultra complet et super intéressant ! Pleins de bonnes idées. Bravo.

Merci beaucoup !

Bonjour,

Bravo pour cet article bien complet et agréable à lire 😉

Toujours intéressant d’avoir des retours.

Pour ma part je suis sur jeedom, eedomus et en Zwave. Pas aussi poussé en terme de stats et remontés d’info.

J’ai un Nas qui traine et vais me lancer dans l’aventure Home Assistant 🙂

Merci beaucoup !

Je ne regrette pas le passage de Jeedom à Home Assistant, faut s’accrocher car un peu plus complexe, mais c’est si agréable de voir le résultat !

Super, ça me donne des nouvelles idées pour faire joujou avec Home Assistant.

J’ai créé des Dashboards, par contre j’ai pas encore customisé. Je vois que les tiens sont sympas. Tu les as customisé avec comment ?

Tu as tous mes dashboard sur GitHub 😉

Merci pour cet article, les télérupteurs Doowifi vont m’être très utiles.

Merci beaucoup, en dehors du fait qu’ils passent par Tuya, je ne peux que les recommander !

Hello papamica,

C’est la classe ton installation!

Tous ces capteurs (surtout les wifi) doivent ajouter une consommation non négligeable à ta maison !?

Sais tu la mesurer ? As tu déjà fait l’expérience d’arrêter tous tes capteursv sauf celui qui est sur le linky et de comparer ta consommation ?

Hello, merci !

Alors oui, j’ai pris le temps de vérifier la consommation des prises Meross en Wifi : en moyenne, elle consomme 1W.

J’ai estimé (à la hausse) une consommation d’environs 30W pour l’ensemble de ma domotique, ce que je trouve raisonnable et très vite rentabilisé face aux économies réalisées.

Salut,

Une alternative à la Tahoma, c’est la passerelle Aisend2. Une passerelle multiondes radios. Elle fait le RTS et le IO. Et bien d’autres protocoles.

Merci je vais regarder ça !

Wouahou super interessant. Je vais me lancer dans la domotique avec quelque chose de plus simple pour le moment et ça répond à pas mal de mes questions. J’en ai quand même une qui m’intéresse plus concernant la lumière.

Quand tu parle pour le va et vient de changer qu’un seul interrupteurs pour rendre le circuit domitisable tu avais d’autre interrupteurs filaire sur ta lumière?

Des renseignements que j’ai eu si tu as 2 ou 3 va et vient sur une lampe ca ne marchera pas il vaut avoir un va et vient filaire et 1 ou plusieurs radio après.

As-tu eu l’expérience?

Merci

Merci !

Alors dans mon cas, j’ai quelques interrupteurs va et viens, filaires, avec une ou deux ampoules.

Et changer un seul interrupteur suffit pour que tout fonctionne.

Bonjour

Bravo pour cet excellent article super détaillé

Je débute avec jeedom et votre expérience est au top

Merci beaucoup !

Bonjour,

Bravo à toi pour cette article et ton installation !

Pour les commandes vocales, tu es passé par IFTTT ou autre chose ?

Merci

Florent

Merci beaucoup !

Oulaaa non, simplement Homekit avec Siri.

Je déconseille fortement de passer par un service externe comme IFTTT.

Avec home assistant tu peux normalement intégrer tes devices directement dans Google Home, Alexa ou HomeKit.

Super article très complet ! Bravo !!

Merci beaucoup !!

Bonjour merci pour toutes ces explications. L’api veolia s’interface comment avec HA ? Je n’imaginais pas cela possible, 1 relève par jour le suffira amplement !

Merci beaucoup !

Je te laisse jeter un oeil à https://github.com/tetienne/veolia-custom-component 😜

Merci pour ce très bon article ça donne envie de ce lancer dans al domotique.

Merci beaucoup !

Bravo. c est top. J.ai déjà piqué quelques idées !🙂 Il aurait juste fallu voir sur quelle connecteur tu t es branché sur ton bouton Hue pour le comptage Gaz car suis je ep se dans la même config (compteur un peu loin).

Merci beaucoup !

Simplement des prises duponts :p

Super article !

J’ai découvert les télérupteurs wifi. Je vais me pencher dessus.

Je me permets de pondérer ton propos sur la partie hardware.

Le RPI4B avec disque SSD en lieu et place d’une carte SSD fonctionne à merveille chez moi. C’est d’une stabilité et d’une performance à toute épreuve.

Je dispose de pas mal de capteurs comme toi et je ne suis pas limité par la puissance du hardware 😉

Et ça consomme beaucoup moins qu’une VM sur un hyperviseur ou dans le cloud 😉

Belle installation !

Merci beaucoup pour ton retour d’expérience !

J’avais aussi testé avec un SSD et j’avais toujours des problèmes d’instabilité. Mais ça pouvais aussi venir de mon RPI, je ne sais pas ^^

Ah et tu parles d’un RPI 4B, moi j’étais sur un RPI 3B

Trop cher, trop contraignant, pas d’assurance de maintien des protocoles et des firmwares dans le temps.

La domotique fait de l’humain un esclave de son environnement. C’est une vision fantasmée du quotidien. Cela favorise également la captation de vos données par des acteurs capitalistes fournisseurs d’énergie.

Bonjour,

Bravo et merci pour cet article.

J’ai une petite question technique sur le module de présence à la maison ou ailleurs des personnes.

Je l’ai mis en place pour moi et j’ai relié mon téléphone à mon profil, le souci c’est qu’il me vois tout le temps au domicile alors que bien évidement je bosse la journée et je ne suis pas chez moi.

Sauriez-vous d’où cela peut-il venir s’il vous plait ?

J’ai l’impression qu’il ne rafraichi pas l’état, mais je ne sais pas comment voir cela.

Cordialement,

Bonjour,

Je viens de voir que les sytèmes zigbee étaient sensible au replay attack.

Il y a t-il un moyen de s’en prémunir ?

Cordialement,

Ton tuto est génial ! Ça ma motivée à reprendre ma domotique en main !

J’ai juste une question, pour avoir la notification de fin de cycle de lavage, est-ce que cela fonctionnerait aussi avec une prise connectée Meross Matter Prise Connectée (Type F), 16A Prise WiFi ?

Bonjour,

Merci pour ton commentaire !

Cela nécessite une prise avec supervision de la consommation, n’importe laquelle, pas forcément cette marque 🙂

Bonjour, merci !

Cela fonctionne avec tout type de prise qui permettent de remonter la consommation en live.

Bonjour,

Merci pour cet article hyper complet et plein de bonnes infos (notamment sur les telerupteurs et les va-et-vient qui me posaient problème !)

J’ai une question « sécurité » : je cherche un bon moyen pour accéder à HA de l’extérieur mais les méthodes trouvées nécessitent d’ouvrir un port sur la box ce qui apparemment n’est pas top, est-ce que l’intégration a HomeKit est plus sûre ?

Merci d’avance !

Bonjour,

3 solutions :

– Ne passer que par Homekit, c’est Apple qui se charge du chiffrement et de l’accès extérieur en passant par une Apple TV ou un Homepod.

– Utiliser un reverse proxy (Traefik par exemple) pour chiffrer la connexion avec un certificat SSL

– Payé Home Assistant avec leur offre qui permet de faire cela automatiquement.

Hello,

Super Article !

Personnellement j’utilise Homey Pro qui me donne entière satisfaction !

Ce me donne quand même quelques idées 😉

Comme toi j’avais testé HA il y a longtemps mais j’accrochais pas au yaml et on ne pouvait pas faire tout ce qu’on fait aujourd’hui. (Par contre, j’ai toujours trouvé Jeedom trop moche pour que je m’y intéresse vraiment..😅 )

Pour les volets, j’utilise des fibaro roller shutter 3 qui fonctionnent parfaitement !

Le prix commence par contre à piquer selon le nombre de volets…

J’avais fait un projet perso quand j’étais étudiant sur une prise connectée maison avec un nodeMCU esp8266 & relais mais mon relais avait tendance à coller …