Test du ICY DOCK DoubleSwap MB971SP-B

Sous cette référence un peu compliquée se cache en réalité un rack 5.25″ pour disque 3.5″ et 2.5″. Un matériel tout aussi indispensable que le Boitier ICYBOX précédemment présenté. Et bien plus pratique, puisqu’il ne prendra pas de place sur votre bureau.

Cette fois, ce dock se fixe à l’intérieur de votre ordinateur et vous permettra d’insérer vos disques durs ou SDD et de les retirer à chaud.

Vous aurez alors la possibilité d’utiliser ces 2 disques en même temps pour effectuer vos tâches de sauvegarde ou de clonage. Ce rack est compatible Serial ATA 6 Gbps pour vous offrir des vitesses de transferts ultra-rapides ! J’ai essayé et adopté très rapidement le rack ICY DOCK MB971SP-B DoubleSwap. Un Must-Have pour dépanner ou effectuer des sauvegardes des disques de mes clients.

Retrouvez dans la vidéo ci dessous, le déballage, montage et l’utilisation du rack ICY DOCK MB971SP-B DoubleSwap.

[youtube]https://www.youtube.com/watch?v=0Y8sA6OoiXk[/youtube]Caractéristiques principales :

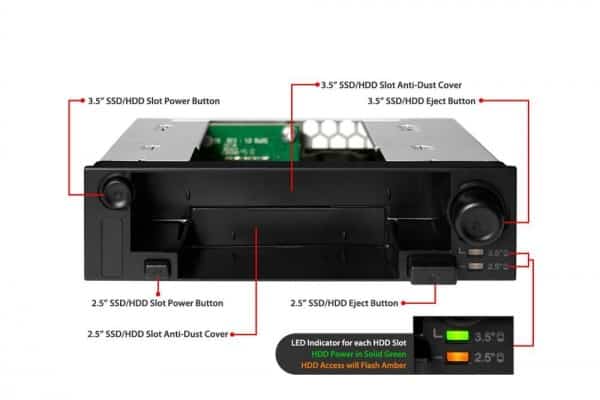

- Rack pour baie de 5.25″ pour installer 1 disque de 3.5″ et un disque de 2.5″

- Installation facile et sans outils

- Conception et fabrication de grande qualité

- Mécanisme de verrouillage Eagle-Hook, activé automatiquement lors de l’insertion du disque

- Boutons d’éjection, pour un retrait facile des disques

- Boutons d’alimentation séparés, pour éteindre les disques individuellement lorsqu’ils ne sont pas utilisés

- Fonction Hot Swap (connexion et retrait à chaud des disques)

- Possibilité de clonage de disque ou de création d’un backup

- Support des HDD/SSD de 2.5 jusqu’à 9.5 mm de hauteur (quand l’emplacement 3.5″ est utilisé)

- Compatible avec l’interface Serial ATA 6 Gbps

- Kit anti-vibration pour l’emplacement de 3.5″

- Garantie constructeur 3 ans

Vous pouvez trouver ce produit dans les 40€ dans toutes les bonnes boutiques ou encore sur Amazon ou LDLC.

Merci à Twin du forum tech2tech qui m’a fait découvrir ce produit 🙂

cool, ca m’a l’air intéréssant comme solution, et rien qui traine sur le bureau

salut et merci pour ta vidéo, mais quand tu éjecte les HDD, tu n’a pas peut de les endommagé ? La tete de lecture/écriture elle se pose ou ? je sais pas je n’aurais pas confiance surtout pour des HDD de clients… tu en pense quoi ?

PS : c’est quoi ton soft au boot qui te donne acce a des os au boot ?

Non je n’ai pas peur, ce n’est pas si violent que ça 🙂 Les disques sont prévu pour pouvoir être retiré a chaud. Et si tu as « peur », tu peux appuyer sur le bouton « OFF » de chaque slot, pour que le disque soit complètement éteint.

Le soft au boot, c’est Chimera. C’est parce que j’utilise un Hackintosh (double boot Mac / Windows): https://www.tech2tech.fr/installation-hackintosh-pro-2014-de-a-a-z/

Ok, merci pour tes informations 🙂 et le nom de l’appli 🙂