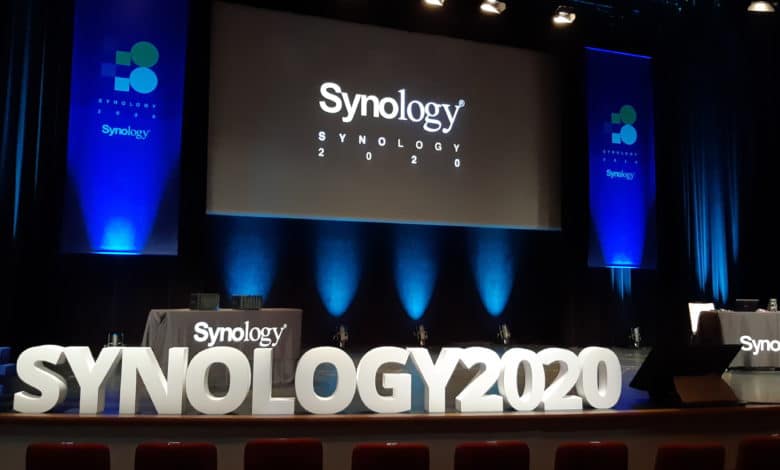

Début septembre, comme chaque année, Synology a profité de sa conférence annuelle pour présenter ses nouveautés matérielles et logiciels.

Cette année l’événement était très assez axé pro, mais pas seulement. DSM 7.0 a été annoncé pour 2020, avec donc beaucoup de retard puisqu’il est attendu depuis un bon moment maintenant. Cette nouvelle version de DSM devrait donc apporter de nombreuses nouveautés soulevées lors de la conférence Synology 2019 et devrait être beaucoup plus fluide et rapide que DSM 6.2.

À côté de ça, des nouveautés matérielles et aussi logicielles puisque Synology a annoncé des nouveautés comme l’Hybrid Share qui est très intéressante même si on notera l’absence de versionning pour cette fonctionnalité.

Pour les particuliers, on pourra noter l’arriver de « Synology Photos » qui viendra fusionner Photo Station et Moments.

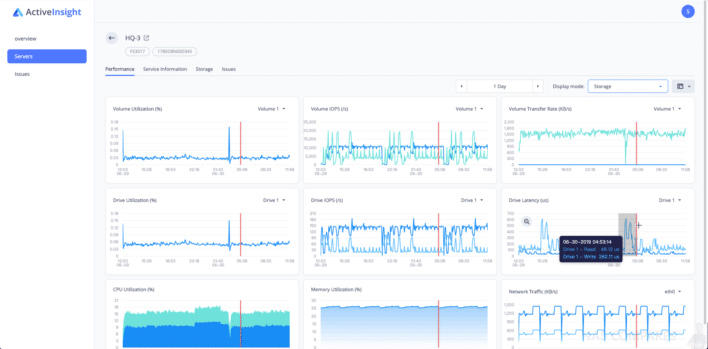

À côté de ça, le support devrait être amélioré puisqu’une nouvelle console sera ajoutée : Active Insight

Active Insight se résume en 4 mots : « Prédire. Prévenir. Notifier. Résoudre »

En gros, cette console vous permettra de superviser l’état de votre NAS, mais aussi de vous aider à résoudre les problèmes en vous guidant pas à pas vers une résolution des problèmes rencontrés.

Et pour les pros, en plus d’Active Insight, il est maintenant possible de contracter des solutions de support J+1 avec une société de service en partenariat avec Synology. Pratique !

On essaiera de faire une petite review de toutes ces nouveautés dès que possible.

Je ne m’étends pas sur les nouveautés, Cachem l’a déjà beaucoup mieux que moi, cependant pour ceux qui ont loupé l’événement, je vous propose de revivre les présentations depuis votre fauteuil.

Présentation 1 : Libérez la puissance des données en termes de performances à différentes échelles.

Présentation 2 : Sécurisez les actifs numériques sur des plateformes hybrides à l’ère du cloud.

Sinon petit aparté, j’ai croisé d’entre vous et c’était plutôt cool, merci à vous pour votre partage et votre bienveillance 🙂

Vous pouvez retrouver également les présentations (slide) diffusées lors de l’événement.