Pourquoi et comment faire sa veille informatique / technologique ?

Aujourd’hui on va parler de veille. Veille techno mais pas que !

C’est quoi la veille ?

La veille existe dans la plupart des métiers, cela va du garagiste qui va se tenir au courant des nouveaux problèmes, nouveaux modèles, nouvelles méthodes, à l’architecte qui va lui aussi se tenir au courant des nouveautés, que ce soit en matière de mode ou en matière de législation. Dans de nombreux métiers, cette veille est indispensable pour ne pas se retrouver rapidement larguée. Elle n’est donc pas une option dans notre métier.

Aujourd’hui, je vous propose de parler de veille, car selon moi dans notre métier d’informaticien, la veille est indispensable. Pour moi, elle fait partie intégrante de ce métier et vous devez lui trouver une place dans votre agenda. Ne serait-ce que 10min par jour. Vous verrez cela peut faire la différence. Si vous n’êtes pas informaticien, mais passionné, alors cette veille peut aussi vous être utile. Pour votre métier ou vos passions.

Dans l’informatique, on appelle cela, de la veille technologique, elle fait partie du travail de l’informaticien, que ce soit le technicien informatique, l’administrateur système, réseaux, développeur et bien d’autres postes encore.

En effet, l’informatique étant en constante évolution, la veille est une partie essentielle de notre travail et peut prendre beaucoup de temps. C’est pour cela qu’il faut savoir organiser sa veille technologie pour être toujours au top sans perdre trop de temps.

Que permet la veille techno ?

- D’éviter de prendre des décisions sur des informations obsolètes

- D’éviter de réinventer ce qui existe déjà

- Rester à jour et augmenter vos compétences

Quels outils pour améliorer sa veille techno ?

Il y a quelques années, lorsque j’ai commencé l’informatique il n’y avait pas beaucoup d’outils, c’était beaucoup de bibliothèque et magazine dans les kiosques, maintenant on à tellement d’outils qui permette d’organiser la veille que cela en devient presque difficile. Le risque est de rapidement se perdre dans le nombre d’informations.

En vrac voici les quelques outils et technique que j’utilise :

Les flux RSS

Un flux RSS est un format de fichier particulier dont le contenu est produit automatiquement en fonction des mises à jour d’un site web. Ce fichier contient entre autres le titre des derniers articles ainsi que les liens qui mènent à l’article.

Voici un exemple avec le flux rss de tech2tech : https://www.tech2tech.fr/feed/

Les flux RSS sont disponibles sur la plupart des sites ou blog, libre à vous donc de récupérer ces flux sur vos lectures préférées. Ensuite, pour lire correctement ces fichiers nous utiliserons un agrégateur RSS, ce qui permettra de suivre de nombreux sites depuis une seule et même interface.

Personnellement, j’utilise Feedly, qui est gratuit jusqu’à 100 sources, pour allez plus loin il faudra passer à la formule payante ou alors utiliser l’un des nombreux agrégateurs gratuits.

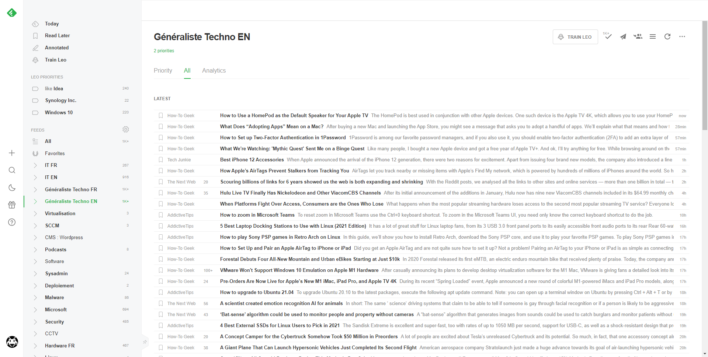

Voici à quoi ressemble Feedly :

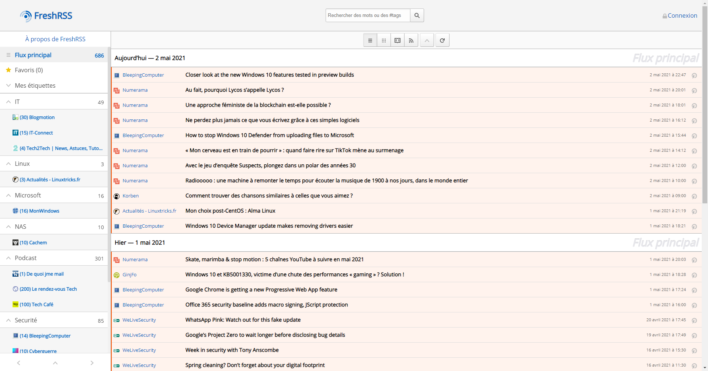

Et si vous souhaitez faire du « Self Hosted », je vous conseil FreshRSS. (Voici un exemple de l’interface FreshRSS avec quelques flux que j’ai l’habitude de suivre sur news.tech2tech.fr).

Mais il y en a plein d’autres !

Les Podcats

J’écoute des podcasts depuis qu’ils existent. J’ai de nombreux abonnements qui me permettent d’optimiser ma veille techno. Pourquoi optimiser ? Car le podcast c’est le format idéal pour ne jamais perdre votre temps. Vous prenez le train / métro pour aller au taff ? Et bien une bonne paire d’écouteurs, votre smartphone et c’est partie pour votre dose de news hebdomadaire avec de super podcast. De mon côté, j’écoute ça quand j’ai de la voiture entre deux clients ou parfois quand je vais marcher / courir…

Voici une liste de quelques podcasts que j’écoute régulièrement :

Quelle application pour écouter les podcasts ?

Elles sont nombreuses, mais personnellement j’utilise Podcast Addict sur mon smartphone Android. Pour les iPhone user, l’application Podcast fera l’affaire ! Et sur PC, vous pouvez utiliser directement le lecteur RSS ou encore Deezer et Spotify.

Les réseaux sociaux

Les réseaux sociaux sont une bonne source d’information aussi, vous pouvez facilement suivre une personne que vous trouvez pertinente vis-à-vis du contenu que vous souhaitez suivre ou encore facilement suivre un média. Personnellement, c’est sur twitter que je passe le plus de temps, mais vous pouvez également trouver du contenu sur Facebook ou Linkedin.

C’est l’occasion ici de vous rappeler que vous pouvez me suivre sur Twitter, Linkedin ou Facebook 🙂

Les Newsletters

Alors ce n’est pas ma méthode préférée, mais parfois lorsqu’il n’y a pas d’autre méthode sur certains site et bien la newsletter vous permettra de continuer à suivre l’actualité d’un site ou d’une marque. Attention cependant à ne pas s’inscrire n’importe où pour éviter de vous faire spammer.

Les conférences / Webinar

Forcément, en période de pandémie, le webinar, en distanciel sera préférable, mais les salons et conférences vous permettront là encore de vous tenir au courant des dernières nouvelles. Par exemple, l’excellent techday de Microsoft pour tout ce qui touche à Microsoft ou encore la conférence Synology annuelle pour l’actu du NAS Synology. Ici encore, il faudra faire quelques recherches pour ne pas passer sa vie dans les salons et trouver les plus pertinents en fonction du domaine dans lequel vous souhaitez vous tenir au courant ou progresser.

La presse papier

Largement délaissé ces dernières années, la presse papier existe toujours, personnellement, j’aime bien lire PC Update & Hardware Mag pour suivre l’actu autour du PC. Mais vous avez aussi IT for Business, L’informaticien, 01Net par exemple.

Discuter avec vos collègues

Cela parait peut être évident, mais échanger, parler avec vos collègues, qu’ils soient directement dans la même entreprise que vous ou encore via des forums ou salon de discussion comme sur le discord tech2tech (attention, précisons que celui-ci est réservé aux étudiants et professionnels) vous permettra d’échanger sur des points spécifiques et également de vous faire aider et progresser.

Trouver vos sources

Avoir les outils c’est bien, mais il faut tout de même trouver les bonnes sources d’informations. Attention également à ne pas s’abonner à trop de sources, sinon vous vous noierez dans un trop grand nombre d’informations ou encore vous vous retrouverez avec plusieurs fois la même informations ce qui sera clairement une perte de temps. Pour ça, essayer sélectionner des sites et blogs qui traite du même secteur que vous ou encore du sujet sur lequel vous bosser en ce moment. Ne vous écartez pas trop de votre secteur sous peine de récupérer des informations qui ne vous intéressent pas. Et lorsque vous changez de sujet, d’activités ou de techno et bien, n’hésitez pas à faire un peu de ménage dans vos flux afin de ne pas avoir d’informations non pertinentes à traiter.

Comment traiter les bonnes informations ?

Maintenant que vous avez les bons outils et les bonnes sources d’informations, vous allez vous retrouver tous les jours avec des centaines de news, mais tout n’est pas bon, il faut donc effectuer une première lecture rapide de vos sources, et, suivant le titre de l’article ou du tweet, éliminer les informations non pertinentes.

Ensuite les informations rapides peuvent être traitées/lus tout de suite, les plus longues traitées plus tard, pour cela j’utilise evernote sur mon navigateur, cela me permet d’y revenir plus tard lorsque j’aurai plus de temps. Pour être encore plus efficace, Evernote permet de taguer les articles (par thèmes, technos…), n’hésitez pas à le faire, en étant organisé vous serez plus productif et vous perdrez moins de temps.

Il faut utiliser ce genre d’outils le plus régulièrement possible, sinon vous vous retrouvez très vite déborder. Personnellement je le fais dès le matin, puis un peu plus tard dans la journée. Et cela tous les jours. Plus vous ferez de veilles, plus vous serez à même de faire des propositions de qualité dans les choix technologiques ou fonctionnels. Attention cependant à ne pas trop passer de temps sur cette activité, ne délaisser pas votre activité principale pour faire de la veille.

Utiliser les informations sélectionnées

Ce n’est pas le tout de faire de la veille, ensuite il faut savoir utilisé les connaissances que l’on à acquise. Vous pouvez par exemple tester par vous-même les outils que l’ont viens de vous présenter. Essayer tout cela dans un environnement de test bien entendu. Vous pouvez également organiser des formations / séances d’informations pour vos collègues, ou bien même diffuser vos découvertes, que ce soit par mail, ou bien même sur votre propre blog comme je le fais régulièrement ici. L’avantage de la veille c’est aussi d’avoir les informations les plus fraiches possibles, ainsi dans le cas d’une faille informatique ou encore d’une panne générale d’un gros fournisseur vous serez alors prêt à mettre en place toutes les mesures nécessaires afin d’éviter les problèmes liés à ça.

Je pense qu’on à fait le tour, maintenant à vous de me dire comment vous organiser votre veille ? À quel rythme ? Au plaisir d’échanger avec vous dans les commentaires.

Il y a une faute au titre des « podcast ».