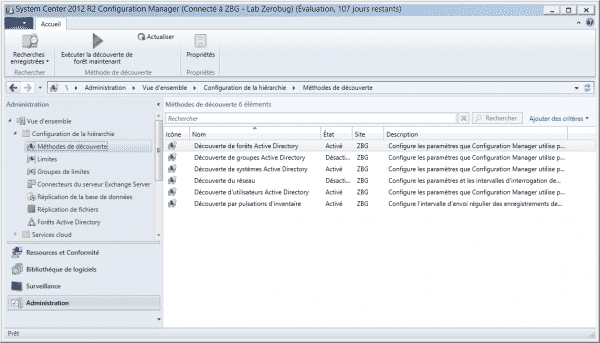

SCCM 2012 R2 : Configuration des méthodes de découverte, limites et groupes de limites

Récemment, nous avons appris à installer System Center Configuration Manager 2012 R2, nous allons maintenant voir, comment configurer les méthodes de découvertes des ressources et les limites.

La configuration de méthodes de découverte vous permettra de provisionner la base de données SCCM de ressources administrables par le produit. A chaque fois qu’une ressource sera découverte (sur le réseau, dans l’Active Directory..) alors le système va automatiquement créer un DDR (un enregistrement de données de découverte) pour chaque ressource. Cet enregistrement, contiendra déjà quelques informations, et cela, avant même que le client SCCM soit installé, comme le nom Netbios, l’adresse IP, le système d’exploitation installé ou encore, le dernier utilisateur connecté. Cette opération, permettra d’afficher la ressource dans l’onglet « Ressources et Conformité ».

Système Center Configuration Manager 2012 R2 offre différents processus de découverte, cet article a pour but de vous les présenter.

- Découverte de forêts Active Directory

- Découverte de groupes Active Directory

- Découverte de systèmes Active Directory

- Découverte du réseau

- Découverte d’utisateurs Active Directory

- Découverte par pulsation d’inventaire (HeartBeat)

- Quelle méthode de découverte choisir ?

- Les limites et groupes de limites (Boundaries)

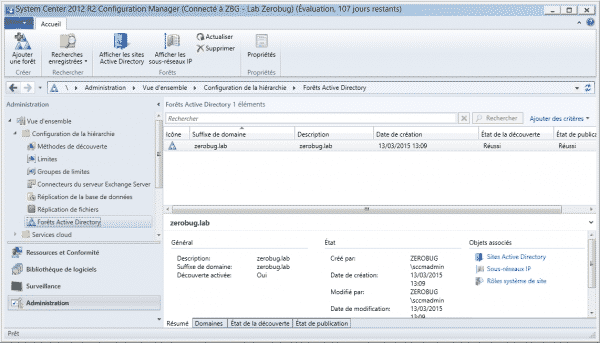

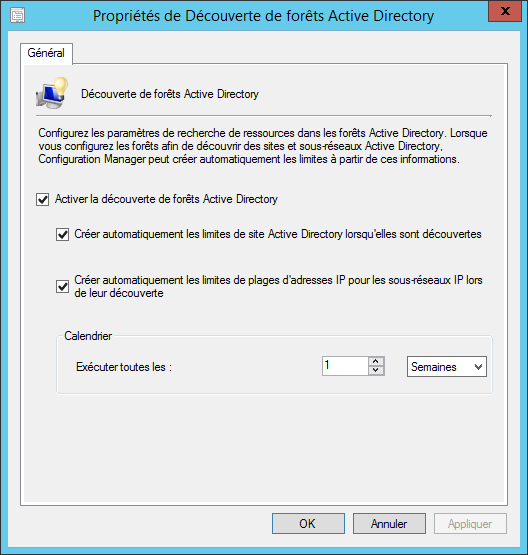

Découverte de forêts Active Directory

Comme son nom l’indique, cette méthode permet de découvrir les sites et sous-réseaux Active Directory. Par défaut, le serveur de site découvre la forêt dans lequel il est installé. Vous pouvez retrouver ces infos dans la partie « Administration > Vue d’ensemble > Configuration de la hiérarchie > Forêts Active Directory »

Dans le cas ou vous avez plusieurs forêts que vous souhaitez les ajouter à votre SCCM, vous pouvez alors configurer la découverte de forêts Active Directory. Ainsi, Configuration Manager va retrouver les forêts et automatiquement créer des limites pour chaque site et sous-réseau à partir des forêts qui ont été découverte. Pratique !

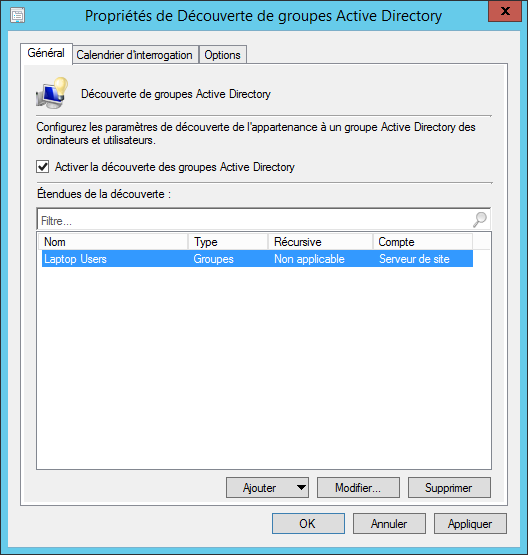

Découverte de groupes Active Directory

Cette méthode permet la découverte des groupes de sécurité locaux, globaux et universels dans les conteneurs spécifiés lors de la configuration de cette méthode. Elle vous permettra également de récupérer les appartenances aux groupes pour faire l’association entre machines ou utilisateurs et groupes. Par défaut, cette méthode n’est pas activée, vous pouvez l’activer en cochant la case « Activer la découverte des groupes Active Directory« . Vous devrez ensuite sélectionner les conteneurs que vous souhaitez découvrir.

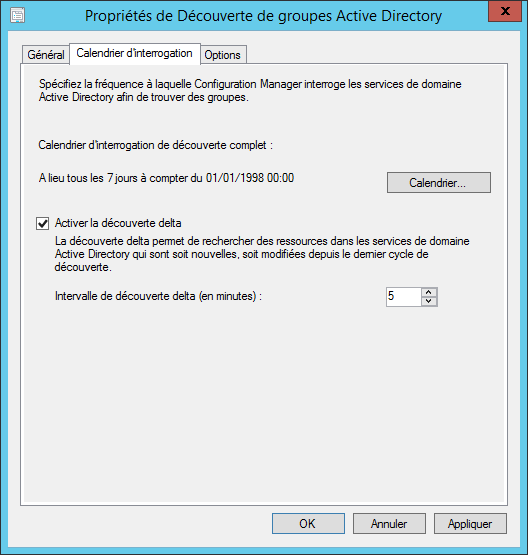

Par défaut, cette méthode est exécutée tous les 7 jours de manière complète et toutes les 5 minutes de façon incrémentale, il est bien évidemment possible de modifier le calendrier d’interrogation.

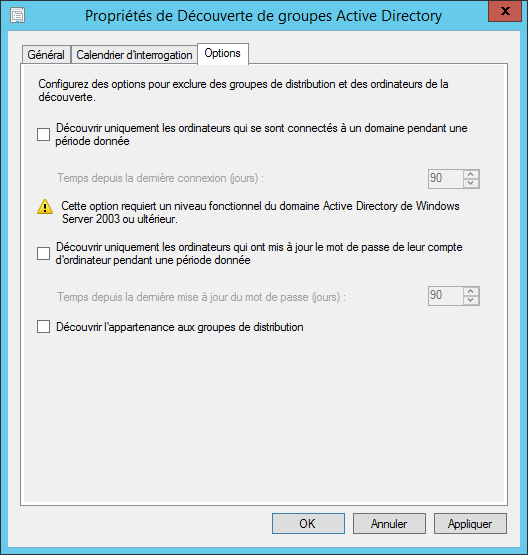

L’onglet Options permet d’exclure les machines appartenant aux groupes Active Directory et répondant aux critères suivants :

- Qui ne sont pas connectées.

- Dont le mot de passe n’a pas été changé dans un intervalle donné.

L’option Découvrir l’appartenance aux groupes de distribution permet la découverte des groupes de distribution.

Découverte de systèmes Active Directory

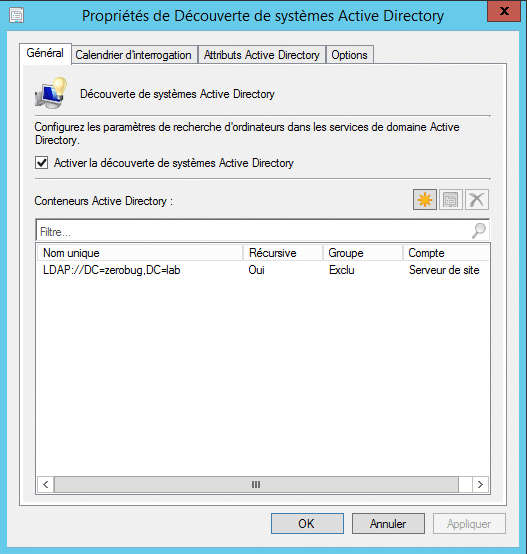

Cette méthode permet la découverte des ordinateurs dans votre Active Directory. Pour créer l’enregistrement DDR, la méthode doit pouvoir être en mesure de résoudre le nom de domaine pleinement qualifié (FQDN) de la machine.

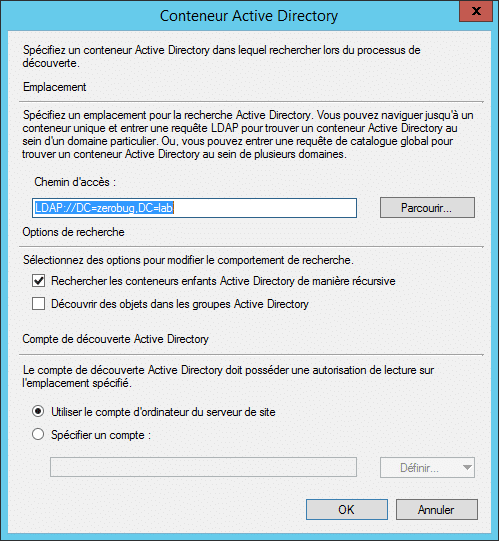

Par défaut cette méthode n’est pas activée. Il est nécessaire de l’activé en cochant la case prévue à cet effet (Activer la découverte de systèmes Active Directory). Vous devrez ensuite sélectionner les conteneurs que vous souhaitez découvrir avec un chemin LDAP Vous pouvez spécifier des conteneurs dans des domaines différents. Dans ce cas de figure, vous pouvez spécifier un compte utilisateurs disposant des droits de lecteurs pour aller lire les informations.

Les options Rechercher les conteneurs enfants Active Directory de manière récursive et Découvrir des objects dans les groupes Active Directory permettent de faire la découverte d’objets dans les sous-conteneurs et dans les groupes Active Directory.

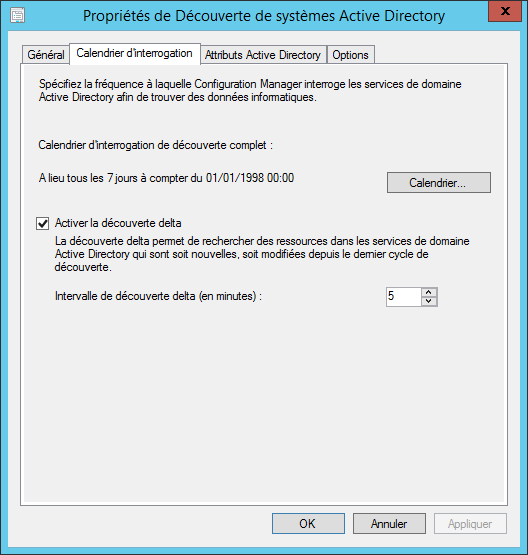

Par défaut, cette méthode est exécutée tous les 7 jours de manière complète et toutes les 5 minutes de façon incrémentale, il est bien évidemment possible de modifier le calendrier d’interrogation.

Découverte du réseau

La méthode Découverte du réseau permet de découvrir les ressources de votre réseau disposant d’une adresse IP en utilisant les informations provenant du réseau. Cette méthode ne se limite pas aux machines mais peut également remonter des imprimantes ou des équipements réseau. Elle permet alors de découvrir la topologie de votre réseau. Cependant attention, l’ensemble des requêtes partent du serveur de site, ce qui peut alors générer une surcharge.

La méthode de découverte réseau propose trois modes différents :

Topologie

Lorsque vous utilisez cette option de découverte, les sous-réseaux et les routeurs sont les seules ressources découvertes. Nous pourrons obtenir des informations de la part des routeurs en utilisant le protocole SNMP.

Topologie et client

Une fois cette option activer, cela vous permettra de découvrir les sous-réseaux, les routeurs, les imprimantes et les clients (ordinateurs). Nous pourrons obtenir des informations de la part de ces ressources en utilisant les protocoles SNMP, DHCP ou encore le service Explorateur d’ordinateurs.

Topologie, client et système d’exploitations client

Cette option de découverte vous permettra d’acquérir la topologie, les sous-réseaux, les routeurs, les imprimantes, les clients et leurs systèmes d’exploitation. C’est la plus complète.

L’option Réseau lent permet de faire des ajustements en fonction du réseau. Cette option est importante si votre découverte réseau parcourt des réseaux lents (WAN…).

Comme pour les autres méthodes, vous aurez la possibilité de planifier la découverte.

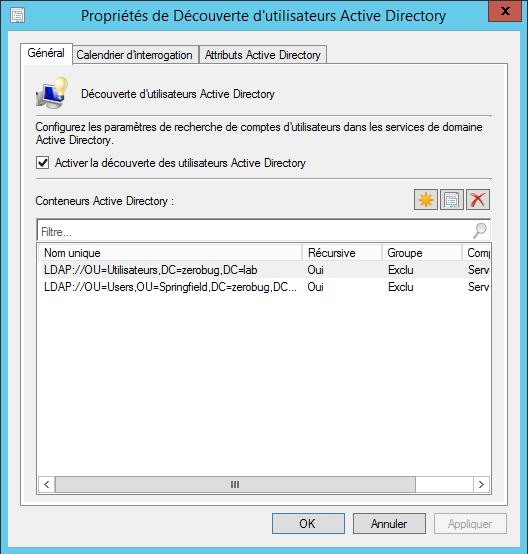

Découverte d’utisateurs Active Directory

Cette méthode permet la découverte des utilisateurs de votre Active Directory. Cette méthode fait partie des méthodes indispensables, en effet, si vous souhaitez déployer des applications en ciblant des utilisateurs, alors vous aurez besoin de votre base utilisateurs AD. Par défaut cette méthode n’est pas activée. Il est nécessaire de l’activé en cochant la case prévue à cet effet (Activer la découverte des utilisateurs Active Directory).

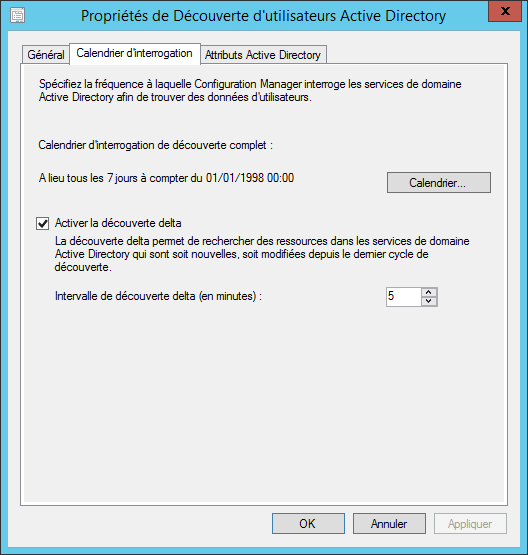

Vous devrez ensuite sélectionner les conteneurs que vous souhaitez découvrir. Par défaut, cette méthode est exécutée tous les 7 jours de manière complète et toutes les 5 minutes de façon incrémentale, il est bien évidemment possible de modifier le calendrier d’interrogation.

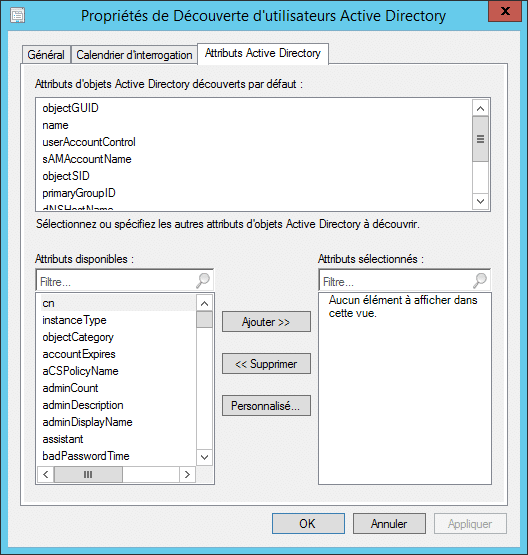

Voici les attributs découverts : objectGUID, name, userAccountControl, SAMAccountName, objectSID, primaryGroupID, dNSHostName, mail, distinguishedName et userPrincipalName. Il possible d’ajouter d’autres attributs depuis l’onglet « Attributs Active Directory« .

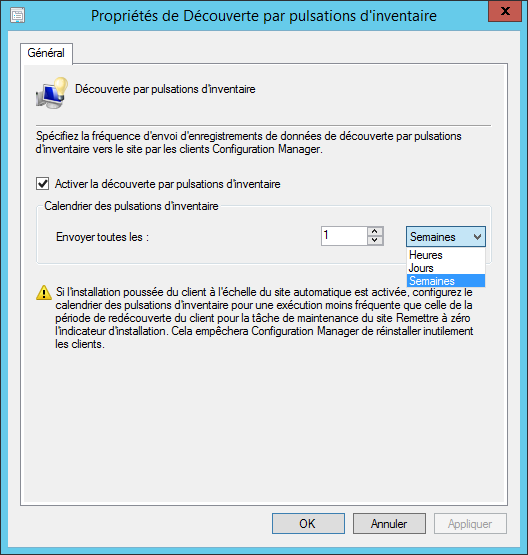

Découverte par pulsation d’inventaire (HeartBeat)

Cette méthode est assez différente des précédentes méthodes, pour commencer, car elle nécessite que le client Configuration Manager soit installé sur la machine. Cette méthode est une solution qui permet de vérifier si le client est toujours « en vie ». Elle vérifie que la machine possède toujours le client et que celui ci a été récemment actualisé. Chaque client envoie alors un DDR (Data Discovery Record) à son point de gestion afin de signaler son activité. L’intervalle peut être défini lors dans les propriétés de la méthode (7 jours par défaut).

Si le serveur SCCM ne reçoit pas d’enregistrement DDR d’un client spécifique dans une durée du temps imparti, alors le statut du client passera en « inactif » pour signaler qu’il n’a plus donné de signe de vie. Par défaut, au bout de 90 jours après le passage du client à l’état inactif, et s’il n’a plus renvoyé de DDR, une tâche de maintenance est exécutée sur le serveur pour supprimer automatiquement l’instance de cette machine dans la base de données.

Cette méthode est activée par défaut.

Quelle méthode de découverte choisir ?

Tout dépend de la topologie physique, mais aussi réseau de votre infrastructure. Dans l’entreprise où je travaille, nous avons six pays à gérer, nous avons préféré utiliser les méthodes de découverte Active Directory. En couplant plusieurs de ces méthodes (Découverte de forêt, de systèmes ou encore d’utilisateurs), nous avons réussi a avoir quelque chose de très correct. Cependant, pour cela il faudra que votre Active Directory soit irréprochable, cela ne peut pas fonctionner si c’est le boxon dans votre AD.

A vous de réfléchir à la méthode la plus adaptée a votre infrastructure. Sachez également que la méthode de découverte par le réseau, est beaucoup plus consommatrice en requête SQL.

Les limites et groupes de limites (Boundaries)

Les Limites (Boundary)

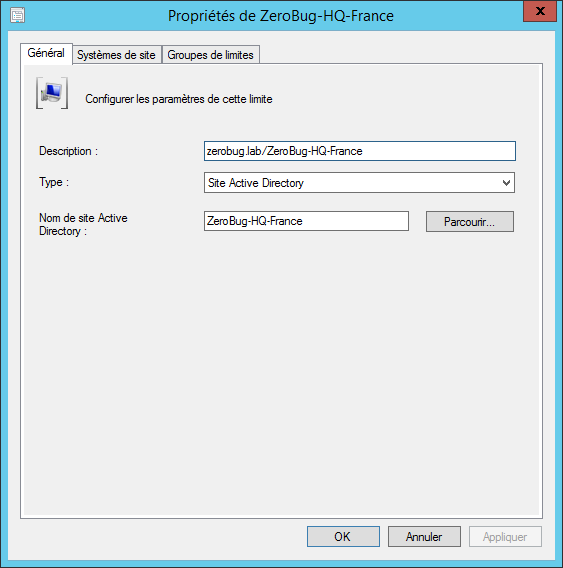

Une limite de site ou plus communément appelée « Boundary » (Dans la langue de Shakespeare) est un emplacement symbolisant une localisation physique pouvant contenir une ou plusieurs ressources dans le réseau de l’entreprise. Les limites créées sont disponibles depuis n’importe quel site de la hiérarchie. Si vous avez activé la découverte de Forêt Active Directory, alors, vous trouverez une limite créée avec le nom de votre site AD par défaut. Dans mon cas ZeroBug-HQ-France.

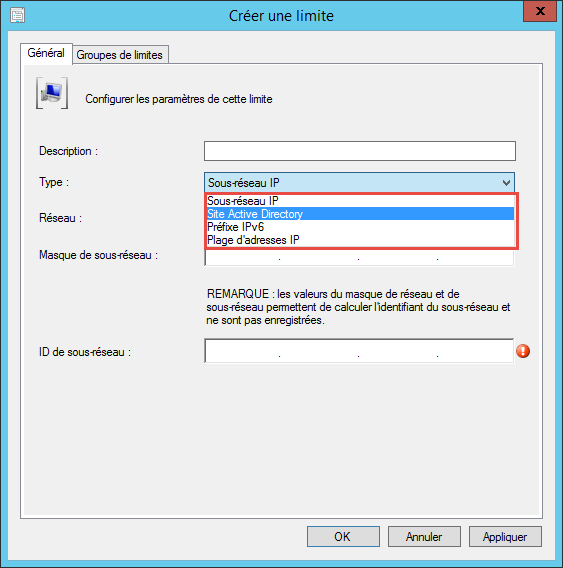

Vous pouvez selon la configuration de votre infrastructure, ajouter des limites. Il y a quatre critères qui permettent la configuration de limite :

Site Active Directory

L’utilisation des sites AD vous permet de vous calquer a ce que vous avez mis en place dans votre organisation. En général, les sites Active Directory correspondent plus ou moins à la topographie physique de votre infrastructure.

Préfixe IPv6

L’utilisation des préfixes IPv6 permet de parer aux problèmes de pénuries d’adresses IPv4 et d’attribuer un grand nombre d’adresses.

Plage d’adresses IP

L’utilisation de plage d’adresses IP permet de personnaliser et de n’ajouter que certaines adresses IP d’une plage. Ce mode de fonctionnement permet une configuration plus fine que les autres options, abordées précédemment.

Sous-Réseau IP

Vous pouvez utiliser les sous réseaux IP pour définir votre emplacement physique. Cette méthode peut être intéressante mais Systeme Center Configuraton Manager gère assez mal la notion de sous réseaux et se base sur l’identifiant réseau.

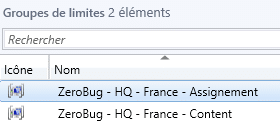

Les groupes de limites (Boundary Groups)

Les groupes de limites vont pouvoir servir a deux fonctions :

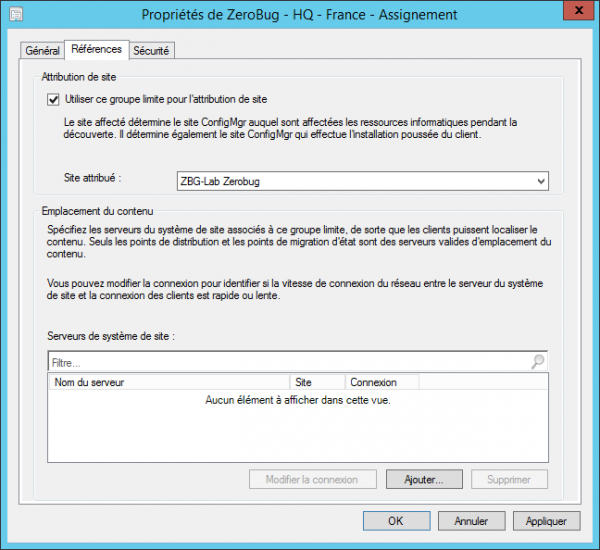

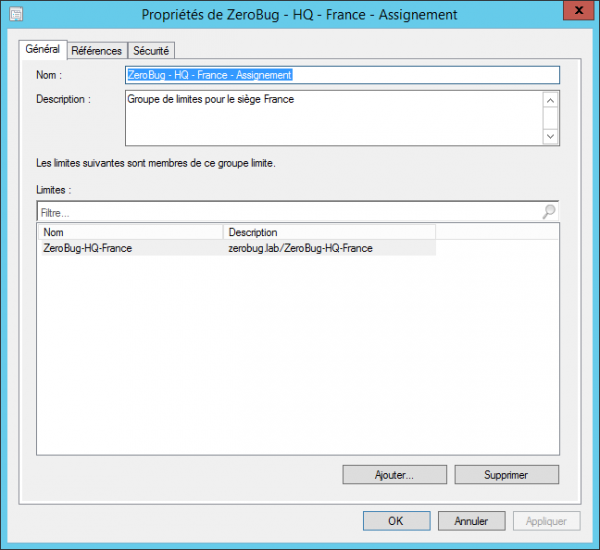

Ils permettent de définir l’attribution d’un client en fonction de sa localisation à un Site SCCM. Cette configuration est indispensable lorsque vous utilisez l’attribution automatique de site pour que le client puisse basculer correctement sur le site auquel vous souhaitez qu’il appartienne.

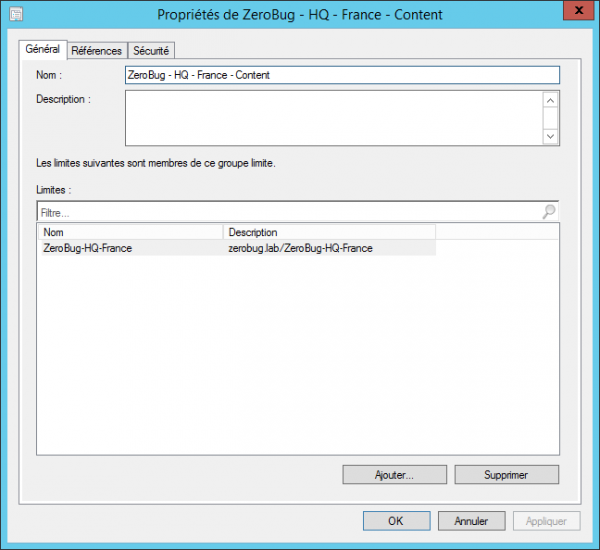

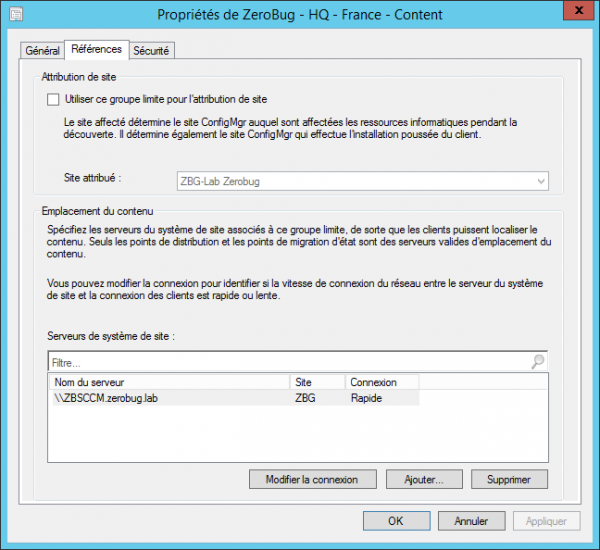

Ils servent également à la location du contenu nécessaire au déploiement. Vous devez ainsi assigner des limites à un groupe de limites proposant une liste de systèmes de site. Par exemple un ou des points de distributions ou encore un ou des points de migration de l’état utilisateur.

Pour créer un groupe de limite, dans « Administration > Configuration de la hiérarchie > Groupe de limites » cliquez sur « Créer un groupe de limite« .

Vous allez pouvoir créer un groupe avec plusieurs limites, dans mon cas, je n’ai qu’une limite, la limite de site. Il est néanmois, indispensable de créer au moins un groupe de limite pour que votre client soit au moins assigné à un site.

Le groupe de limite dédié à l’assignation du client à un site

Le groupe de limite dédié à la localisation du contenu.

Nous avons configurer les limites et les groupes de limites, dans un prochain guide, nous verrons la configuration du client SCCM.