Bonjour à toutes et tous !

Et nous voilà de nouveau ensemble pour un troisième article sur la solution Veeam Backup for Microsoft Office 365 !

Vous n’avez pas encore lu mes précédents articles sur le sujet, ce n’est pas grave, ils sont disponibles juste ici :

- Veeam Backup for Microsoft 365 – Présentation

- Veeam Backup for Microsoft 365 – Prérequis et téléchargement

Introduction

Alors nous savons maintenant à quoi sert la solution de sauvegarde Veeam pour Microsoft 365 et nous l’avons installée sur notre serveur.

Il faut donc à présent configurer l’emplacement de stockage de nos futures sauvegardes. Aller c’est parti ! Voyons comment mettre ça en place !

Le choix à faire

Dans mon premier article de présentation de la solution, je vous indiquer qu’ont pouvait faire le stockage soit en local soit dans le cloud.

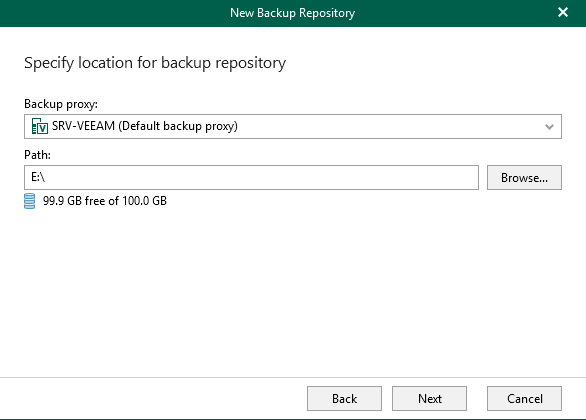

Pour cet article, je réaliserais les sauvegardes vers un de mes NAS via une cible iSCSI. Toutefois, si la demande est là, je réaliserais un article vers un stockage cloud.

Création d’un repository

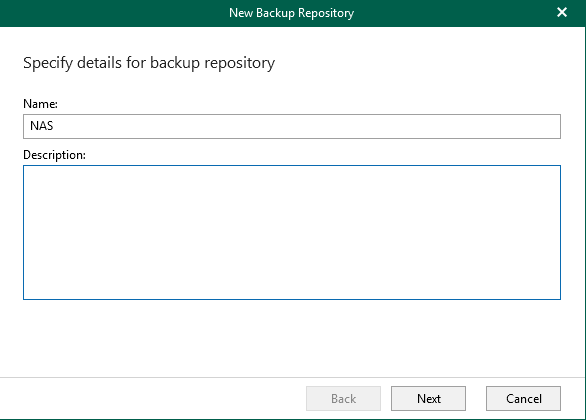

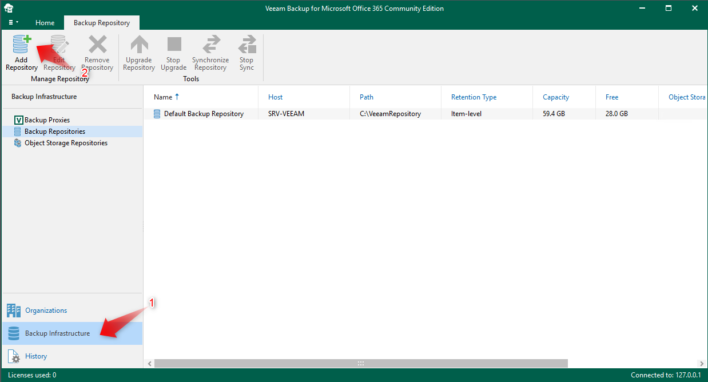

Bien, pour faire la création d’un repository, il faut aller dans « Backup Infrastructure » puis « Add Repository » :

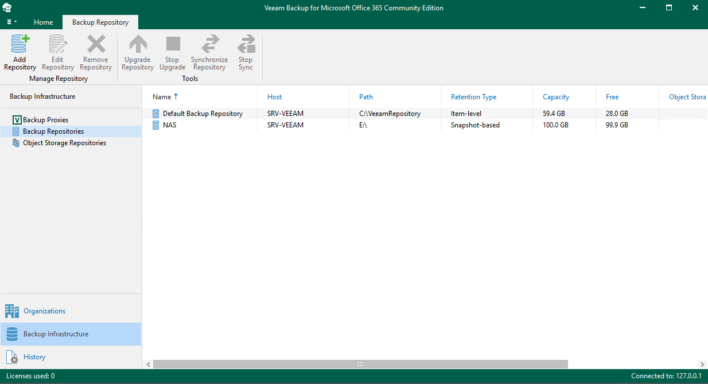

Vous remarquerez que par défaut, nous avons un repository qui est en local sur la machine où la solution est installée.

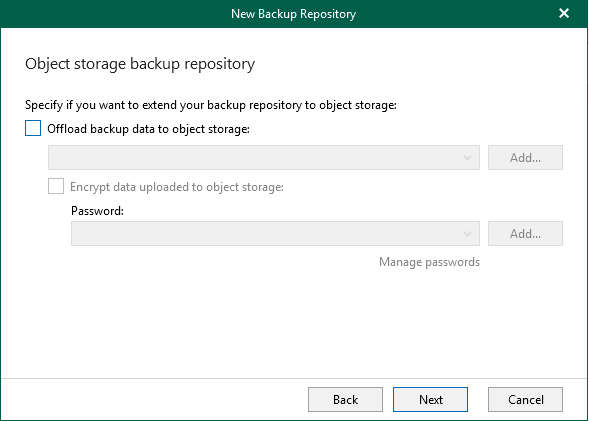

Dans la troisième capture, il s’agit d’options si vous souhaitez étendre le stockage vers un stockage cloud. Je ne l’aborderai pas ici.

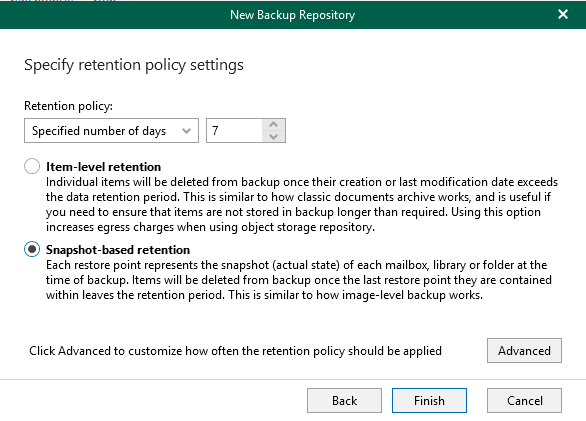

Dans l’étape suivante, il s’agit de la politique de rétention :

Ici nous avons deux choix qui s’offre à nous : « Item-level retention » ou « Snapshot-based retention ».

Dans le premier cas, la rétention s’applique sur chaque élément qui sera supprimé par la suite de la sauvegarde selon leur date de création ou de modification et selon la politique de rétention mise en place. Il s’agit du principe de l’archivage.

Pour le second, il s’agit du principe que nous retrouvons couramment. C’est-à-dire que nous prenons un cliché à un moment T (ici, c’est l’heure du job de sauvegarde) et c’est ce cliché qui sera conservé selon la période de rétention choisie.

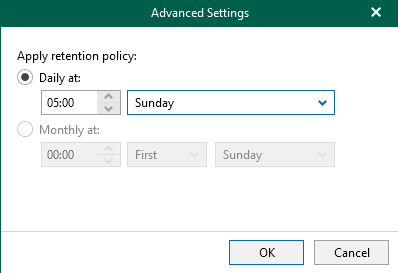

Comme vous pouvez le voir, j’ai opté pour le second choix et j’ai également choisi d’avoir une rétention sur 7 jours. Vous pouvez bien sûr choisir selon vos besoins (par défaut, c’est 3 ans). Dans le menu avancer, vous pourrez choisir quand la politique de rétention doit s’appliquer soit de façon journalière ou mensuelle :

Il vous suffira de valider par le bouton « finish » et félicitations votre premier repository est maintenant disponible !

Conclusion

Et nous voici à la fin de ce troisième article sur Veeam Backup for Microsoft Office 365. Nous venons de voir ensemble la procédure à suivre afin d’ajouter un repository local au sein de la solution.

Dans le prochain article, nous aborderons les étapes à suivre afin d’ajouter une organisation. Alors, pour ne rien louper, n’hésitez pas à vous inscrire à la newsletter de Tech2Tech.

D’ici là, si vous avez des questions, des remarques ou autres, l’espace commentaires est disponible juste en dessous !