Installer Hyper-V Manager sur Windows 7

Vous avez un serveur Hyper-V sur Windows 2008 ou 2012 et vous souhaitez manager les machines virtuelles depuis votre poste en Windows 7 ? C’est très simple, commencer par installer les outils d’administration de serveur distant pour Windows 7 avec Service Pack 1 (SP1) sur votre ordinateur en Windows 7. Une fois ceci fait, voici comment faire pour ajouter le manager Hyper-V sur votre poste Windows 7 :

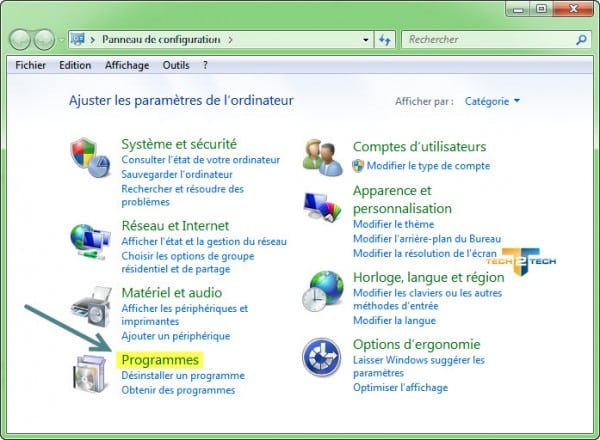

Ouvrir le panneau de configuration Windows 7 et cliquer sur « Programmes »

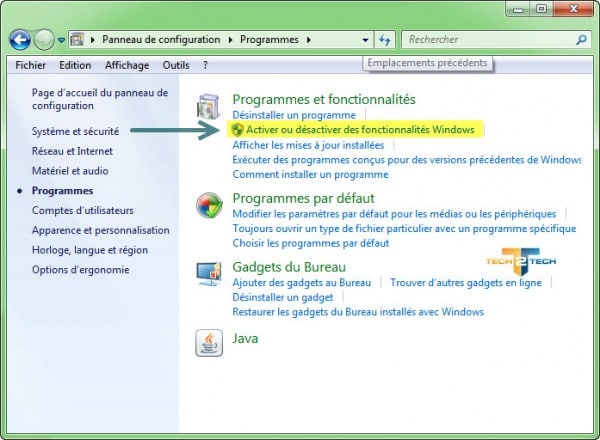

Cliquez sur « Activer ou désactiver des fonctionnalités Windows »

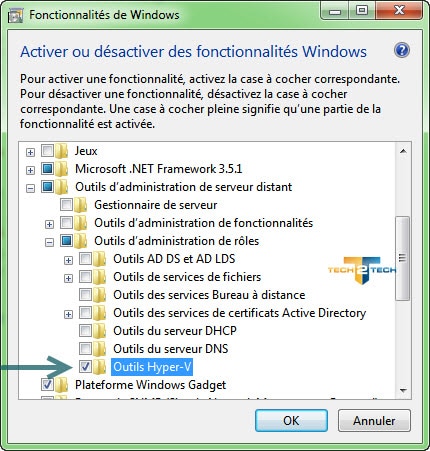

Ici, développer le dossier « Outils d’administration de serveur distant » puis développer le dossier « Outils d’administration de rôles » puis pour finir, cocher « Outils Hyper-V »

Notez bien qu’avez cette méthode, vous pouvez installer tous les outils nécessaires a la supervision et la gestion de vos serveurs Windows.

bonjour, j’essaye d’ajouter le hyper-V mais dans les fonctionnalités je le trouve pas et aussi dans le bios je ne trouve pas intel virtualisation .