Windows 11 : Comment supprimer le Watermark « Configuration requise non respectée »

Windows 11 avait fait couler beaucoup d’encre lors de sa sortie car la configuration minimale requise était assez compliquée à avoir pour tous (TPM, Secure Boot, Processeur récent…). Cependant, nous l’avons vu ici sur le blog et également en vidéo, il est assez simple de contourner ces prérequis.

Jusqu’à aujourd’hui Microsoft n’avait encore rien fait contre les utilisateurs qui aurait forcé l’installation de Windows 11 sur leur système non compatible, cependant, depuis quelques jours certains utilisateurs auraient eu un message d’avertissement alors qu’ils étaient sur une version de développement.

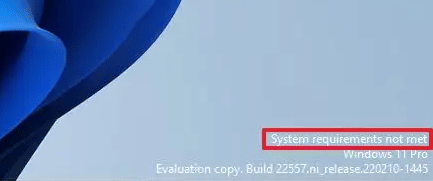

Microsoft préparerait alors ses armes contre les utilisateurs récalcitrants, rien de bien méchant pour le moment puisque l’on parle seulement d’un petit watermark en bas à droite de votre écran qui afficherait le message suivant :

« System requirements not met. »

Soit en français : Configuration requise non respectée

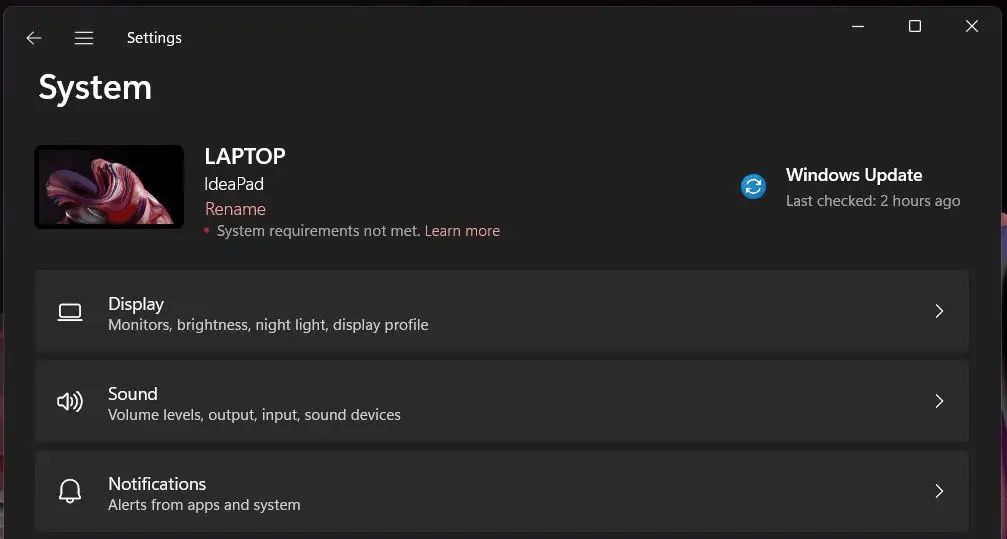

Vous trouverez également ce message dans la configuration système de vos paramètres.

Nous ne savons pas encore si cela va vraiment être déployé dans les prochaines mises à jour de Windows 11. Cependant, nous savons déjà comment supprimer ce filigrane.

Supprimer le message « Configuration requise non respectée«

Pour supprimer le filigrane « Configuration requise non satisfaite« , procédez comme suit :

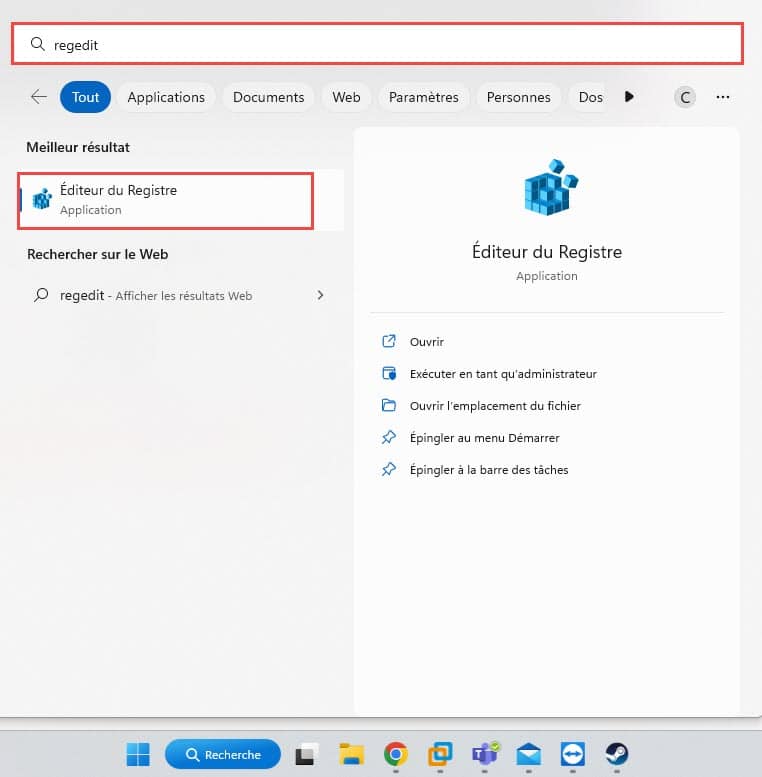

- Ouvrez le menu Démarrer de Windows 11.

- Recherchez « regedit » et cliquez sur le premier résultat pour ouvrir l’ application Éditeur du Registre .

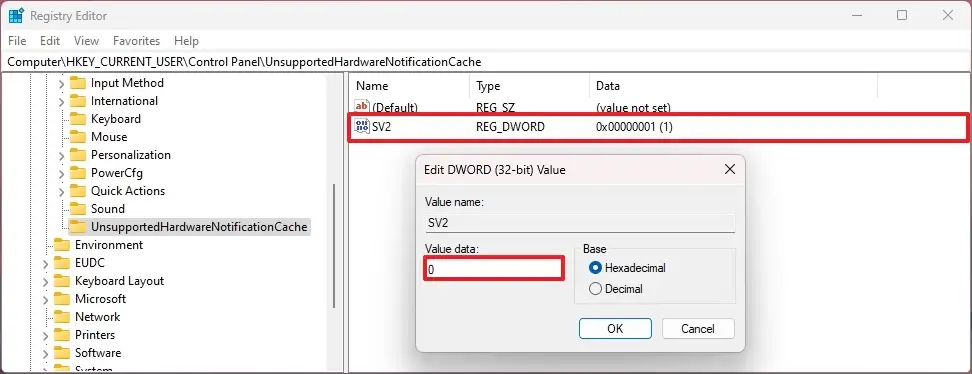

- Parcourez le chemin suivant : HKEY_CURRENT_USER\Control Panel\UnsupportedHardwareNotificationCache

- Cliquez avec le bouton droit sur la clé SV2 DWORD et sélectionnez l’ option Modifier .

- Modifiez la valeur de 1 à 0 .

- Cliquez sur OK

- Redémarrer l’ordinateur

Une fois l’ordinateur redémarrer vous devriez ne plus avoir le filigrane en bas à droite de votre écran. Il va de soi que c’est une solution temporaire et que ce guide peut ne plus fonctionner si Microsoft met à jour sa méthode.

Si seulement ma boîte savait faire des procédures aussi détaillées que les tiennes. Merci.

Microsoft serai bien intelligent de proposer W11 a toutes les config.

Le concept de water mark est très bien, il informe de la version du produit

W11 Secure ou W11 non secure.

C’est tout bête mais on est averti de la catégorie d’ordinateur que l’on utilise…

hi :)!

Oui je dois avouer que leur stratégie est incompréhensible. J’ai pourtant un poste qui tient la route mais non compatible…

Que cherche crosoft avec ce plan ? Forcer le renouvellement du parc informatique mondial ? Possible…

Perso avec mes clients, le matériel est changé régulièrement, donc sur ce point là tout va bien mais bon…

Imcompréhensible….

W10 devait être le dernier OS de crosoft, ils ont changé d’avis… Donc qui sait aussi, ils vont possiblement ouvrir…

Ce bug n’est pas sur toutes les machines SV2 est absent pas à ce soucier de ce problème

hello

Est-ce une stratégie de crosoft pour nous inciter à renouveller notre matériel ? Possible…