Une mise à jour Chrome Font HoeflerText ? Attention aux Ransomwares !

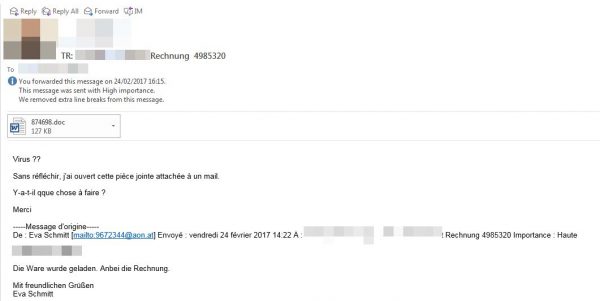

On continue les articles et vidéos sur les ransomwares… et pour cause, rien de vas plus et tout s’accélère encore. Preuve en est, ce petit mail pro que j’ai reçu vendredi dernier.

Oui, on était pas loin de la catastrophe cette fois encore, car heureusement, la personne en question a ouvert le mail, mais n’a pas activé la macro. C’est exactement la même méthode que j’avais présentée dans l’une de mes dernières vidéos.

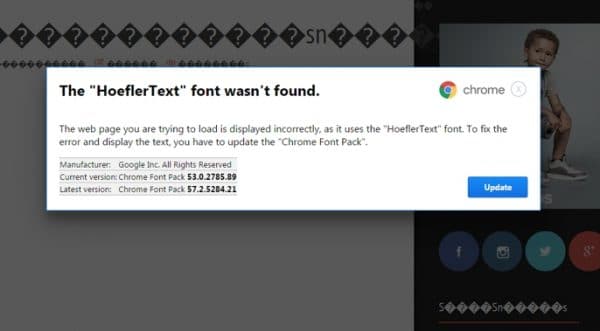

Aujourd’hui, on va parler d’une nouvelle méthode utilisée pour vous faire exécuter ces fameux ransomwares qui chiffre vos données. Cette méthode consiste a vous afficher un site internet à 95% illisibles et de vous pousser à installer une vrai/fausse police d’écriture (Font), appelé ici « HoeflerText« . Une fois la mise à jour exécutée, c’est malheureusement le ransomware « Spora » qui sera déployé sur votre ordinateur et qui chiffrera vos données.

Pourquoi HoeflerText ?

Car cette police d’écriture existe vraiment, ce qui rend la supercherie un peu plus crédible.

On était « habitué » aux méthodes de social engineering qui vous incite à passer des fausses mises à jour Java, Flash ou autre, mais cette fois, c’est d’une police d’écriture qu’il est question. Ces pirates ont de l’inspiration et cela ne risque pas de s’arrêter de si tôt…

Malheureusement, peu d’antivirus / antiransomware vous protégeront, donc comme toujours, soyez vigilant. Et dans le doute, contacter un spécialiste.

J’ai réalisé une petite vidéo de démonstration qui vous permettra de voir ce nouveau type de ransomware en action.

Vidéo Démonstration Ransomware Spora

Enjoy.

Bonjour,

j’expérimente actuellement des techniques pour bloquer ou retarder l’apparition de ransomware sur le réseau ou je travaille.

j’utilise les fameuses SRP (Software Restrictions Policies) pour eviter que des programmes s’executent a partir d’endroits clés . par exemple (%TEMP%, %USERPROFILE%, etc..)

cependant ces méthodes nécessitent une certaine connaissance de windows avancée.

j’ai vu qu’il existe plusieurs programmes (gratuits) pour « sécuriser » de la même manière les postes windows individuels.

je n’ai pas testé ces programmes et je ne suis lié a aucun d’eux.

voici ce que j’ai trouvé,et il doit en exister d’autres.

si cela peut vous et vos lecteurs vous aider a vous protéger .

https://www.ghacks.net/2016/08/30/sbguard-anti-ransomware-hardens-windows/

https://www.foolishit.com/cryptoprevent-malware-prevention/

https://sourceforge.net/projects/softwarepolicy/

bàv

Max

Pour en avoir fait l’expérience récemment, ce ransomware crypte vos données sans modifier l’extension. Là n’est pas son côté le plus vicieux. Il passe en fichiers systèmes vos dossiers originaux et créé des raccourcis faisant appel à l’exécutable du ransomware, lui permettant ainsi de se déployer facilement sur tous les postes ayant tenté d’accéder aux ressources partagées. J’en ai fait les frais chez un client multi-sites avec 10 à 20 postes clients / sites, un calvaire. Petite précision, il n’attaque pas le shadow copy contrairement à Locky.

Super merci pour l’article et la vidéo, à partager au max avant qu’on m’appelle… « Merde je ne peu plus ouvrir mes dossiers… »