TeslaCrypt / Alpha Crypt : Your personnal files are encrypted!

Après Samuel qui vous a parlé de SuperCrypt, c’est à moi de vous faire part de mon expérience avec cette fois AlphaCrypt.

Quel bonheur ce matin d’apprendre qu’un de mes utilisateurs a chopé un virus… Jusque là, rien de trop inquiétant c’est des choses qui arrive (heureusement, c’est assez rare).

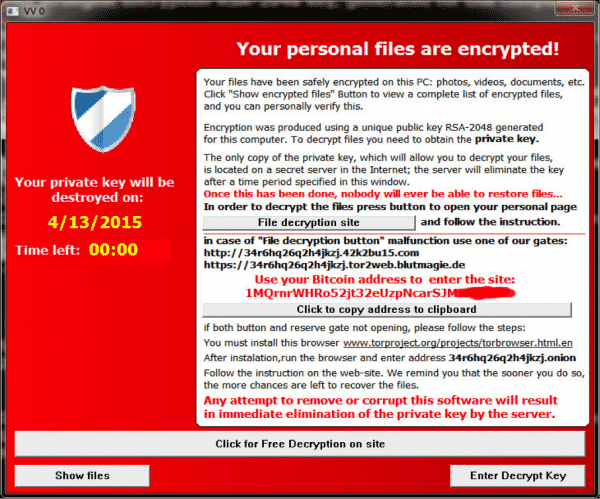

La personne m’appelle, elle me signale avoir tous ses fichiers cryptés et cette fenêtre :

Your files have been safely encrypted on this PC: photos, videos, documents, ect. Click « Show encrypted files » Button to view a complete list of encrypted files, and you can personnaly verify this. Encryption was produced using a unique public key RSA-2048 generated for this computer.

To decrypt files you need to obtain the private key. […]

Bon… forcément, je commence à me dire que ça sent mauvais. La première chose à faire est de débrancher la machine du réseau. Toujours, et quelques soit le type d’infection, il faut toujours isoler la machine infectée du réseau.

Et heureusement que j’ai eu cette réaction, car quelques minutes plus tard, c’est pas moins d’une vingtaine d’utilisateurs qui m’appelle car des fichiers sur le réseau sont renommés avec l’extension *.ezz (On apprendra un peu plus tard que TeslaCrypt, crypte les fichiers puis les renommes en *.ecc, et que la variante qui nous a touchés est Alpha Crypt et qu’elle renomme les fichiers en *.ezz).

Je commence à bien flipper, car au moment ou j’apprends ça, je ne sais pas encore si le ransomware s’est propagé ou pas. Après vérification, seul un ordinateur était infecté, mais il a eu le temps de crypter et renommer plus de 3000 fichiers sur le réseau. D’où l’importance de tout de suite isoler l’ordinateur du réseau. Le ransomware a utilisé les lecteurs réseau connectés à la machine pour commencer à crypter les fichiers sur le réseau.

On se retrouve avec dans chaque dossier un fichier HELP_TO_SAVE_FILES.txt avec ce type de contenu :

All your documents, photos, databases and other important files have been encrypted

with strongest encryption RSA-2048 key, generated for this computer.

Private decryption key is stored on a secret Internet server and nobody can

decrypt your files until you pay and obtain the private key.

If you see the main encryptor red window, examine it and follow the instructions.

Otherwise, it seems that you or your antivirus deleted the encryptor program.

Now you have the last chance to decrypt your files.

Open in your browser one of the links:

http://is6xsotjdy4qtgur.afnwdsy4j32.com

http://is6xsotjdy4qtgur.9isernvur33.com

https://is6xsotjdy4qtgur.tor2web.blutmagie.de

They are public gates to the secret server.

Copy and paste the following Bitcoin address in the input form on server. Avoid missprints.

1Fyf1vz34ZBqRkwGrvyjbJBDeJEaM9ZHHE

Follow the instructions on the server.

If you have problems with gates, use direct connection:

1. Download Tor Browser from http://torproject.org

2. In the Tor Browser open the http://is6xsotjdy4qtgur.onion/

Note that this server is available via Tor Browser only.

Retry in 1 hour if site is not reachable.

Copy and paste the following Bitcoin address in the input form on server. Avoid missprints.

1Fyf1vz34ZBqRkwGrvyjbJBDeJEaM9ZHHE

Follow the instructions on the server.

Les fichiers créer par Alpha Crypt :

%AppData%\blburkg.exe %AppData%\log.html %AppData%\key.dat %Desktop%\HELP_TO_SAVE_FILES.txt %Desktop%\HELP_TO_SAVE_FILES.bmp %Desktop%\Save_Files.lnk %Documents%\RECOVERY_FILE.TXT

La clé de registre créé par Alpha Crypt

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\AVSvc%AppData

Quoi qu’il en soit, je me retrouve avec une machine infectée, et quelques milliers de fichiers crypté. Fort heureusement, l’archive mail n’est pas crypter, j’ai déjà pu récupérer ça sur le poste de l’utilisateur… et pourtant, c’est censé crypter même les fichiers pst, puisque voici la liste des types de fichiers que le ransomware est capable de chiffrer :

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Ce virus arrive par mail ou via des sites web (dans le cas de mon utilisateur, d’après les logs, ce serait sur un site de streaming depuis son domicile…), il n’y a pour le moment par trop de solutions pour s’en prémunir. Si ce n’est de faire très attention aux pièces jointes que vous ouvrez, ainsi qu’aux sites sur lesquels vous naviguez. La base quoi !

Du coup, pour le moment, pour récupérer ses données voici ce qu’il est possible de faire :

- Restaurer un backup (c’est ce que j’ai fait pour les fichiers du réseau)

- Payer la rançon demandée via le réseau Tor…

- Ou utiliser le petit outil créé par les petits gars de chez Cisco.

Effectivement, on peut trouver un outil qui permet de déchiffrer les fichiers de la première version « TeslaCrypt« . Vous trouverez ici l’outil en question :

http://blogs.cisco.com/security/talos/teslacrypt

Pour le moment cela ne fonctionne pas encore avec la version « Alpha Crypt« , mais ils travaillent dessus…

Voici quelques liens qui peuvent vous être utiles :

- New TeslaCrypt Ransomware sets its scope on video gamers

- TeslaCrypt ransomware changes its name to Alpha Crypt

- Threat Spotlight: TeslaCrypt – Decrypt It Yourself

Les boules ! juste par curiosité, il avait quoi comme AV le PC ?

McAfee pour entreprise. Une vraie daube !

oula a oui je confirme une passoire lourde et pas gérable.

nous on utilise ESET c’est mieux mais y’a quand meme quelque soucis de deploiement…

si i n’y a ni backup ni sauvegarde ni image systme et que telacrypt ne fonctionne pas que faire ? Merci

comme l’explique l’INRIA dans un communiqué

de presse, il aura fallu l’équivalent de 1700 cœurs utilisés pendant un

an, soit 425 PC quadri-cœurs pendant un an, pour démontrer la

vulnérabilité d’une clé RSA de 768 bits.Alors comment décrypté avec meme la « Key.dat » est ce petit soft des petit gas de chez cisco c’est ridicule hors mis le décrypteur et la clé de hashage pour décripté ou bien les quelque teraflop de méteofrance …. en bref si pas de sauvegarde ou de fichier de restau a la date avant l’infection ben … voila voila !!!

Bonjour, il n’utilise pas un chiffrement asymetrique RSA, mais du AES. Donc moins robuste. Un petit coup d’oeil sur le billet publié par Cisco

Pour Info l’outils RakhniDecryptor de Kasperskerky m’a permis de decrypter 16592/16665 fichiers (je n’ai perdu que 73 fichiers) visiblement lors outils ne peut pas decrypter les fichiers qu’il font plus de 32Mo, j’étais dans le meme cas qu’avait décrit Mickael Guillerm c’est une utilisatrice qui avait été infincté par AlphaCrypt chez elle sur un site de Streaming et toutes ces données étaient cryptées en *.ezz.

Salut à tous !

Nouveau petit utilitaire compatible avec le décryptage de AlphaCrypt !

LE PREMIER !

http://www.dropbox.com/s/abcziurxly2380e/TeslaDecoder.zip?dl=0

Merci à « BloodDolly » du forum bleepingcomputer.com !

Freeze de temps à autre en cours de décryptage … suffit de la relancer 😉

Bon décryptage à tous !