Sécuriser un serveur dédié – Partie 1 : Réseau frontal

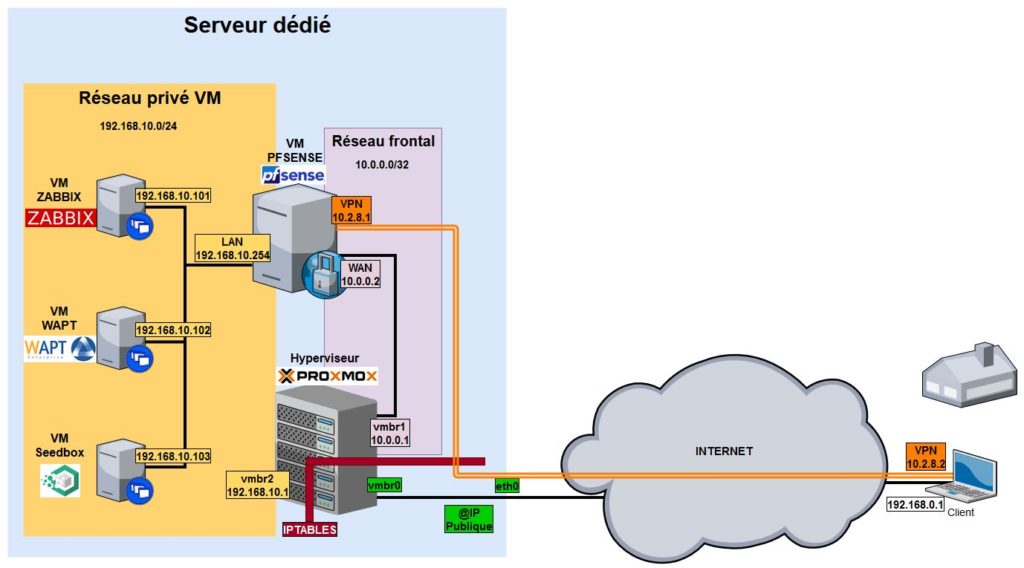

J’ai décidé de prendre un serveur dédié pour héberger quelques services. Il y aura par exemple une seedbox, un serveur Zabbix, WAPT, Plex, etc… Tout cela sera virtualisé sur Proxmox (environnement de virtualisation basé sur Debian).

Afin de ne pas utiliser de multiples IP, et de gérer correctement toute la partie réseau entre les VM, j’ai choisi d’installer pfSense, et de rediriger tout le trafic entrant sur ce firewall. pfSense fera aussi office de serveur VPN, et il sera obligatoire de passer par ce VPN pour accéder aux VM. Au final, ce sera un vrai petit LAN virtuel qui tournera sur le serveur dédié, et sera joignable et protégé par pfSense.

C’est cette infrastructure que je vous propose de mettre en place, sur un serveur dédié.

Interfaces réseau

Nous allons, avant de mettre en place la VM pfSense, créer et configurer correctement les interfaces réseau.

Le but étant de rediriger tout le trafic entrant (sur l’adresse IP publique de l’hyperviseur) vers le port WAN de pfSense. Tout le flux sera donc sécurisé et maitrisé à travers pfSense.

Sur le noeud Proxmox que vous utilisez, voilà ce que vous devez avoir sur la partie réseau :

Les interfaces eno1 et eno2 correspondent aux interfaces physiques du serveur. L’interface vmbr0 est une interface virtuelle, bridgée sur l’interface physique eno1. Mon adresse IP publique est attribuée à cette interface virtuelle.

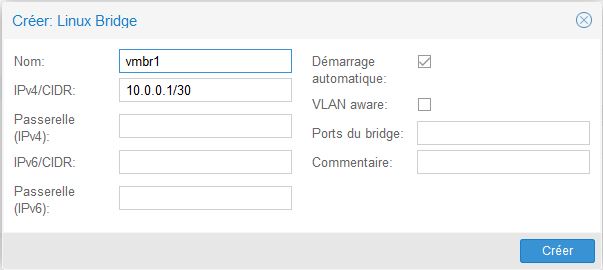

Nous allons maintenant créer une seconde interface virtuelle, vmbr1. Cette nouvelle interface sera dédiée à la liaison point à point avec la VM pfSense (je vous invite à vous reporter au schéma en début d’article au besoin). Ce réseau (10.0.0.0/30) ne pourra donc comporter que deux adresses utilisables (je vous invite à vous rapprocher de vos cours réseau, notamment de la notion de masque de sous-réseau!). C’est volontaire, puisque ce réseau devra uniquement assurer la communication avec pfSense.

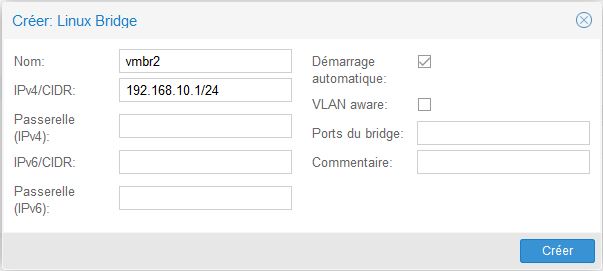

Nous allons ensuite ajouter une troisième interface virtuelle vmbr2 (@IP 192.168.10.1), cette fois ci pour communiquer avec la partie « LAN » c’est à dire le réseau privé sur lequel se trouveront les VM. Cela servira à communiquer avec l’interface côté LAN de pfSense.

Un message doit vous prévenir que les modifications nécessitent un redémarrage. Vous donc rebooter l’hyperviseur pour que les interfaces soient fonctionnelles.

La partie réseau est fonctionnelle, vous pouvez maintenant vous lancer dans l’installation de la VM pfSense.

Création de la VM pfSense

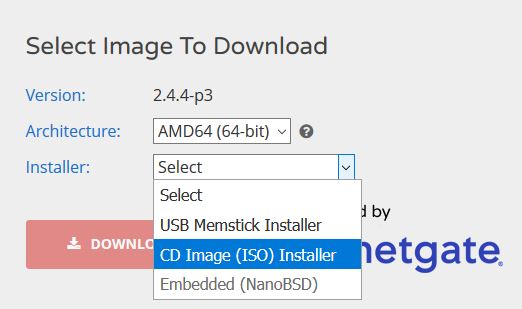

Vous pouvez maintenant télécharger l’iso de pfSense ici. Choisissez la version AMD64 et en version ISO.

Vous pouvez ensuite l’uploader sur votre stockage (sur le noeud de stockage, un bouton upload vous propose de le faire).

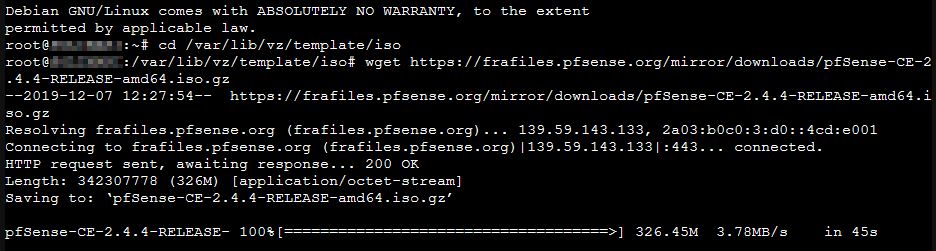

Si toutefois vous avez un débit misérable, vous pouvez récupérer directement l’iso pfSense sur son dépôt, via la console de votre nœud.

cd /var/lib/vz/template/iso

wget https://frafiles.pfsense.org/mirror/downloads/pfSense-CE-2.4.4-RELEASE-amd64.iso.gz

gunzip pfSense-CE-2.4.4-RELEASE-amd64.iso.gz

Votre serveur dédié disposant d’une connexion performante, ce sera beaucoup plus rapide que de récupérer l’iso chez vous et l’uploader ensuite.

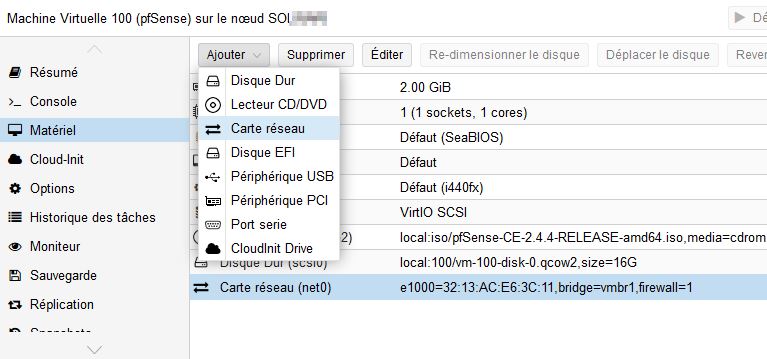

L’assistant de création de machine virtuelle vous invite ensuite à nommer votre VM, puis choisir le fichier iso pour l’installation. J’utilise le contrôleur SCSI VirtIO SCSI. J’attribue 16Go de disque au format QEMU. Un socket sur un coeur CPU. 2048Mo de mémoire vive. Et enfin, l’interface réseau sera donc vmbr1 en modèle Intel E1000.

Ne démarrez pas la VM en fin de création.

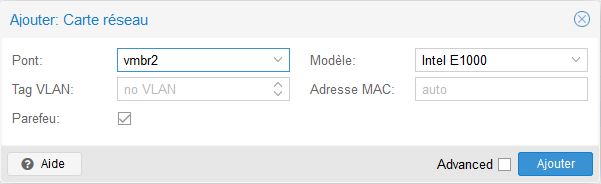

Sur l’hyperviseur, choisissez votre VM, puis dans le matériel, créez une nouvelle carte réseau.

Attribuez le bridge sur l’interface virtuelle vmbr2 pour cette nouvelle carte.

Installation de pfSense

Vous pouvez maintenant démarrer la VM. Ouvrez ensuite une connexion VNC pour (enfin) accéder à votre VM. (le bouton Console dans le bandeau du haut permet de lancer une connexion VNC web). Nous allons pouvoir installer pfSense.

Pour l’installation, vous avez le guide dans cet article publié il y a quelques années par Mikaël, mais il n’y a rien de très compliqué.

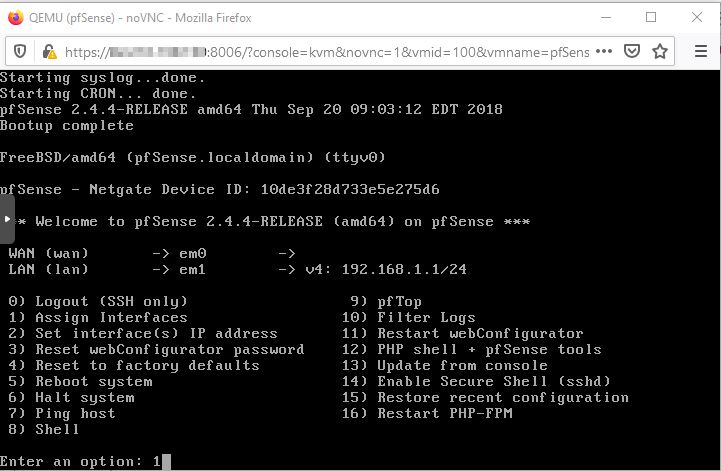

Au reboot, il vous faudra définir l’utilisation des interfaces réseau.

Choisissez de ne pas configurer de VLAN.

Ensuite à la demande de l’interface WAN, répondez em0, puis l’interface LAN em1, et confirmez.

De retour au menu principal, choisissez de configurer les adresses IP (choix 2).

Pour l’interface WAN, définissez l’adresse 10.0.0.2/30 avec 10.0.0.1 en passerelle par défaut.

Pour l’interface LAN, définissez l’adresse 192.168.10.254/24, sans passerelle par défaut.

Vous pouvez rebooter la VM (choix 5 du menu)

Votre pfSense est opérationnel!!

Accès distant

Il vous reste encore à accéder à pfSense. En effet, l’accès à l’interface web se fait sur le port 192.168.10.254, qui n’est pas accessible de l’extérieur du réseau.

Ca tombe bien, nous voulons y mettre des machines dans ce réseau! Nous allons donc créer une autre VM, basée sur un Ubuntu par exemple, qui nous servira plus tard à héberger un service. Nous pourrons nous connecter dessus via VNC pour accéder à l’interface web de pfSense, et ainsi procéder à son paramétrage.

Nous allons aussi sécuriser l’accès à notre infrastructure par le biais d’un VPN, en mettant en place iptables sur l’hyperviseur.

A suivre : Sécurisation du serveur dédié