Meltdown et Spectre : Les failles qui font trembler le monde

Patch disponible pour Meltdown

2018 à peine commencé, et la sécurité informatique fait déjà beaucoup de bruit. Pourquoi ? La faute a deux failles critiques situées au niveau des processeurs.

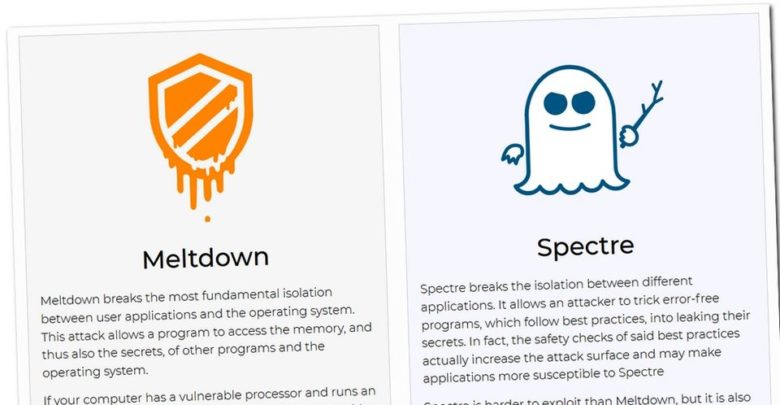

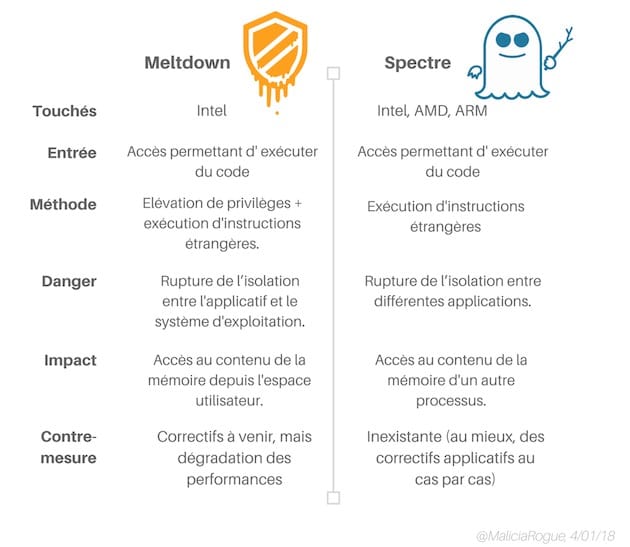

La première, Meltdown concerne uniquement les processeurs Intel.

La seconde, Spectre, beaucoup plus vicieuse concerne tous types de processeur (Intel, AMD, ARM)

En quoi ces failles sont critiques ?

Ces deux failles permettent un accès à une partie critique de la mémoire du processeur.

D’après les chercheurs en sécurité informatique, elle contient entre autres, temporairement, vos mots de passe, vos photos, vos emails, des documents confidentiels… rien que ça.

Meltdown permet de lire la mémoire réservée au noyau, ce qui est théoriquement impossible. Les processeurs gèrent deux types de mémoire différents : d’un côté, celle du kernel qui est directement exploitée par le processeur ; de l’autre, celle du user qui est écrite et lue par le système d’exploitation. La mémoire kernel n’est jamais chiffrée et c’est pour cette raison qu’elle doit être inaccessible à tout le système, à l’exception du processeur lui-même.

Spectre quand a elle, consiste à forcer le processeur à exécuter une commande qu’il ne ferait pas en temps normal et à récupérer ensuite des informations qui ne devraient pas être disponibles.

Contrairement à la première faille de sécurité, Spectre ne permet pas d’accéder à l’intégralité de la mémoire kernel, celle-ci reste protégée. En revanche, un logiciel malveillant peut accéder aux données d’un autre logiciel sans autorisation. En guise de démonstration, les chercheurs ont développé un script JavaScript qui peut accéder à toutes les données du navigateur qui l’exécute.

Et problème majeur, il n’y a aucune correction à ce jour pour Spectre.

Comment se protéger de ces failles ?

Il n’y a pour le moment pas de solution pour la faille Spectre, cependant vous pouvez déjà vous protéger de Meltdown.

- Sur Windows 10 : Microsoft a déployé un patch de sécurité critique le KB4056892. Si vous ne l’avez pas reçu en comptant 24h après la publication, c’est peut-être dû à une incompatibilité entre la mise à jour et votre antivirus.

Effectivement, c’est Ridley sur twitter qui m’a prévenu à ce sujet. Microsoft a bloqué la mise à jour sur les PC utilisant certains antivirus (La liste est tenue à jour ici), entre autres pour vous éviter un joli BSOD.

- Sur Windows 7/8 : Microsot à annoncé poussé le patch mardi prochain avec le tuesday patch , un patch devrait être disponible mardi prochain.

- Sur Mac : Apple a déjà poussé le correctif sur la version 10.13.2 de macOS que vous pouvez installer. La version encore en bêta 10.13.3 amènera d’autres corrections.

- Sur Linux : un correctif du noyau est déjà disponible.

- Sur XP : Il est peut-être temps d’upgrader votre système 😉

Le patch affectera-t-il les performances de mon ordinateur ?

Malheureusement, Il semblerait que oui, en fonction du processeur et du type d’opération effectué dessus, oui, vous risquez de voir les performances de votre processeur réduite. Certaines analyses parlent d’une réduction des performances de 5 % et 30 % après l’application du patch (ouais, rien que ça). Bon à prendre quand même avec des pincettes car les chiffres les plus élevés concernent seulement des opérations spécifiques dans le cadre d’un usage serveur.

Impact of the patch for the Intel bug on my AWS EC2 instances running Linux, a t1.micro and m3.medium. #KPTI pic.twitter.com/n3uZsZ38iV

— Tim G (@timgostony) January 3, 2018

Qui a découvert ces failles ?

Le premier à avoir découvert ces deux failles est Jann Horn, un employé de Google qui travaille dans le cadre de Project Zero, une équipe de sécurité spécialisée dans la découverte de nouvelles failles. Suite à sa découverte, il a averti Intel, AMD et ARM dès le mois de juin 2017. (Et entre temps, le patron d’Intel a vendu pour 11 Millions de $ d’actions, mais on passera là dessus…)

En parallèle, deux équipes de chercheurs en sécurité différentes ont découvert la faille surnommée Meltdown, celle qui concerne les processeurs Intel. D’un côté, une équipe de l’université de Graz en Autriche et de l’autre deux chercheurs de l’entreprise allemande Cyberus Technology sont tombés sur cette faille.

En parallèle encore, le chercheur en sécurité indépendant Paul Kocher, aidé par plusieurs universitaires et d’autres spécialistes, a découvert la faille Spectre, celle qui concerne tous les processeurs (voir aussi).

Merci pour toutes ces informations 🙂

-30% sur les serveurs, j’en connais qui vont râler! d’un autre côté ça va accélérer les migrations pour les serveurs poussifs en fin de vie.

Existe t’il un outil pour savoir notre machine est infectée / vulnérable ? Merci pour les infos !

Salut, un petite question, y a t-il une version pour les 2008/2012/2012r2?

Merci d’avance