Comment configurer l’enregistrement DMARC pour Office 365 / Microsoft 365

Nous y voilà ! La dernière étape pour correctement configurer et protéger votre adresse e-mail. Nous avons récemment vu comment configurer DKIM ou encore le SPF qui sont deux méthodes pour authentifier vos e-mails. Aujourd’hui nous allons parler du DMARC. Le Domain-based Message Authentication, Reporting and Conformance est un protocole qui assure la protection des courriers électroniques au niveau du domaine. Avec la mise en place du DMARC, les organisations peuvent détecter les tentatives d’usurpation d’identité et prendre des mesures pour bloquer ces messages frauduleux. Dans cet article, nous allons expliquer le fonctionnement du DMARC et comment le mettre en place pour Microsoft 365, vous pourrez tout à fait adapter ce guide si vous n’êtes pas sous Microsoft 365.

Comment fonctionne le DMARC ?

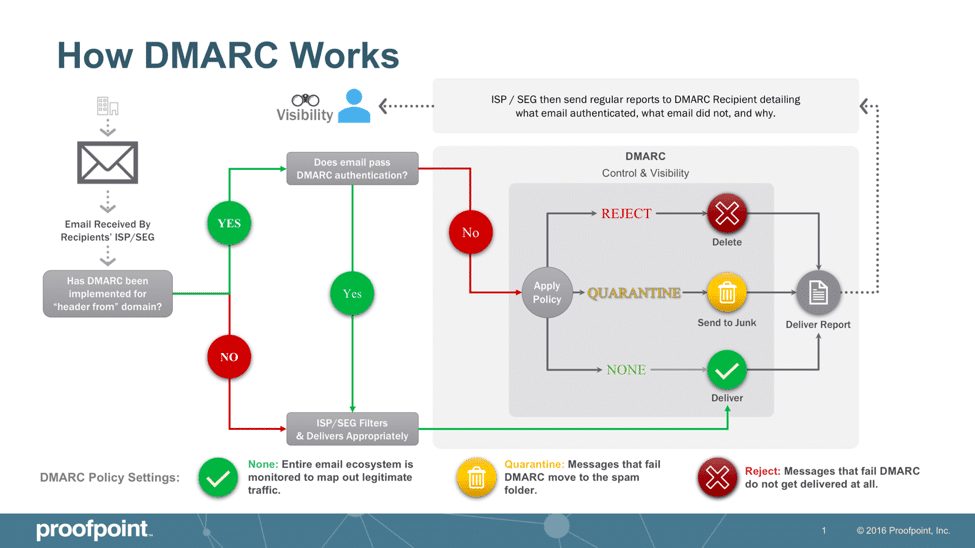

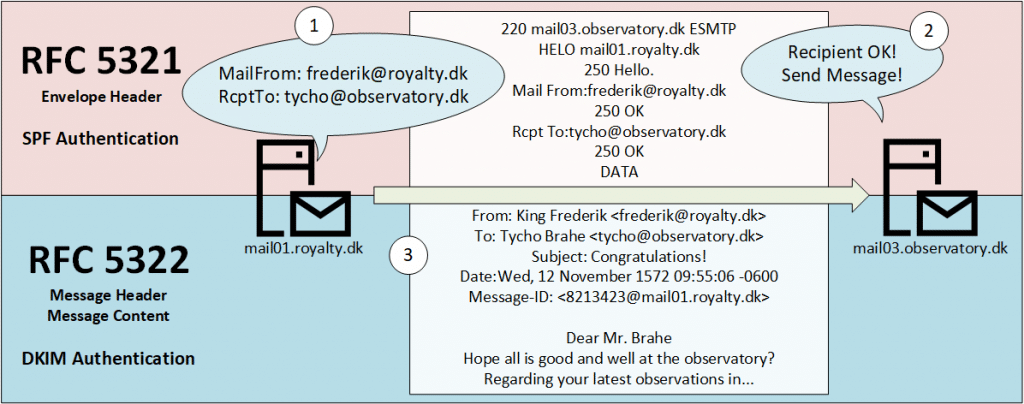

Le DMARC utilise deux autres protocoles de sécurité d’email pour fonctionner : le Sender Policy Framework (SPF) et le DomainKeys Identified Mail (DKIM). SPF permet aux organisations de spécifier les adresses IP autorisées à envoyer des messages pour leur domaine. DKIM utilise des signatures numériques pour vérifier que le message n’a pas été altéré en transit.

Lorsqu’un fournisseur de services de messagerie reçoit un message, il vérifie si le message provient d’une adresse IP autorisée à envoyer des messages pour le domaine du destinataire en utilisant SPF. Il vérifie également si le message a été signé avec une clé DKIM valide. Si le message ne répond pas à ces exigences, le fournisseur de services de messagerie peut prendre des mesures en fonction des instructions DMARC fournies par l’organisation.

L’avantage du DMARC, c’est qu’il va vérifier l’entête des mails et surtout vérifier l’adresse dans l’entête (RFC5322) et pas seulement l’adresse « De » (RFC5321) qui est affichée dans votre client de messagerie contrairement au SPF.

Surveillance, mise en quarantaine et rejet des e-mails

Une autre fonction importante du DMARC est qu’il indique au serveur de messagerie ce qu’il doit faire avec les e-mails. Trois possibilités ici :

- Superviser, mais ne rien faire

- Mettre dans le dossier spam

- Rejeter l’email

| Option | Policy | Description |

|---|---|---|

| Monitoring | p=none | Délivrer le mail dans tous les cas |

| Quarantine | p=quarantine | Déplacer l’email en quarantaire (dossier spam) |

| Reject | p=reject | Rejeter l’e-mail |

Attention cependant, puisque la dernière chose que vous voulez, c’est que vos e-mails légitimes soient supprimés par le serveur de réception, par exemple si vous avez oublié d’ajouter une adresse IP à l’enregistrement SPF. Donc, ce que vous pouvez faire dans un premier temps, c’est de mettre le paramètre DMARC en surveillance (p=none) de façon à ne pas perdre d’e-mail. Par la suite, si cela fonctionne correctement, alors vous pourrez les passer en quarantaine ou bien les rejeter.

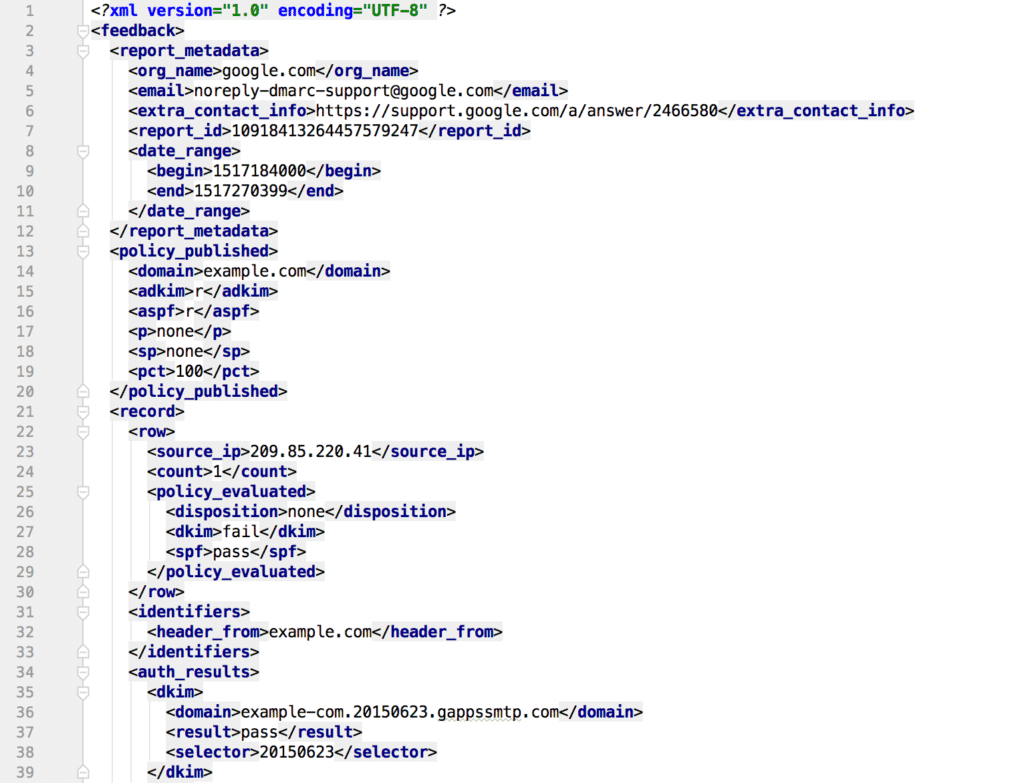

Rapports DMARC

La politique de surveillance/monitoring est utilisée en combinaison avec une adresse e-mail à laquelle envoyer le rapport. Ces rapports sont générés au format XML et vous donnent un aperçu des résultats DMARC. Attention cependant, ce n’est pas ce qu’il y a de plus simple à lire…

Il existe des services externes pour vous aider à analyser ces rapports DMARC.

Après avoir surveillé les rapports DMARC pendant quelques semaines, vous pouvez commencer par déplacer le courrier vers le dossier spam en utilisant p=quarantine dans votre DMARC. De cette façon, les e-mails ne seront jamais perdus.

Vous pourrez également rejeter complètement les e-mails, mais gardez à l’esprit que si vous n’utilisez pas d’analyseur DMARC, vous ne saurez pas quand les e-mails sont supprimés après un échec de vérification SPF et DMARC. Soyez donc prudent avec la politique de rejet.

Configurer DMARC pour Microsoft 365

Maintenant que vous avez une idée du fonctionnement de DMARC, nous allons voir ensemble comment configurer DMARC pour Microsoft 365. Si vous utilisez une autre solution de messagerie, vous pourrez bien évidemment utiliser ce guide également. Pour configurer DMARC, vous aurez besoin d’avoir un accès à votre domaine puisque nous devons créer un enregistrement DNS, tout comme nous l’avons fait avec SPF & DKIM.

Étape 1 : Vérifier la configuration SPF et DKIM

La première étape pour mettre en place DMARC pour Microsoft 365 est de vérifier que votre organisation a correctement configuré SPF et DKIM. Vous pouvez utiliser mes guides précédents pour la configuration.

Comment configurer SPF ?

Comment configuration DKIM ?

Une fois que vous avez vérifié que votre domaine est correctement configuré avec SPF et DKIM, vous pouvez créer un enregistrement DMARC pour votre domaine. Connectez-vous alors sur votre outil de gestion de DNS. Personnellement j’utilise CloudFlare.

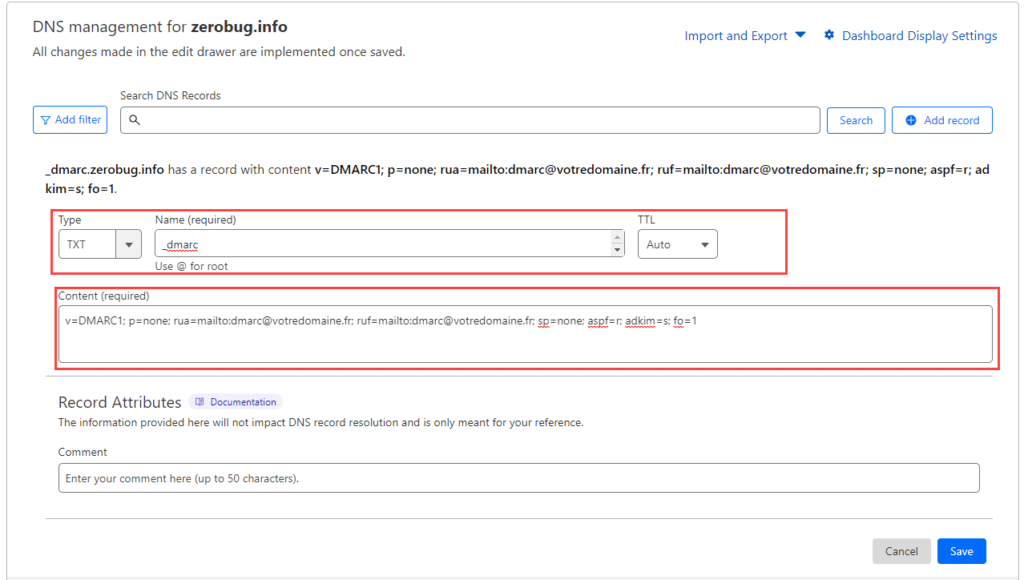

Nous allons créer un nouvel enregistrement DNS TXT :

- Ajouter un nouvel enregistrement

- Sélectionnez TXT comme type

- Définissez le nom sur _dmarc

- Définissez le contenu en l’adaptant à votre domaine et vos besoins, voici un exemple :

v=DMARC1; p=none; rua=mailto:[email protected]; ruf=mailto:[email protected]; sp=none; aspf=r; adkim=s; fo=1

Les tags DMARC

Outre les politiques et l’adresse e-mail de rapport, vous disposez également de quelques autres options que vous pouvez utiliser dans votre enregistrement DMARC :

| Tag | Options | Description |

|---|---|---|

| p | none, quarantine, reject | Cette option spécifie la politique de traitement des messages. « none » pour la collecte de données initiale, « quarantine » pour marquer les messages suspects comme spam, ou « reject » pour rejeter les messages suspects. |

| sp | none, quarantine, reject | Cette option spécifie la politique de traitement des messages pour les sous-domaines. Si elle est absente, elle hérite de la politique définie pour le domaine parent. |

| rua | adresse email | Cette option spécifie l’adresse email pour les rapports d’activité. Elle doit être une adresse email valide et recevra les rapports de conformité DMARC. |

| ruf | adresse email | Cette option spécifie l’adresse email pour les rapports d’échec. Elle doit être une adresse email valide et recevra les rapports d’échec DMARC. |

| adkim | r, s | Cette option spécifie la méthode d’identification des clés DKIM (DomainKeys Identified Mail) utilisées pour signer les messages. « r » pour relâcher la contrainte de l’identificateur DKIM, ou « s » pour strict. |

| aspf | r, s | Cette option spécifie la politique de traitement des échecs d’identification des clés SPF (Sender Policy Framework). « r » pour relâcher la contrainte d’identification SPF, ou « s » pour strict. |

| fo | 0, 1, d, s | Cette option spécifie les rapports DMARC à générer en cas de non-conformité. « 0 » pour ne générer aucun rapport, « 1 » pour générer des rapports si l’identificateur DKIM a échoué, « d » pour générer des rapports si l’identificateur DKIM ou SPF a échoué, ou « s » pour générer des rapports pour tous les messages. |

CloudFlare et le DMARC

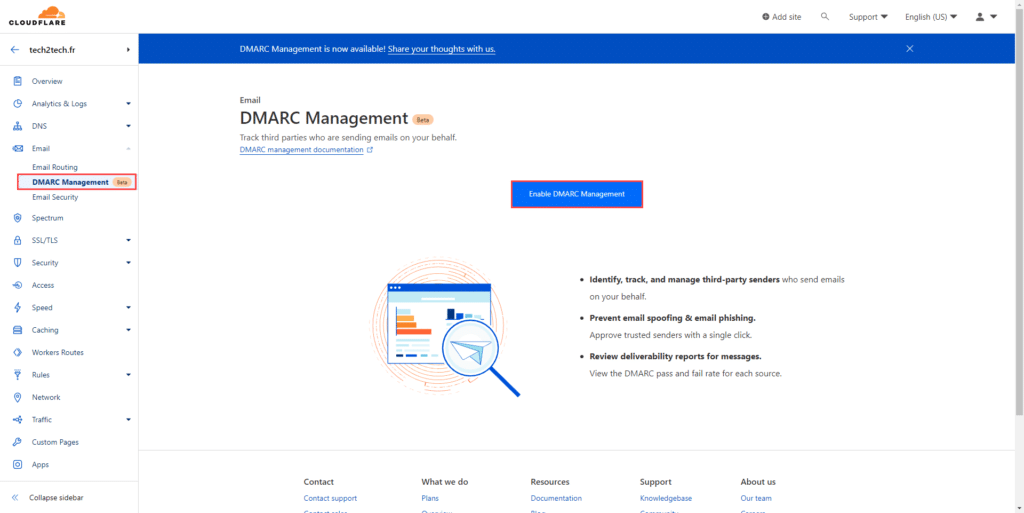

Si comme moi vous utilisez CloudFlare, sachez qu’il existe une option pour générer automatiquement votre entrée DMARC et pour suivre les rapports. Pour cela, depuis votre domaine géré par Cloudflare, cliquez sur Email puis « DMARC Management« . Enfin, cliquez sur « Enable DMARC Management« .

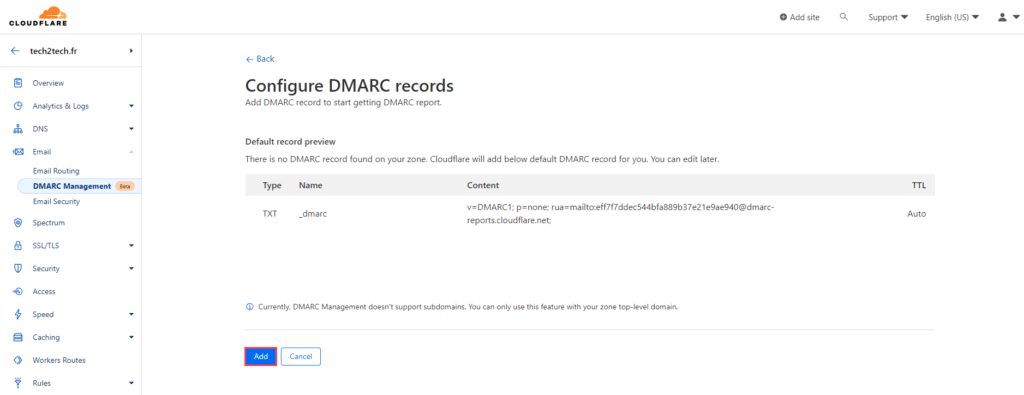

Cela aura pour effet de créer automatiquement votre entrée DMARC pour votre domaine. Cliquez sur ADD.

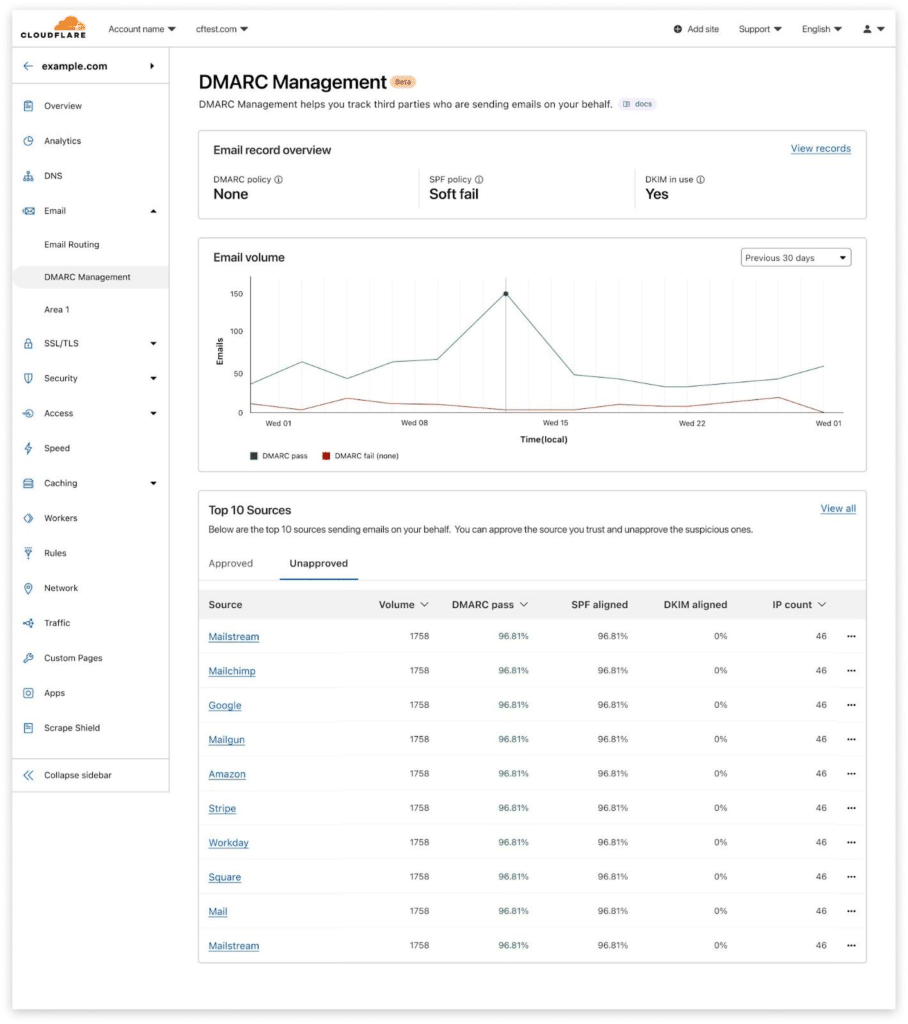

Une fois le DMARC Management activé, vous aurez accès à la console de gestion et vous pourrez récupérer plein de détails sur les enregistrements.

Comment tester votre DMARC ?

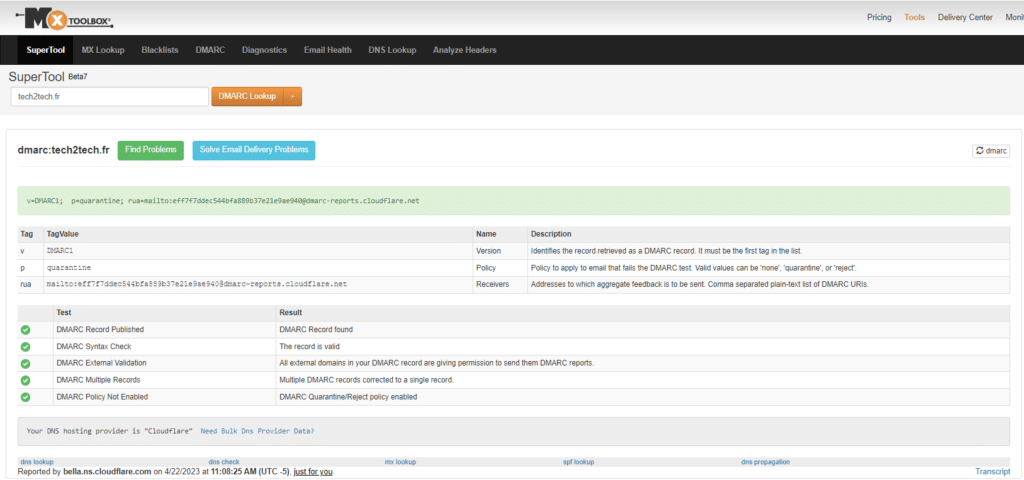

Mettre en place son DMARC c’est bien, le tester c’est mieux ! Je vais vous présenter deux outils pour cela, le premier si vous avez utilisé les précédents guides pour DKIM et SPF vous le connaissez, c’est MXToolbox. Vous pouvez ainsi rapidement vérifier la bonne implémentation de votre DMARC.

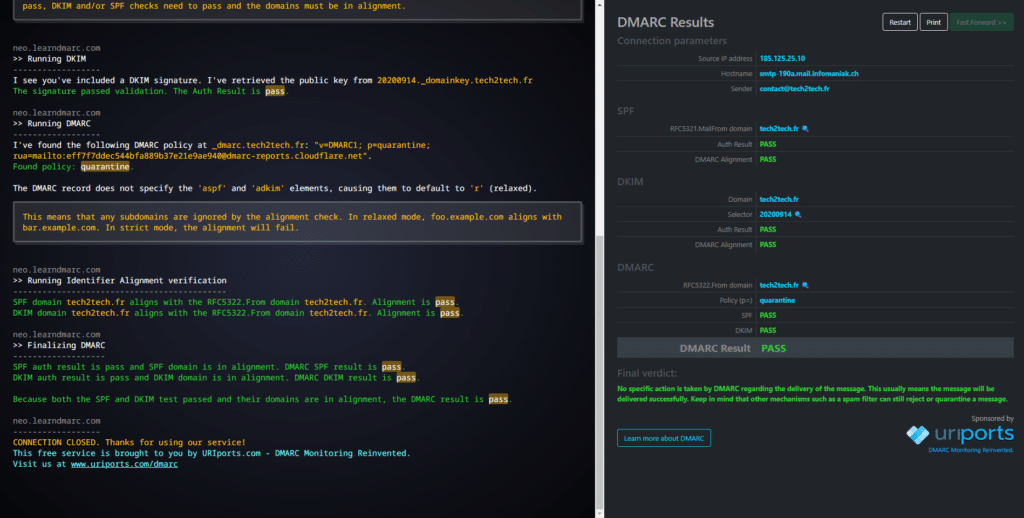

Maintenant que l’ensemble des 3 protocoles qui aident à prévenir le spam et l’usurpation d’email sont en place, vous pouvez également tester la sécurité de vos emails avec LeanDMARC, un super outil qui vous permettra de mieux comprendre ces trois protocoles et de vérifier que tout est correctement configuré.

Maintenant vous n’avez plus d’excuses, configurer le SPF, DKIM et DMARC devrait être obligatoire, alors c’est parti, vérifier tous vos domaines ou ceux de vos clients.