Sécurité

On a visité le VirusLab d’ESET à Bratislava !

Il y a quelques semaines maintenant, j’ai eu l’occasion d’aller en Slovaquie, à Bratislava pour assister à la conférence de presse d’Eset, on en a profité pour visiter leur VirusLab.

La journée étant très chargé, la visite du lab n’a duré que quelques minutes, mais n’en ai pas resté moins enrichissante. On a pu également profiter de nombreuses démonstrations dont je vous dis quelques mots un peu plus bas.

Je vous ai préparé une petite vidéo qui vous permet d’en voir un peu plus sur notre voyage, de plus nous avons profité de cette journée pour interviewé trois personnes de chez Eset :

- Benoit Grunemwald, Cybersecurity Leader

- Juraj Malcho, Chief Technology Officer

- Robert Lipovsky, Researcher

Les interviews sont disponibles sur la chaine Youtube du blog.

Sommaire masquer

Le Virus Lab

Le virus Lab d’Eset est situé en plein centre-ville de Bratislava, un point de vue idéal pour que les chercheurs et analystes en malwares puissent être dans les meilleures conditions.

Les locaux décorés de petites touches sur l’univers « White Hat » (Poster de Mr Robot, reference à Snowden, référence à l’espace et aux galaxies…) respirent la geekerie !

Des VirusLab comme celui-ci, Eset en a plus d’une dizaine un peu partout dans le monde. Il était tard, mais les chercheurs noctambules étaient présents. Les VirusLab étant ouvert en 24/7 ce n’est pas étonnant. Ils ont tous deux ordinateurs, l’un sur le réseau Eset, l’autre en standalone pour tester sans risque les malwares les plus dangereux et coriace.

Au fond de la salle, quelques écrans permettent de superviser le réseau d’Eset. Un état en quasi-temps réels des infections de malwares,ou encore des mises à jour des Antivirus. Les potentiels « Nouvelles Attaquent » sont detectés grâce à la recherche de modification d’ADN des différentes familles de virus.

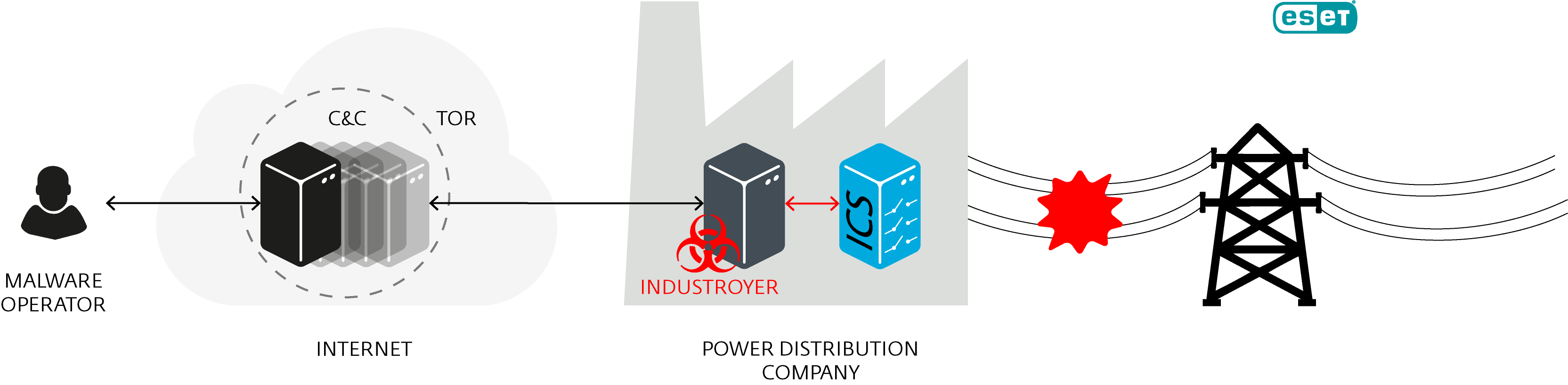

Industroyer

Lors des conférences, nous sommes revenus sur Industroyer. Industroyer est le dernier né des virus dits « Supply Chain » comprenez un virus qui attaque les chaines d’approvisionnement logistique et ici on parle de « Power Grid » … en gros nos points névralegiques de distribution d’électricité. Rassurer-vous, ce virus n’a touché que l’Ukraine … mais ne soyez pas non plus négligent car il a fait tomber en panne une partie du pays en plein hiver 2016. Ouais, rien que ça…

On parle ici de virus, mais également d’industrie, car comme son nom l’indique, le but est de faire mal à l’industrie d’un pays. On manipule des données qui transitent par un vieux PC sous Win2000 ou XP pour tomber sur notre « box » siemens qui contrôle les ouvertures et fermeture d’un noeud du réseau électrique. Et pour donner bonne mesure ou poussent des ouvertures fermeture de ce noeud jusqu’a bug, une sorte d’attaque DDOS mais sur le pylone prêt du jardin.

A notre question : Pourquoi l’Ukraine ? La réponse était claire : C’est certainement plus simple en Ukraine, surtout si c’est un test pour une attaque de plus grande envergure … flippant !

FinFisher

Industroyer c’est sympa, mais Finfisher, c’est pas mal non plus !

Finfisher, derrière ce nom se cache la faille détectée par la NSA et mise a découvert il y quelques mois par Wannacry, oui oui, El Famouso Wannacry.

Neanmoins on exploite ici une autre partie de cette faille et cette fois on n’infecte plus les PC mais les applications qui sont telechargées dessus. L’idée est simple mais lumineuse, lorsqu’un utilisateur essaie de télécharger une application type VLC sur un site vérifié, on injecte un code qui va le rediriger de façons transparentes vers le téléchargement d’un VLC pré-infecter … et pouf ça fait des chocapics !

Sans trop rentrer dans les détails, sachez néanmoins que pour mettre en place une telle prouesse il faut chercher l’info chez le FAI … vous avez bien compris, le virus se propage a travers les installations même du FAI (encore ici, un FAI en Ukraine), le plus important dans cette histoire est donc de savoir (ou devinez) si le FAI en question s’est lui aussi fait hacker ou a répondu à la demande d’un état qui espère espionner ses propres concitoyens … en les hackant.

Vous l’aurez compris, cette conférence était pleine d’info très intéressante et nous a fait prendre encore plus conscience que le danger et l’insécurité informatique est partout. On parle souvent du problème entre la chaise et le clavier, mais parfois c’est très compliqué de voir la faille. C’est pourquoi les entreprises spécialisées dans la sécurité informatique, tel que Eset, Bitdefender, Norton et bien d’autres, travaillent toutes avec le même but. Rendre l’informatique plus sûre.

Avec ce qu’on a vu ici, ils ont encore beaucoup de boulot sur la planche, et les pirates ne sont pas près de s’arrêter.