DoubleAgent : une faille dans Windows permet de modifier n’importe quel programme

Vous avez dû voir que dernièrement j’ai effectué pas mal de tests antivirus sur ma chaine YouTube, pour la simple et bonne raison que les ransomwares étant de plus en plus présents en ce moment, j’essaie de voir ceux qui pourraient être un peu légers sur la protection.

Aujourd’hui on parle Antivirus pour une autre raison, la société israélienne Cybellum a détecté une faille de sécurité affectant plusieurs versions de Windows. Cette faille, baptisée DoubleAgent, permets à un attaquant de détourner des applications et les forcer à injecter du code malveillant. Elle touche toutes les versions de Windows (de XP à la version 10), l’ensemble des architectures (32 bits ou 64 bits) et l’ensemble des utilisateurs (administrateur système et autres)… Ouch…

Injection d’une DLL malveillante

Cet exploit s’appuie sur une application dans Windows datant de 15 ans et qui n’a jamais subi de correctifs de sécurité, rien que ça ! Cette fonctionnalité se nomme Application Verifier Provider DLLs et s’adresse aux développeurs pour contrôler, via une DLL, les bugs dans leur programme au moment de l’exécution.

La technique peut donc être assimilée à une injection DLL : les fichiers DLL, pour Dynamic Link Library, sont utilisés par Windows pour stocker les bibliothèques logicielles et fonctions dont les programmes auront besoin. Ces outils sont soumis à des mesures de protection, mais Cybellum explique être parvenu à trouver un moyen d’injecter leurs DLL dans n’importe quel processus. Cette attaque présente notamment la particularité d’être persistante et de pouvoir survivre à un reboot de la machine ou à une réinstallation de l’application.

On peut donc ainsi modifier n’importe quelle application…

Les antivirus, une cible idéale

Et forcément, puisque l’on peut modifier les applications, c’est les antivirus qui sont les plus sensibles aux attaques Double Agent. Elle a été testée avec succès sur les solutions Avast, AVG, Avira, Bitdefender, Comodo, ESET, F-Secure, Kaspersky, Malwarebytes, McAfee, Norton, Panda, Quick Heal et Trend Micro. Cette liste n’est pas limitative et les sociétés visées ont été alertées de cette menace il y a plus de 90 jours !

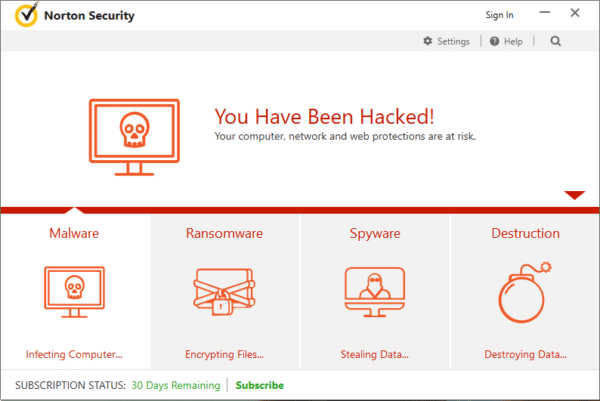

Ainsi, l’attaquant peut par exemple transformer votre antivirus en vraie bombe… Infection, chiffrement de vos fichiers, vole de données, destructions de vos données…

Voici les propos de Michael Engstler, CTO de Cybellum : « nous avons signalé la technique à l’ensemble des fournisseurs depuis plus de 90 jours et nous avons travaillé avec certains éditeurs depuis ». Mais tous n’ont pas corrigé leurs programmes. « Les seuls à avoir publiés un correctif sont Malwarebytes (numéro de version: 3.0.6 Component Update 3), AVG (numéro de version: 16.151.8007) et Trend-Micro », assure le dirigeant.

Étonnant, car l’attaque DoubleAgent peut très bien désactiver l’anti-virus, le rendre aveugle à certaines attaques, le transformer en proxy pour mener des campagnes de ransomwares sur le PC et le réseau local, augmenter les privilèges sur d’autres applications, exfiltration des données et in fine casser le PC. Bref, du lourd !

Les antivirus, mais pas seulement

On parle des antivirus, mais avec cette technique c’est toutes les applications qui sont concernées et le système d’exploitation également…

Parlons protection maintenant, bien entendu, Cybellum conseille de mettre à jour les solutions d’antivirus quand elles ont été corrigées (pour le moment, c’est au compte goute…). Mais Cybellum met en avant l’utilisation d’un mécanisme nommé Protected Processes, qui a été introduit dans Windows 8.1. Il permet d’éviter les injections de code, et n’est pour l’instant disponible que dans Windows Defender (comme quoi !).

Proof of Concept

Un doute sur cette faille ? Il y a un POC disponible sur GitHub. qui permet de tester cette faille sur n’importe qu’elles applications, il faudra cependant être équipé de Visual Studio pour compilé le projet.

À noter également que depuis quelques jours, une partie des antivirus ont enfin corrigé la faille, dommage qu’il ait fallu attendre la publication de cette faille au public pour que la correction soit effectuée.