Afficher l’historique des arrêts d’un ordinateur : TurnedOnTimesView

Encore un petit soft de chez Nirsoft ! Cette fois c’est un outil qui va vous permettre de savoir quand, et combien de temps le PC a été éteint.

Est-il préférable d’éteindre son pc tous les soirs ?

C’est une question qui revient relativement souvent. Pourquoi ? Tout simplement, car sur les premières versions de Windows, des bruits courraient comme quoi Windows disposait d’un nombre plus ou moins limité de cycles d’arrêts. En effet, je ne sais pas si c’est un mythe ou non, mais certaines personnes disent que cela détériorait petit à petit le système d’exploitation. Quoi qu’il en soit, je ne pense pas que cela soit d’actualité. En effet, le pc met plus de temps à démarrer après quelques mois de l’installation originale, mais ce n’est pas en raison du nombre d’arrêt ou démarrage, mais plutôt par rapport à ce qui est fait sur le PC : Installation logicielle multiple, surf, etc. Voici quelques causes d’un pc un peu plus lent ;).

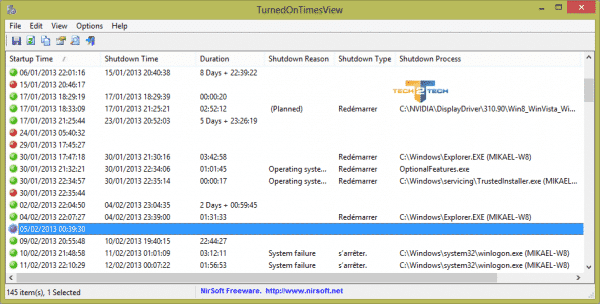

Bref, tout ça pour dire qu’avec l’application TurnedOnTimesView de Nirsoft, vous allez pouvoir contrôler le nombre de cycles d’arrêts de votre PC, mais pas seulement. Cette application est également capable de vous dire combien de temps l’ordinateur a été arrêté et pourquoi (Arret planifié, redémarrage du à l’installation d’une application, problème système…).

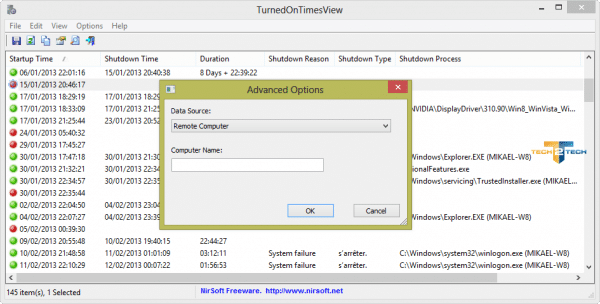

L’application fonctionne sur la machine sur laquelle vous l’exécutez, mais également sur vos ordinateurs distants. Cette option peut être intéressante pour les admins réseaux qui souhaitent analyser les machines connectées au réseau.

Et comme toujours chez Nirsoft, l’application est portable !