Parkdale : Tester la vitesse d’un disque dur, SSD ou de votre serveur NAS

Parfois, a des fins de test, il peut être utile de connaitre la vitesse d’écriture et de lecture d’un disque dur, SSD, CD-ROM ou bien même d’un lecteur réseau. Parkdale permet d’obtenir la vitesse et lecture et d’écriture de tous vos lecteurs. L’application comporte plusieurs modes :

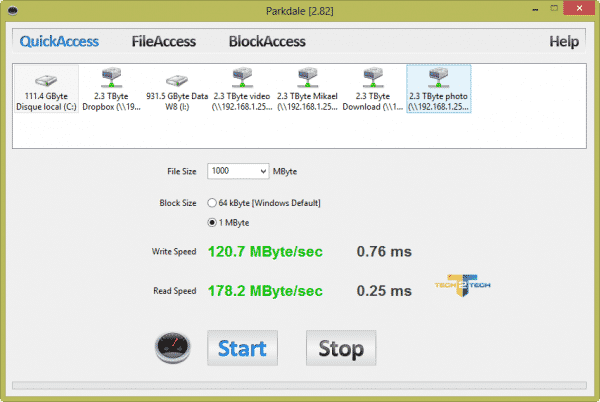

QuickAccess

Parfait pour effectuer un simple test de vitesse. Ce test vous donnera rapidement la vitesse d’écriture et de lecture de votre disque.Vous pouvez modifier la taille du fichier envoyé sur le disque ainsi que la taille des blocs.

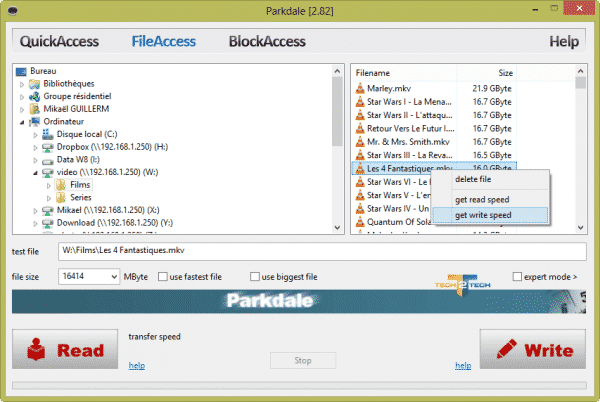

FileAccess

L’onglet File Access propose des options permettant de tester la vitesse de lecture ou d’écriture directement sur un fichier spécifique. Pour cela il faut sélectionner un fichier et cliquer sur le bouton Lire ou écrire pour effectuer le calcul de vitesse (il ne faudrait pas qu’Hadopi passe par là, mes films de vacances on des noms bien étranges ^^ !).

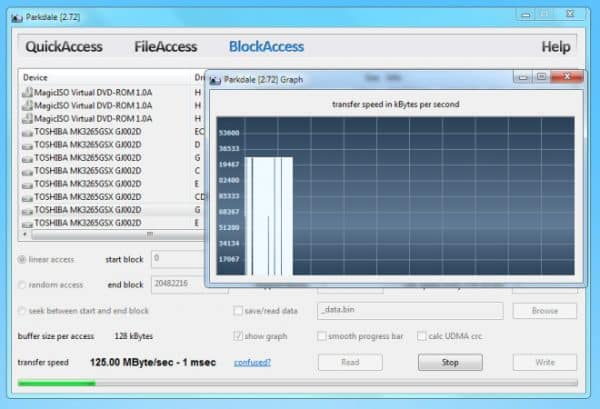

BlockAccess

L’ onglet BlockAccess permet de tester un lecteur en passant directement par les secteurs du disque et donc sans passer par le système de fichiers Windows. Le résultat est affiché sous forme de graphique, ou bien sous forme statistique (au choix).