Configurer la double Authentification SSH sur Linux

Vous savez, je vous l’ai déjà expliqué, la double authentification est plus qu’importante, elle est presque indispensable aujourd’hui. Partout sur le web, elle est également disponible sur de nombreuses applications ou système d’exploitation.

Aujourd’hui nous verrons comment mettre en place la double authentification sur Linux via SSH. Il y a de nombreuses méthodes pour sécuriser SSH, en voilà une de plus !

Nous verrons ici la mise en place sur un serveur Ubuntu, mais la méthode est sensiblement la même sur d’autres distribution. Il faudra peut être adapter légèrement les commandes.

Fonctionnement

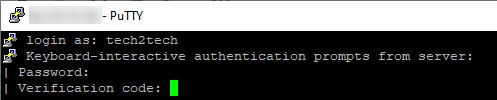

En général, lorsque vous vous connectez à un serveur ou une machine Linux en SSH, vous avez juste à saisir une clé SSH ou encore un mot de passe pour vous connecter à distance. Ici, la double authentification va vous obliger à saisir deux informations pour vous connecter. Le mot de passe que vous connaissez, mais également un code qui sera généré sur votre application de double authentification.

Installation de Google Authenticator sur Ubuntu

Depuis votre serveur Ubuntu/Debian, exécuter la commande suivante pour lancer l’installation de Google Authenticator :

sudo apt update

sudo apt install libpam-google-authenticator

Puis, lancer l’application Google Authenticator via la commande suivante :

google-authenticator

Répondez Oui à la première question si vous souhaitez configurer la double authentification.

Ici, un QRCode que vous devrez scanner avec votre application de double authentification va apparaitre. Dans mon cas, j’utilise Authy. Il sera nécessaire d’agrandir au maximum votre terminal pour voir correctement le QRCode.

Notez également que vous aurez quelques codes de secours qui pourront vous être bien utiles en cas de perte de votre smartphone ou de problème avec votre application de double authentification. Conservez-les !

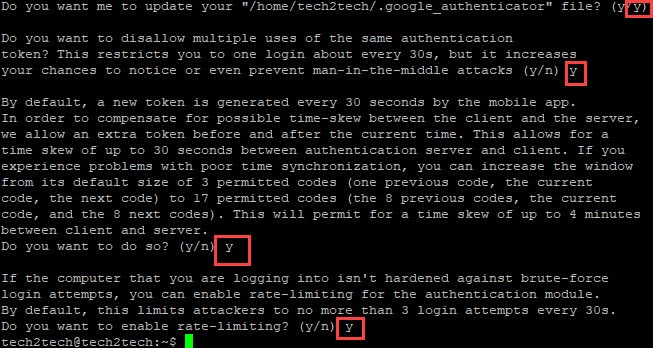

Vous devez maintenant répondre Oui, à toutes les questions pour terminer la mise en place de la double authentification sur SSH.

Configurer le service SSH à utiliser Google Authenticator

Éditer le fichier de configuration SSH :

sudo nano /etc/ssh/sshd_config

Trouvez les deux paramètres suivants dans votre fichier de configuration et assurez vous qu’ils soit configurer sur « yes » :

UsePAM yes ChallengeResponseAuthentication yes

Pour activez Google Authenticator avec SSH, l’authentification PAM et Challenge-Response doivent être activée. Enregistrez et fermez le fichier. Redémarrez ensuite le service SSH pour que la modification prenne effet.

Maintenant, éditer la règle PAM pour SSH

sudo nano /etc/pam.d/sshd

Ajouter ces deux lignes pour activer la double authentification :

#One-time password authentication via Google Authenticator auth required pam_google_authenticator.so

Sauvegarder le fichier. À partir de maintenant toutes vos futures connexions via SSH nécessiteront la double authentification.

Comment désactiver la double authentification avec SSH

Éditer le fichier de configuration du service SSH :

sudo nano /etc/ssh/sshd_config

Trouvez la ligne suivante :

AuthenticationMethods publickey,keyboard-interactive

Supprimer « keyboard-interactive » de façon à avoir cette ligne à la place :

AuthenticationMethods publickey

Sauvegarder le fichier de configuration puis relancer le service SSH

sudo systemctl restart ssh