Ransomware : SATANA

Nos pensées se focalisent, pour la plupart, vers les mêmes envies. Le soleil, le barbecue, l’apéro, bref… les vacances!! (en tous cas c’est comme ca que je les conçois!) Mais pendant ce temps, les concepteurs de ransomwares ne lâchent rien, et de nouvelles menaces voient le jour régulièrement. Découvrons ensemble un petit nouveau : SATANA!

Satana

Là, clairement, les concepteurs utilisent un nom qui ne laisse pas de place au doute. Satana est un ransomware très agressif, qui s’inspire de Petya, un autre ransomware. Il combine chiffrement des fichiers et écriture de code sur le secteur d’amorçage du disque, le MBR.

Fonctionnement

Comme Petya, un fichier exécutable en environnement Windows écrit au début du disque infecté un module de bas niveau, un bootloader avec un noyau personnalisé. Puis, comme un ransomware classique, il chiffre les fichiers de données un par un.

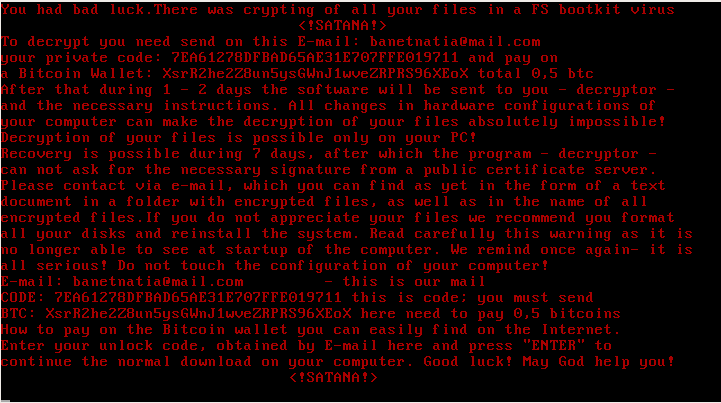

L’infection commence dons par la modification du MBR, puis le chiffrement des données du disque, et de tous les volumes accessibles. Une fois que le système est rebooté, un message s’affiche sur l’écran expliquant la démarche à suivre pour récupérer l’accès à son PC (puisque oui, vous l’aurez compris, vous n’avez plus accès au système), à savoir le paiement d’une rançon de 0,5 bitcoin.

Si la réécriture du MBR est possible, les fichiers de donnés sont néanmoins chiffrés, donc impossible pour le moment de récupérer les données. Les fichiers chiffrés sont renommés, et le nom du fichier commence par l’adresse mail d’un des membres de l’équipe de développement du ransomware Satana.

Bugs

De plus, le chercheur en sécurité Hasherezade chez Malewarebyte a relevé des bugs assez stupéfiants. En effet, la progression de la procédure de déploiement est affichée, et même l’avancement du chiffrement des données! Il ajoute aussi :« Le code d’attaque de bas niveau semble inachevée – mais les auteurs montrent un intérêt dans le développement du produit dans ce sens et nous pouvons nous attendre que la prochaine version sera améliorée. »

Dans ce type de malware, c’est plutôt la discrétion qui est recherchée. On a donc à faire à la « naissance » d’un ransomware, qui est encore en développement, même s’il est d’ors et déjà utilisé. Mais nous devons nous attendre à des versions améliorées sous peu…