Ransomware : Les risques augmentent

Les ransomwares ont le vent en poupe… Non seulement ils sont de plus en plus présents, mais aussi de plus en plus agressifs. Une véritable bataille est menée entres les éditeurs de solutions de sécurité, qui tentent de trouver des failles afin de permettre le décryptage des données, et d’offrir des protections efficaces, et les créateurs de ces ransomwares, qui modifient sans cesse leurs outils. Nous allons faire un point sur quelques nouveautés qu’il est bon de connaitre.

CryptXXX s’étoffe

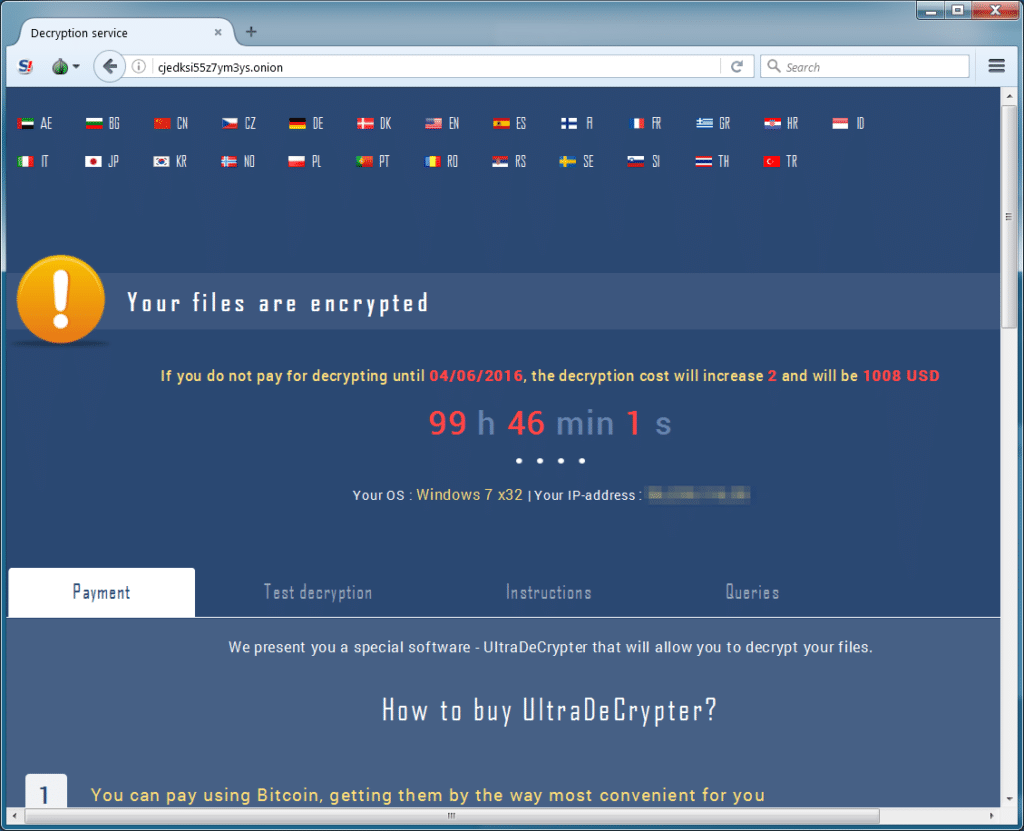

Les ransomwares gagnent en puissance de « nuisibilité ». CryptXXX dans sa dernière version (3.1) en est l’exemple parfait. Ce ransomware évolue à une vitesse affolante, en faisant un danger redoutable pour nos parcs informatiques. Preuve en est, la liste de ses versions :

- 1.001 le 16 avril

- 2.000 le 29 avril

- 2.006 le 9 mai

- 2.007 le 11 mai

- 3.000 le 16 mai

- 3.002 le 24 mai

- 3.100 le 26 mai

En moins d’un mois et demi, sept mises à jours majeures du code ont été découvertes. Dans sa dernière version, 3.100, le module StillerX a fait son apparition. StillerX est une bibliothèque logicielle (stiller.dll, stillerx.dll et stillerzzz.dll) qui accompagne CryptXXX sous la forme d’un plugin. Ce module a pour but de subtiliser, sur les environnements infectés, les identifiants et mots de passes des utilisateurs. Il a été codé pour récupérer un nombre impressionnant de mots passes, des identifiants enregistrés dans les navigateurs, aux équipements réseaux (routeurs), en passant par les identifiants de FTP, logiciels de messageries, applications de jeu, outils d’administrations à distance, Microsoft Credential Manager, etc…

Dans cette dernière version, ce n’est pas la seule nouveauté. Le cryptage ayant été cassé, l’éditeur Kaspersky proposait un outil de déchiffrement des données. Le ransomware a été modifié, rendant cet outil inopérant.

Il a aussi été ajouté un module de recherche sur le port 445, afin de trouver sur le LAN les partages réseaux accessibles. Ainsi, le chiffrement de fichiers accessibles à travers le réseau est possible. C’est donc un fléau sur un réseau d’entreprise.

TeslaCrypt disparaissant, on peut légitimement penser que les utilisateurs de ces ransomwares ont migré vers le déploiement de CryptXXX, plus complet.

ZCryptor : Ransom…worm!

Microsoft a identifié une nouvelle souche de ransomware qui mérite d’être présenté : ZCryptor.

L’originalité de ce ransomware tient dans son comportement, inspiré des vers. Il peut en effet se déplacer de machine en machine, via des supports externes ou des stockages réseaux.

Un chercheur chez Trend Micro (Michael Jay Villanueva) déclare :

« Ce ransomware est un des rares à être en mesure de se diffuser par lui-même. Il laisse une copie de lui-même sur les disques amovibles, rendant l’emploi des supports USB risqué »

ZCryptor se diffuse selon des méthodes classiques (par des spams, des macros Office ou via de faux logiciels d’installation de Flash Player). Une fois en place, ZCryptor s’assure d’être lancé au démarrage. Il va alors chiffrer un grand nombre de formats de fichiers (.doc, .docx, .txt, .xls, .xlsx, .xml, .jpeg, jpg, .png, .eps…), qui prennent alors l’extension .zcrypt.

Amplification des risques

On le voit donc, le ransomware a encore de quoi nous faire suer ! Les risques sont augmentés, car ils se renouvellent. Le ransomware est devenu très lucratif, et donc forcément très répandu. Afin de maximiser les gains, les développeurs de ces saloperies ont donc vite compris qu’en ajoutant quelques fonctionnalités, pas très originales finalement, leurs créations seraient redoutables.

Il est donc important de prévenir ces risques chez nos clients !

Le soucis étant comment bien prevenir les risques (hormis l’antivirus a jour bien sur). Prenez un expert comptable qui reçoit les factures de ses clients tous les jours…

Perso j’ai installé l’outil gratuit de Bit Defender Anti-Ransomware, mais est-ce vraiment efficace ?

La meilleure façon de prévenir ce type de virus, c’est d’éduquer les usagers à ne pas cliquer sur les liens ou programmes douteux. C’est cependant beaucoup plus facile à dire qu’à faire 🙁

Moi j’ai abandonné tout espoir là dessus.

Les mecs te disent « oui oui » et à chaque visites tu retrouves les même conneries sur les pc, vérolé jusqu’aux trognon… C’est désespérant 🙁

Ex.

J’ai donnée plusieurs pistes au cours de mes articles. Il est important de prendre en considération la taille et le budget de la société cliente, mais on peut dire que déjà la sensibilisation des utilisateurs, et politique rigoureuse de sauvegarde adaptée apportent au moins un « filet de secours ».

Concernant la protection réelle, des solutions existent, à travers plusieurs approches.

Si vous avez des besoins, n’hésitez pas à me contacter pour en parler!

J’ai pour ma part mis en place une protection via le role FSRM avec la possibilité de mettre à jour la liste des extensions interdites. https://github.com/davidande/FSRM-ANTICRYPTO