Supercrypt – Le ransomware gagne la France!!

Supercrypt. Si ce nom vous est familier, alors lisez cet article pour adopter les bons réflexes vis-à-vis de cette infection de type « Ransomware » (demande de rançon). Si ce nom ne vous dit rien, mais que vous administrez des parcs informatiques, alors prenez le temps de lire cet article, afin de vous prémunir de cette attaque qui pourrait bien vous coûter de grosses sueurs froides…

Ransomware : Supercrypt

Ce virus (ou plutôt cette attaque virale), a visiblement débutée en Europe, et plus précisément en Italie aux alentours de mi-octobre 2014. Elle gagne maintenant la France, et c’est plutôt une catastrophe pour les cibles touchées.

Je vais ici vous donner un maximum d’informations sur cette attaque, car visiblement, la France est sujette à cette attaque virale depuis seulement quelques jours, et j’ai eu la charge de traiter le problème pour deux entreprises frappées dans le même week-end par ce problème très grave.

Mode d’action de Supercrypt

Voyons comment se passe l’attaque, quelles sont les failles utilisées, et le résultat de cette intrusion.

Environnement ciblé :

L’attaque se passe d’une manière très précise, en exploitant des failles :

- Type d’OS : Serveur Windows 2003 principalement, quelques Windows 7 Pro.

- Service exploité : RDP (le Bureau à distance).

- Faiblesse(s) : Port 3389 directement publié, ouvert sur le pare-feu. Session avec un mot de passe faible.

But de l’attaque :

- Cryptage des données : L’attaque vise à crypter les données du serveur.

- Demande de rançon : Le pirate laisse un fichier txt à divers endroits pour demander de prendre contact.

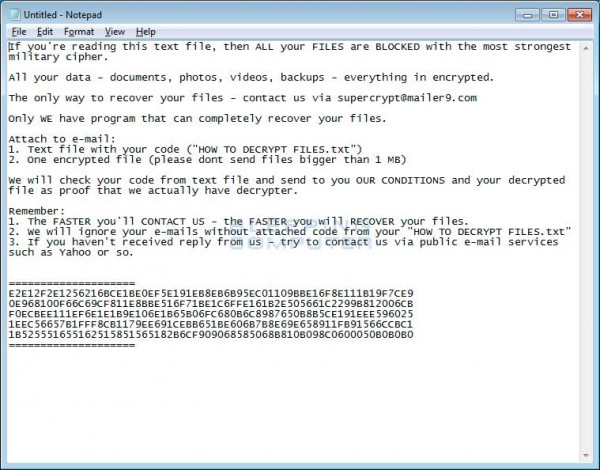

Voici le type de fichier txt que vous pouvez trouver :

Avec le contenu suivant :

All your data – documents, photos, videos, backups – everything in encrypted.

The only way to recover your files – contact us via [email protected] Only WE have program that can completely recover your files.

Attach to e-mail:

1. Text file with your code (« HOW TO DECRYPT FILES.txt »)

2. One encrypted file (please dont send files bigger than 1 MB)

We will check your code from text file and send to you OUR CONDITIONS and your decrypted file as proof that we actually have decrypter. Remember:

- The FASTER you’ll CONTACT US – the FASTER you will RECOVER your files.

- We will ignore your e-mails without attached code from your « HOW TO DECRYPT FILES.txt »

- If you haven’t received reply from us – try to contact us via public e-mail services such as Yahoo or so.

==================== A4A14D4E4445416ACE4AA0AD4A494AB8AB5B94EC01409BBA15D8A144B19D7CA9 0E968400D66C59CD841A8BBA446D74BA1C6DDE464B4E404554C4499B844006CA D0ACBEE444AD5A1A4B9E105E4A54B06DC680B5C8987640B8A4CA194AAE496044 4EAC46647B1DDD8CA4479AE691CEBB644BE605B7A8A69A548914DB94456CCAC1 1B4454441544454644841454184B6CD909068484068A840B098C0600040A0A0B0 ====================

Supercrypt : Je suis infecté

Vous vous connectez sur votre serveur. Vous ne pouvez plus ouvrir certains fichiers, ou vous ne pouvez plus démarrer certains logiciels.

Vous pouvez aisément vérifier s’il s’agit bien de cette attaque précise car vous trouverez :

- De nombreux fichiers portant désormais l’extension « .SUPERCRYPT«

- Des fichiers textes nommés « HOW TO DECRYPT YOUR FILES«

Solutionner le problème :

Actuellement, il n’existe que deux solutions :

- Restaurer une sauvegarde

- Payer la rançon

En effet, l’attaquant utilise un mode de cryptage asymétrique complexe, et actuellement aucun outil ne permet de décrypter ces données. De plus, chaque attaque est réalisée avec une clé de cryptage différente.

La mauvaise nouvelle, si vous n’avez pas de backup récent, c’est qu’il va falloir vous tourner vers le pirate.

La bonne nouvelle, c’est que vous allez pouvoir récupérer vos données. Pour cela, vous allez malheureusement devoir payer la rançon. Il vous faudra pour cela prendre contact avec lui (via l’adresse email laissée par le pirate dans le fichier texte HOW TO…). Il va vous demander de lui envoyer le fichier HOW TO afin de vous identifier, ainsi qu’un fichier crypté. Il vous renverra ce même fichier décrypté pour vous prouver qu’il est en mesure de réellement décrypter vos données. Il vous demandera 300$ par « PaySafeCard » (sorte de mandat cash), ou l’envoi d’un Bitcoin (valeur d’environ 250€).

Je vous passe les détails, mais il vous faudra donc aller (c’est la solution que j’ai retenue) acheter un bitcoin.

Vous le transférerez ensuite selon ses instructions, et il vous enverra le logiciel qui permet de décrypter les fichiers.

Ca fonctionne, et ca c’est la bonne nouvelle!!

Par contre, il s’avère difficile pour beaucoup :

- De communiquer par mail en anglais avec le pirate.

- De comprendre le principe d’achat et vente des bitcoins.

- D’identifier les failles qui ont permis cette attaque.

- D’avoir les bons reflexes (passer une analyse avec 6 outils antivirus/antimalwares différents ne vous rendra pas vos données, et risque en plus de casser des choses).

- De garder son calme, car la situation est effectivement catastrophique.

Conseils :

- Ne paniquez pas (même si c’est simple à dire), car la panique fait rarement prendre de bonnes décisions, souvent irréversibles.

- N’essayez pas d’utiliser plein d’outils « miracles » au hasard. J’ai essayé personnellement, après coup, tous les outils de décryptages que je connais (qu’on utilisait sur les attaques cryptoweb, etc), rien n’a fonctionné. Et vous risqueriez plus de mal que de bien pour vos données.

- Prenez contact avec les pirates (ils répondent visiblement à partir de 10H30 du matin environ, donc pas de panique). Ils ne sont pas en France, il y a donc surement un décalage horaire.

- Payez la rançon en Bitcoin, ca permet d’acheter un BC sur une place de vente virtuelle à l’aide d’une CB.

- N’utilisez pas de portefeuille virtuel pour gérer vos transactions, si vous n’en avez aucun déjà en place (la synchronisation des blocs peut prendre jusqu’à 3 jours, et je ne pense pas que vous avez ce temps!).

- L’outil que vous enverra le pirate semble pour l’instant fonctionner, c’est en tous cas ce que j’ai moi même constaté. Gardez donc espoir, mais sachez que certains fichiers décryptés sont parfois altérés.

- Portez plainte! Si le nombre de plaintes est important, peut-être que la gendarmerie fera quelque chose d’efficace. De plus, en cas d’empêchement pour votre entreprise de faire des déclarations légales ou autre, vous aurez une « preuve » que vous étiez incapable d’accéder à vos données.

Et dernière chose : N’hésitez pas à prendre contact avec moi. J’ai suivi ce problème chez plusieurs clients. Je me suis rapproché de la gendarmerie, et je vais suivre de près cette vague d’attaque « Supercrypt« .

Je mettrais à jour cet article si l’infection évolue, et s’il fallait agir différemment.

De plus, il n’est pas interdit que les pirates modifient leurs actions, et en profitent pour surinfecter la machine, créer des comptes, etc.

Si vous voulez vous rapprocher de moi afin de faire face à une infection « Supercrypt« , n’hésitez pas, je suis professionnel indépendant, et disponible pour aider les entreprises qui subissent ce genre de problème : [email protected]

Note :

Il est possible qu’une solution pour récupérer les données soit applicable.

Pour l’instant, je n’ai pas de connaissance d’autres entreprises impactées par cette attaque. Si vous constatez l’infection, et voulez éviter de payer la rançon :

- Coupez immédiatement votre serveur et toute machine infectée, éteignez les complètement.

- Contactez-moi, via mon adresse mail juste au dessus, en me laissant vos coordonnées. Je vous indiquerais ce qu’il convient de faire dans les plus brefs délais.

Si, après avoir testé cette solution, elle fonctionne, je la partagerais ici publiquement.

Cette technique de cryptage présente des similitudes avec « Dirty Decrypt » qui sévissait en 2013.

Et selon Malekal, voilà la réponse des équipes de Kaspersky, qui ont étudié cette méthode de cryptage :

« The encrypting algorithm in the program is quite tricky it stores key

used for files encryption in encrypted way. And the key can be decrypted

back only at the server side in case if user has already paid.

Encryption algorithm RC4 + RSA1024 can’t be cr*cked. »

Donc, il n’y a pas d’alternative, aucune solution à envisager à priori.

J’attire donc votre attention sur la nécessité absolue de prendre toutes les mesures préventives précisées dans mon article, pour ne pas avoir à subir cette attaque, et passer par la case paiement (et prendre le risque de perdre une partie de ses données!).

Si vous avez subit l’attaque, ou que vous souhaitez en savoir plus dans les précautions à prendre afin de s’en prémunir, n’hésitez pas à me contacter par mail (mail donnée dans la fin de l’article).

J’ai connu ce type d’attaque et j’ai pu tout viré sans payer 1 cts ! En effet grâce a un outil très connu qui est hiren’s boots vous avez la possibilité d’atteindre votre lecteur c: ou autre et d’y faire le ménage et d’y créer une image par la meme occasion.

Vous avez donc votre DD comme avant.

Le problème avec les « virus » et encore plus avec le cryptage de données, c’est qu’on ne peut pas dire « J’ai connu ce type d’attaque » et en tirer des conclusions. En effet, chaque cryptage est totalement différent.

En l’occurrence, là, actuellement, aucun outil ne permet de décrypter les données.

J’ai eu confirmation récemment de la part d’une équipe spécialisée qu’en l’état, rien ne permet de le faire. Il n’y a que deux solutions :

– Encore une fois malheureusement utiliser le logiciel fournit par le « pirate » et qui utilise la clé de cryptage qu’il a utilisé pour vos données.

– Tenter de casser le cryptage… vu l’algorithme, il faudrait une ferme de serveur et plusieurs années de calcul à disposition pour le casser.

Donc non, aucun utilitaire générique ne permet de le faire. (contrairement à d’autres attaques par cryptage, plus anciennes).

Je viens de mettre l’article à jour.

Une solution pour récupérer les données serait à envisager, mais je n’ai pas pu la tester. Si vous êtes victime, éteignez immédiatement le serveur (important) et contactez-moi par mail. Je m’engage à vous répondre très rapidement.