Windows Server 2012 : Installer un Serveur VPN

Le VPN est le meilleur moyen d’accéder à distance à son serveur, à ses ressources, à ses applications. Encore faut il savoir comment le mettre en place. Nous verrons ici plus précisément comment mettre en place un VPN destiné à permettre à des clients nomades d’accéder au réseau à distance.

Prérequis :

Matériel

- Un serveur sous Windows Server 2012 ou 2008 R2

- Deux interfaces réseaux sur le serveur Active Directory déjà installé/configuré

- Environnement en domaine AD

- Un client sous Windows Vista ou ultérieur

Connaissances

- Un minimum de connaissances sur Active Directory

- Création d’une GPO et d’une OU

VPN : Généralités

VPN : Réseau Privé Virtuel

Le VPN (pour Virtual Private Network) est un moyen sécurisé permettant de créer un « tunnel ».

Le but est de créer une connexion virtuelle, un tunnel, permettant ainsi par exemple de relier deux réseaux locaux. Le but est de pouvoir les relier comme s’ils n’étaient qu’un. En résulte une utilisation complètement transparente, comme si on était sur le même réseau local.

Plus précisément, il s’agit de relier deux équipements VPN, à savoir deux passerelles VPN (dans le cas d’une interconnexion de sites par exemple), ou un serveur et un client (client nomade, aussi nommé VPN roadwarrior).

On peut réellement imaginer une connexion VPN comme un tunnel, afin d’appréhender sa topologie. La connexion ainsi établie permet de traverser les éléments réseaux rencontrés (routeurs, switchs, etc), en ciblant le site distant. Ainsi, un client nomade (un pc portable situé à Marseille dans un hôtel pour prendre un exemple un peu concret) pourra se connecter au réseau local de son entreprise (son siège à Paris par exemple).

Intérêt du VPN

Vous savez maintenant qu’on peut interconnecter des sites, ou permettre à un ordinateur distant de se connecter à distance. Mais, concrètement, quels sont les intérêts?

Interconnexion de sites

L’interconnexion de sites permet de relier des réseaux locaux entre eux.

Pour cette utilisation, que je ne détaillerais pas dans la partie technique de cet article, on utilise généralement des « passerelles VPN ». Il s’agit en principe, en entreprise, d’appliances (équipements informatiques offrants plusieurs services, comme le font certains routeurs ou firewalls). En principe, ces appliances offrent souvent les rôles de routeur, passerelle vpn, firewall, et proxy web.

Le principe est de mettre en place, sur chaque site, une passerelle VPN.

Ensuite, un tunnel est créer entre les deux. Cette interconnexion (connexion des deux sites virtuelle) permet de les relier comme si les deux sites étaient sur le même réseau local.

Par exemple le réseau A (situé à Paris) et B (New-York) sont interconnectés. On peut alors permettre aux utilisateurs du réseau A de lancer une impression sur les imprimantes du réseau B, ou de faire du bureau à distance sur le serveur de ce même réseau, d’accéder aux partages, etc…

Pratique, non?

Connexion nomade

Un commercial en déplacement régulier à besoin d’accéder aux ressources de l’entreprise. Il peut être pratique de lui permettre d’accéder, en déplacement, aux ressources internes de l’entreprise.

Mettre en place un serveur VPN au sein du réseau de l’entreprise, puis configurer la partie client sur son ordinateur portable lui permettra de se connecter au réseau local de l’entreprise à distance, de la même façon que s’il se connectait physiquement au LAN au siège de sa boite.

Récupérer des docs techniques, lancer des applications de CRM en bureau à distance, faire des démos applicatives au client, imprimer directement au siège, etc… tout devient possible.

Plutôt sympa!!

Intérêts supplémentaires

Au détour du web, vous avez peut-être vu des articles vous laissant penser à un côté un peu plus « sulfureux » du VPN.

En effet, le VPN permet plein de choses, de par son fonctionnement.

Contournement de sécurité

Firewall

Dans votre réseau d’entreprise, école, ou autre, vous avez un accès internet. Malheureusement, seul le port 80 (HTTP) ou 443 (HTTPS) sont ouverts sur le firewall que vous devez traverser pour sortir sur Internet. Vous ne pouvez donc pas faire de FTP, P2P, Bureau à distance, etc.

Cependant, si vous mettez en place un serveur VPN, en le configurant pour utiliser le protocole TLS/SLL (et donc encapsuler les données en induisant l’utilisation du port 443), vous pourrez faire passer ce que vous voulez. Une fois votre connexion VPN lancée, vous pourrez faire ce que vous voulez (par exemple lancer un transfert de données FTP), le tout sera encapsuler au sein de la connexion VPN qui transite par le port 443 (et potentiellement non filtré).

Un bémol quand même : Parfois d’autres techniques de filtration du flux de données transitant sur le firewall peuvent détecter un flux utilisant un VPN, ou le bloquer automatiquement. Donc en gros, ca peut ne pas fonctionner, ou fonctionner mais l’administrateur réseau peut détecter cette utilisation. Si vous avez signé une charte d’utilisation du réseau, ou si vous ne savez pas si vous avez le droit, je ne peux que vous conseiller de vous rapprocher du gestionnaire du réseau utilisé.

ATTENTION: Si les connexions sont filtrés, ou bloquées, et que vous utilisez la mise en place d’un VPN pour le contourner, vous devriez plutôt vous demander pourquoi cette connexion est filtrée. Un réseau d’entreprise, universitaire, ou autre, doit protéger ses données et les vecteurs d’infections virales, piratage, etc. Donc contourner les protections peut mettre en danger la sécurité entière du réseau, et vous ammener à de gros problèmes, peut-être même au niveau pénal!

Proxy

Un autre besoin peut-être de contourner un proxy (qui bloque l’accès à certains sites, à des réseaux sociaux, etc)

Utiliser un VPN permet concrètement de sortir du réseau jusqu’à votre passerelle VPN, et là vous faites ce que vous voulez!

Localisation géographique

Certains sites ou contenus (typiquement des vidéos) ne sont pas disponibles depuis certains pays.

Il suffit d’utiliser un VPN qui se connecte à une passerelle située à l’étranger pour y accéder. Cet exemple permet de comprendre un avantage indéniable : l’utilisation d’une adresse IP de connexion « autre ».

En effet, l’adresse IP de la passerelle VPN sera utilisée comme adresse « source » de la trame. Du coup, vous pouvez, en vous connectant à une passerelle VPN (ou un proxy peut suffire pour du contenu web mais on dépasse le sujet) faire croire à une localisation différente.

Anonymisation

Afin de cacher son identité réelle, il est possible d’utiliser des connexions VPN en cascade permettant alors de cacher son adresse IP et donc rendre difficile son identification. Je ne traiterais pas de ca.

Inconvénients

Lorsqu’on utilise un VPN, on fait transiter le trafic par la passerelle VPN configurée. Si on choisit de faire transiter tout le flux par le tunnel VPN, on va peut-être se ralentir.

Par exemple, prenons l’exemple d’un commercial en déplacement, dans un hôtel. Il se connecte avec le VPN pour accéder aux documents stockés sur un partage de l’entreprise. En parallèle, il ouvre une page web (sa page Facebook par exemple), et un peu de musique via Deezer. Et bien sans configuration particulière, tout le flux va transiter via le tunnel VPN. Donc au final, il sortira par l’accès de son entreprise et utilisera donc la bande passante de on entreprise. De plus, la redirection de ce flux ralentira forcément sa connexion…

On peut procéder à un paramétrage pointu pour diriger par exemple le trafic du navigateur directement par la passerelle réseau sans utiliser le VPN, mais je ne l’aborderais pas ici.

Mise en place d’un serveur VPN

Nous allons voir ici comment utiliser le rôle de serveur VPN sur un serveur Windows Server 2012.

Tout d’abord, sachez qu’il est nécessaire de disposer de deux interfaces réseaux pour installer le rôle de serveur VPN. En effet, il faudra configurer une interface pour communiquer avec le réseau local (même pool que le réseau local), et l’autre avec une adresse différente (qui sera le pool d’adressage à travers le VPN).

Dans mon exemple par exemple, considérons que le réseau local est 192.168.1.0/24.

On paramétrera l’interface réseau pour le VPN en 192.168.2.0/24

Vous l’aurez compris, on devra rediriger le flux VPN sur le firewall en direction de l’interface adéquat sur le serveur. Les clients sur le réseau ne feront donc pas parti du même réseau (pratique à plusieurs niveau, même si je ne me lancerais pas sur une explication réseau ici). Gardez simplement à l’esprit que le serveur à « un pied » (une interface) sur chaque réseau (local et VPN distant).

Configuration

L’installation suivante sera faite sur un serveur Windows Server 2012 (Foundation mais idem sur les autres versions) avec un serveur Active Directory, en domaine.

Nous allons non seulement voir comment mettre en place un accès VPN, mais en même temps comment le sécuriser.

En effet, nous allons tout d’abord mettre en place un certificat de connexion avec Active Directory Certificates Server, mettre en place un GPO pour déployer ce certificat sur les ordinateurs qui devront utiliser la connexion au VPN, puis utiliser le serveur Network Policies Server, afin d’effectuer un control sur l’utilisateur qui demande la connexion.

Nous obtiendrons une connexion VPN parfaitement sécurisée.

Active Directory Certificates Server

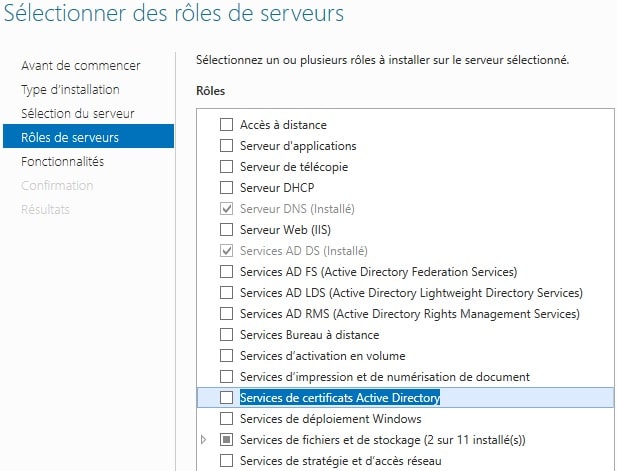

Nous allons tout d’abord mettre en place le rôle AD CS, afin d’émettre et gérer les certificats de connexion.

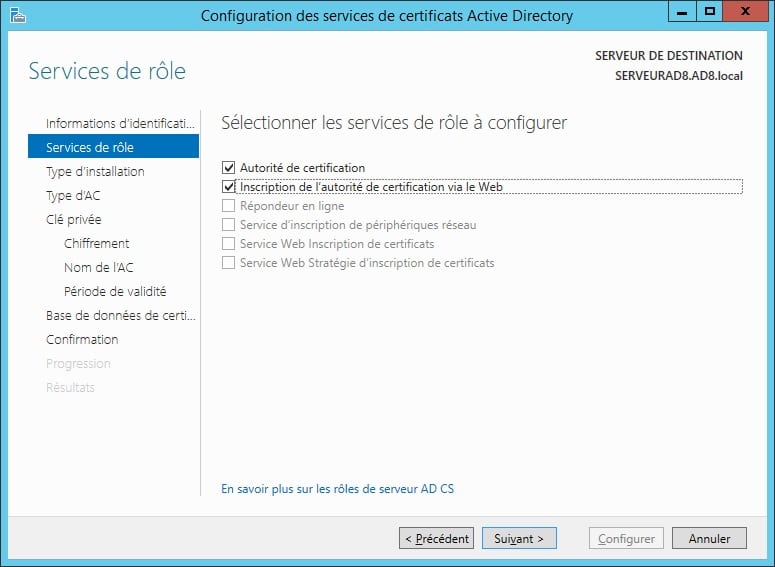

Utilisez l’Assistant d’ajout de rôles et de fonctionnalités pour ajouter :

Le rôle de serveur « Services de certificats Active Directory »

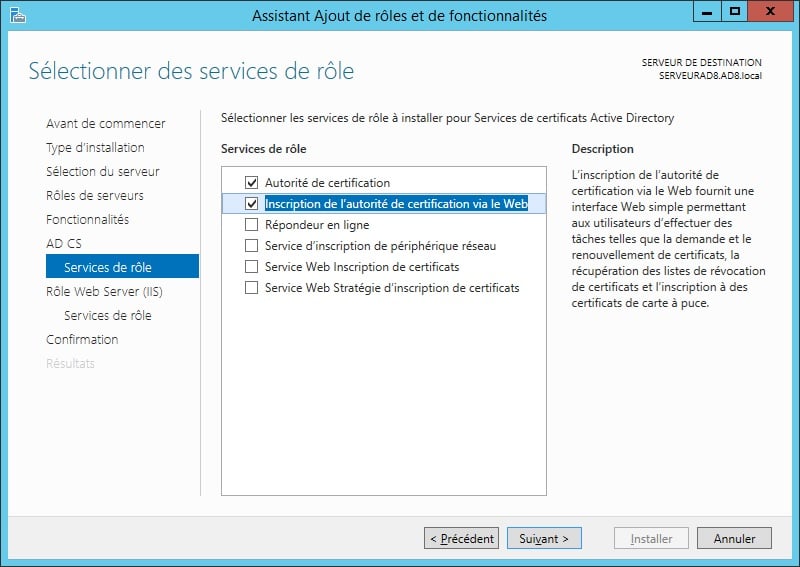

Le service de rôle « Inscription de l’autorité de certification via le Web »

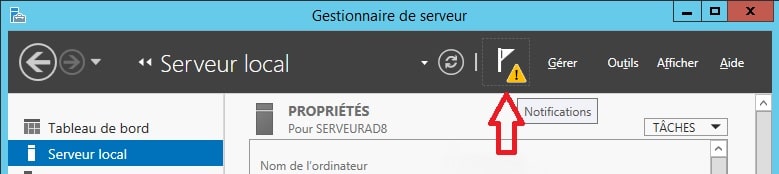

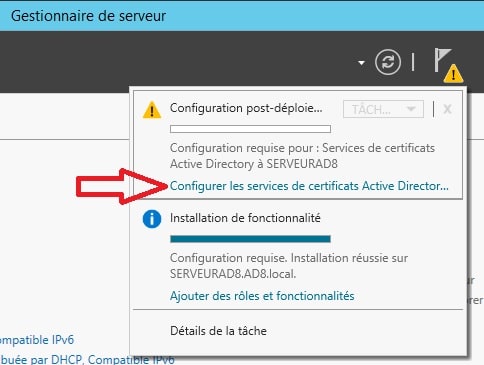

Une fois l’installation réalisée, ouvrez la console Gestionnaire de serveur.

Cliquez sur Notifications, puis sur Configurer les services de certificats Active Directory.

Cliquez sur Suivant dans la première fenêtre d’identification (à moins que vous ne soyez pas loggué avec un compte qui ai suffisamment de droits) puis cochez les deux services de rôles qu’on vient d’installer afin de les configurer.

La fenêtre qui s’ouvre permet d’abord de configurer l’autorité de certification.

Nous allons ici laisser le choix par défaut, « Autorité de certification d’entreprise ». Cela permet d’utiliser AD DS pour émettre ou gérer des certificats.

Cela permet d’installer « AD CS » (Active Directory Certificates Services). Choisissez ensuite l’Autorité de certification racine.

Pour la clé privée, choisissiez de « Créer la clé privée ». Pour le chiffrement, je choisis de laisser par défaut, tout comme le nom de l’Autorité de Certification. J’augmente la période de validité qui est par défaut à 5 ans.

Finissez en cliquant sur Valider.

Autorité de certification

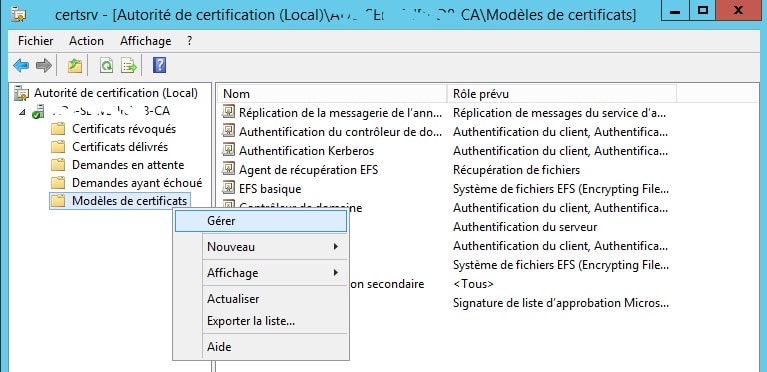

Une fois terminé, ouvrez les Outils d’administration, puis la console d’Autorité de Certification.

Dépliez la racine de votre Autorité de certification, puis clic droit sur Modèles de certificats et Gérer.

On va effectuer un clic droit sur Ordinateur, puis cliquer sur Propriétés.

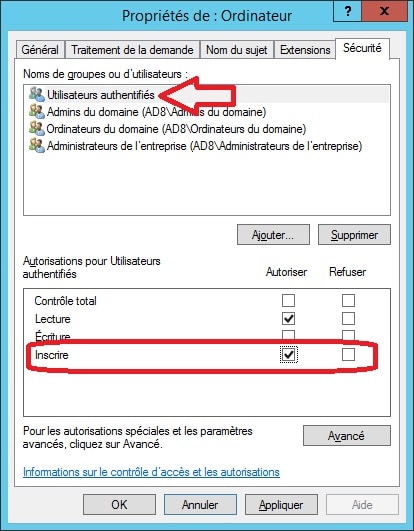

Dans l’onglet Sécurité, il vous faut ajouter le droit Inscrire aux Utilisateurs authentifiés.

Fermez la fenêtre en validant, puis fermez la fenêtre des modèles de certificats.

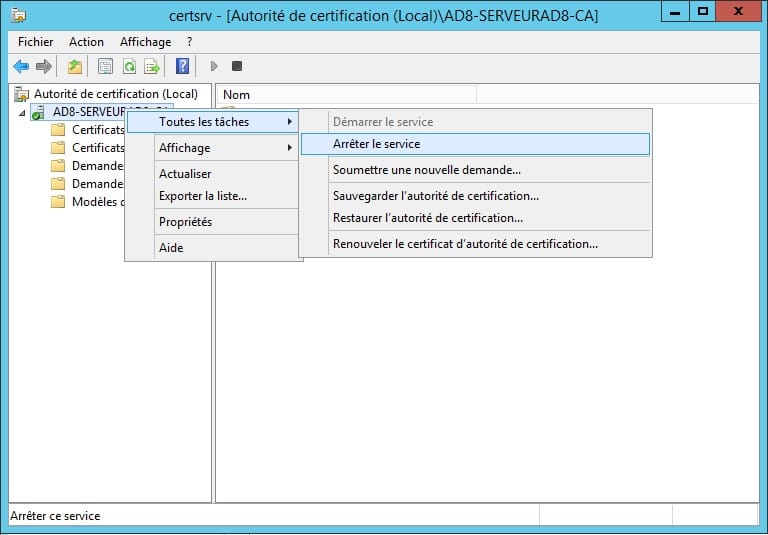

Sur la console d’Autorité de certification, effectuez un clic droit sur la racine de l’autorité, puis Toutes les tâches, et Arrêtez le service.

Ensuite même chose pour le redémarrer.

Fermez la fenêtre d’autorité de certification.

GPO déploiement certificat

Ouvrez la console de gestion des stratégies de groupe

Créez un nouveau GPO

Nommez le, puis clic droit pour le modifier.

On cherche à créer une stratégie au niveau de l’ordinateur, afin de déployer le certificat de sécurité.

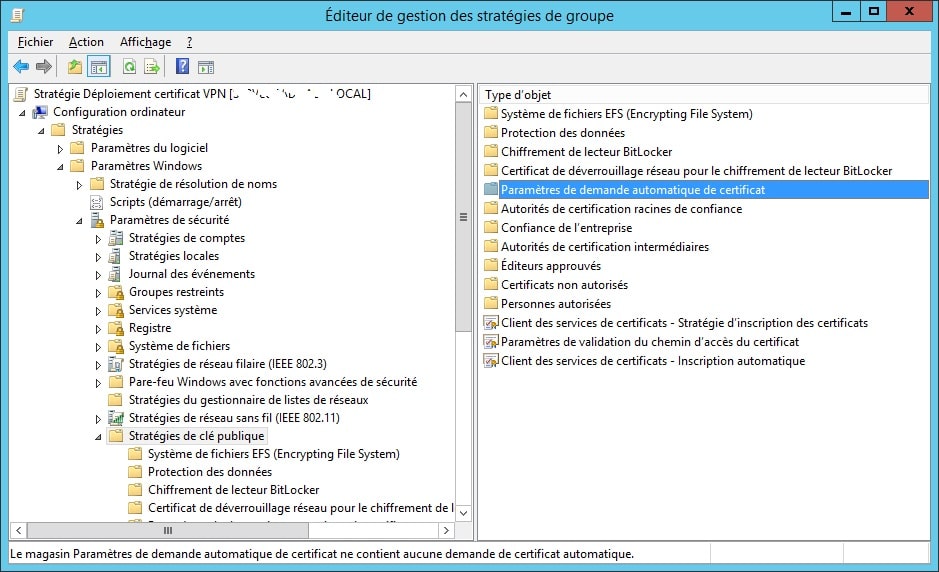

On va déplier : Configuration ordinateur, Stratégies, Paramètres Windows, Paramètres de sécurité, Stratégie de clé publique

Clic droit sur Paramètres de demande automatique de certificat.

Sélectionnez Nouveau, puis Demande automatique de certificat.

Choisissez le modèle Ordinateur puis terminez la procédure.

Il reste maintenant à créer une OU dédiée aux clients utilisant le VPN.

Je ne détaillerais pas ici la création de cette OU, ni le processus de rattachement d’un GPO à une OU. Je mettrais ici le lien d’un article abordant cette notion, que je rédigerais plus tard!

Rattachez le GPO à cette OU.

Installation du certificat sur le serveur

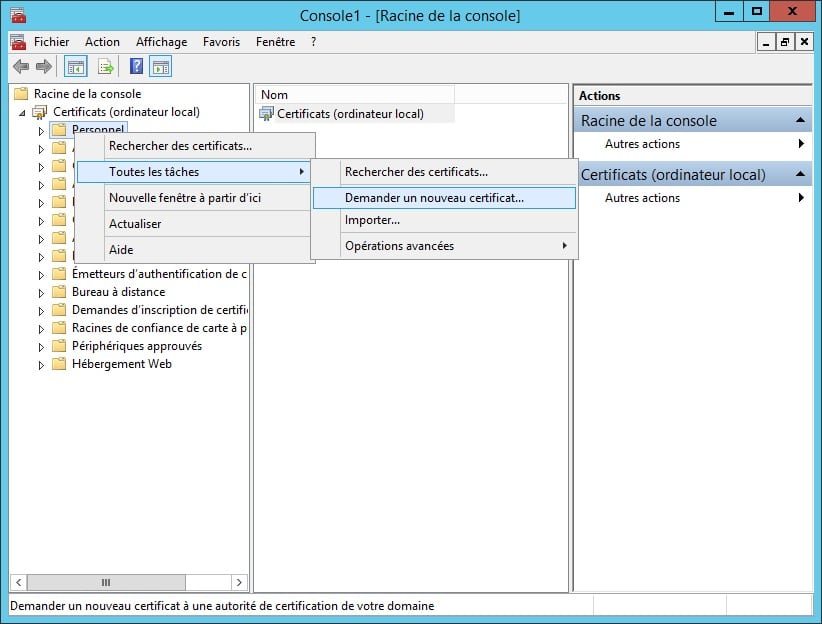

Créez une console MMC avec le composant Certificats (article « Création d’une MMC » à venir).

Choisissez de gérer un compte d’ordinateur, puis laissez le choix par défaut (ordinateur local).

Sur le sous menu Personnel de Certificats, faites un clic droit, puis choisissez Toutes les tâches, puis Demander un nouveau certificat.

L’assistant se lance, choisissez la Stratégie d’inscription à Active Directory puis Suivant.

Choisissez d’installer un certificat de type Ordinateur.

Déploiement du certificat sur le client

Il faut déplacer, (ou créer si ce n’est pas fait) le compte Ordinateur sur l’Active Directory dans l’OU créée pour la gestion du VPN.

Ensuite, sur l’ordinateur client, ouvrez une session avec un compte administrateur du domaine et forcez l’application des stratégies de groupe (gpupdate /force).

Nous allons vérifier si le certificat a bien été importé par la stratégie de groupe ainsi appliquée.

Pour cela créez une console MMC exactement comme sur le serveur, puis vérifiez que le certificat délivré par le serveur est bien présent.

Serveur NPS

Nous allons installer le rôle de serveur NPS (Network Policy Server).

Dans la console Gestionnaire de serveur, ajouter le rôle « Services de stratégie et d’accès réseau ». Puis ajoutez le service de rôle Serveur NPS.

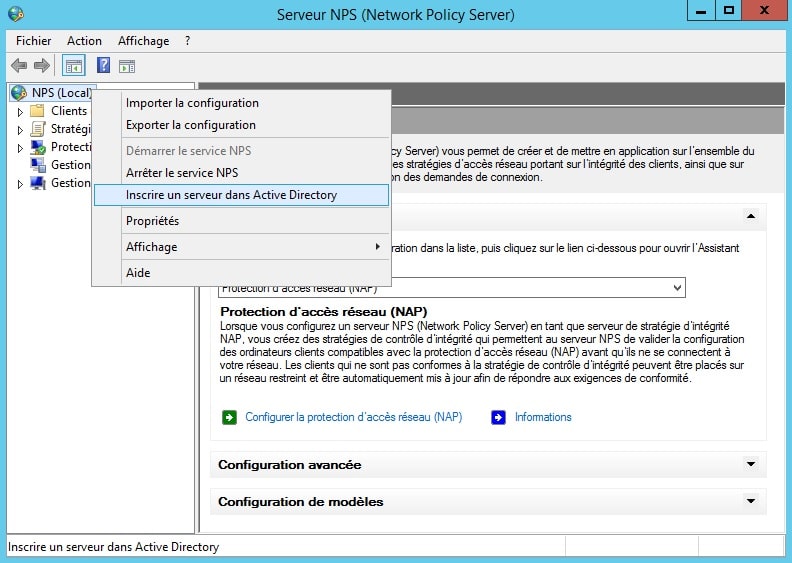

Une fois l’installation effectuée, lancez la console Serveur NPS.

Effectuez un clic droit sur la racine (NPS local). Puis sélectionnez Inscrire un serveur dans Active Directory.

Un pop-up demande l’autorisation de lire les propriétés de numérotations des utilisateurs Active Directory. Acceptez.

Accès à distance

Nous allons maintenant installer le rôle d’Accès à distance (ou RAS pour Remote Access Service).

C’est ce rôle qui offre les services de connectivités distantes, telles que le VPN classique, le Direct Access, le proxy d’application Web, etc.

Installez le rôle Accès à distance.

Installez les services de rôles Direct Access et VPN, et Routage.

Une fois installé, ouvrez la console Routage et Accès distant.

Sur cette console, faites un clic droit sur le serveur, puis Configurer et activer le routage et l’accès distant.

Choisissez Configuration personnalisée.

Choisissez de configurer un Accès VPN. On vous propose ensuite de Démarrer le service. Faites le.

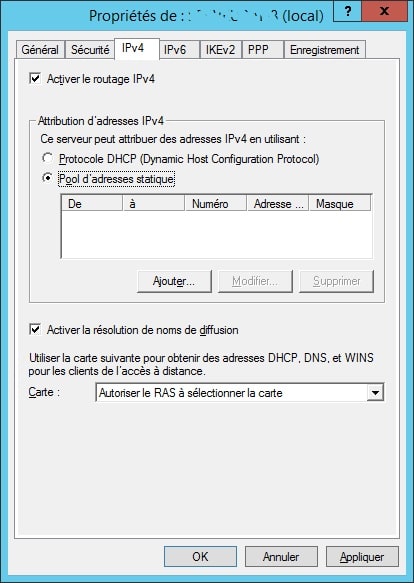

De nouveau, effectuez un clic droit sur le serveur dans la console de Routage et Accès distant.

Ouvrez les propriétés, puis allez dans l’onglet IPv4.

Choisissez Pool d’adresse statique.

Cliquez sur ajouter, puis définissez un pool d’adresse à attribuer aux clients qui se connecteront par le biais du VPN.

Stratégie réseau

Nous allons maintenant définir une stratégie réseau pour les clients du VPN.

Pour cela, nous allons tout d’abord créer un groupe dans l’Active Directory.

Ouvrez la console Utilisateurs et Ordinateurs Active Directory. Là, dans l’OU VPN que nous avons précédemment créée, nous allons créer un groupe (pour ma part je le nommerais « Groupe Accès VPN« ).

Ensuite, ajoutez les utilisateurs qui devront se connecter au VPN dans ce groupe de sécurité.

Maintenant, nous allons utiliser le serveur NPS pour mettre en place une stratégie de sécurité.

Cette stratégie a pour but de vérifier à la connexion au VPN que l’utilisateur est bien un utilisateur inscrit dans l’Active Directory, et qu’il fait parti du groupe de sécurité Groupe Accès VPN.

Ouvrez la console NPS. Déroulez Stratégies, puis ouvrez Stratégies réseau. Désactivez les stratégies par défaut existantes (deux pour ma part) en faisant un clic droit et Désactiver.

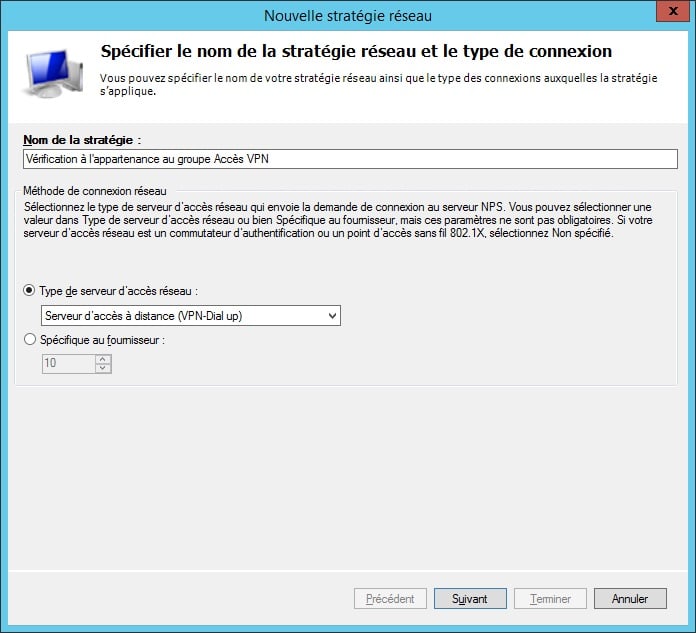

On va créer une stratégie en faisant un clic droit sur Stratégie réseau, et Nouveau.

Entrez un nom à cette stratégie (pour ma part « Vérification de l’appartenance au groupe Accès VPN« ), puis choisissez dans la liste Type de serveur d’accès réseau « Serveur d’accès à distance (VPN-Dial up)« .

Maintenant, il faut définir une condition à tester. C’est cette condition, qui, en fonction de son respect ou pas, servira au serveur NPS à accepter la connexion ou non (pour résumer simplement).

Cliquez sur Ajouter. Une liste de condition apparaît. Nous allons pour notre part choisir « Groupe Windows« . On va ensuite chercher le groupe de sécurité qu’on a précédemment créé (Groupe Accès VPN).

Vous voyez qu’on pourrait établir des stratégies basées sur pas mal de choses, par exemple des contraintes horaires, la version du système d’exploitation, une demande de conformité aux critères du serveur NAP (article à venir), etc.

Cliquez sur Suivant, puis cochez « Accès accordé« .

Dans la fenêtre suivante, décochez seulement l’authentification MS-CHAP (laissez uniquement la v2).

Pour la suite, laissez tout par défaut, et terminez l’assistant.

Votre accès VPN est maintenant fonctionnel!!!

[Article à venir – Maintenant, configurez votre client VPN avec CMAK]

bon tuto!! a tester a l’ occasion , merci!!!

Merci! N’hésitez pas à faire un retour, si un jour vous vous appuyez sur cet article pour mettre en place un accès VPN sécurisé en environnement Windows Server!

Bonjour,

J’ai commencé le tuto mais, je pense qu’il doit y avoir un souci ou il manque des infos, car vous dites :

« Dépliez la racine de votre Autorité de certification, puis clic droit sur Modèles de certificats et Gérer. »

Jusque la pas de souci et apres vous dites :

« On va effectuer un clic droit sur Ordinateur, puis cliquer sur Propriétés. »

Il doit manqué quelque chose ?

Merci 🙂

Bonjour,

Non, une fois que vous cliquez sur Gérer, vous devez avoir « Ordinateur » et vous pouvez faire un clic droit dessus…

je ss karim et je ss entrain de faire des etudes sur la configuration d’un serveur windows 2012 pour connecter des utilisateurs distants via le vpn.

alors je voudrais savoir avec la demarche que vous avez donné est ce encore possible d’utiliser le cisco asa 5540 pour la connexion?

Je ne vois pas ce que vous voulez faire exactement. Mon tuto permet de créer un serveur VPN. Votre routeur offre lui aussi une fonction de VPN mais que voulez-vous faire exactement?

Bonjour,

Merci pour ce tutoriel très détaillé.

Ma question: Il semble qu’il soit plus aisé avec 2012R2 de configurer un VPN. Votre tuto est-il applicable à 2012R2.

Cordialement

Le tuto permet de créer un serveur VPN, mais aussi de le sécuriser, c’est pourquoi il vous parait peut-être long et un peu difficile? Je pense que sur 2012 R2 la configuration est sensiblement la même, la gestion des rôles étant assez similaire.

salut j’ai un projet de fin d’étude

1 Configuration d’un serveur VPN sous 2012 server

2 Configuration d’un serveur d’hébergement WEB et FTP

sous 2012 server

Vous pouvez donc vous inspirer de ce tuto pour la première partie, et, idéalement, citer cet article dans vos sources!

bonjour,

Merci pour ces informations.

Pouvez vous m’envoyer la methode pour créer une OU dédiée aux clients utilisant le VPN.

Merci d’avance

Bonjour,

Je ne comprends pas bien. Dans l’article, je détail la création d’une OU visant à regrouper les clients du VPN, qu’est ce qui vous manque?

Bonjour,

Merci beaucoup pour ce tutoriel qui tombe vraiment au moment où je suis en train de faire la même chose, mais avec une limite sur mes connaissances. Je suis en train d’installer pour une PME qui a deux directions, une direction générale (A) et une direction technique (B) qui se trouve à 20 Km à vol d’oiseau.

J’ai pu mettre la connexion internet sur le site A et au site B également avec le même fournisseur, donc l’IP du site a A c’est : 192.168.10.14 et le site B c’est 192.168.10.15, le fournisseur utilisent le Wifi avec Ubiquiti pour me mettre internet. Maintenant ma question est la suivante, j’ai un serveur Dell PowerEdge 2950 sur laquelle j’ai configuré un domaine et en suivant ce tutoriel je vais sans doute demain configurer ce VPN, le serveur gère des applications de gestion et de facturation. Je voudrais que ceux du site B arrivent à entrer de façon sécuriser dans le serveur et qu’ils soient aussi en mesure d’imprimer sans problème depuis le même site vers le site A. Pour l’instant le seul équipement que j’ai c’est un routeur Netgear qui fait le wifi dans le site A. Pouvez-vous m’aider dans s’il vous plait ? Est-ce qu’il y a des équipements supplémentaires que je dois ajouter sur le site ? Il s’agit d’un PME je n’ai pas non plus besoin d’engager l’entreprise à faire des grosses dépenses sur des équipements sophistiqué, je veux un moyen simple, mais efficace pour relier les deux sites.

Merci beaucoup de votre aide.

P.S : Il s’agit de ma première expérience

Bonjour,

Effectivement, je crois qu’il vous manque un peu de connaissances réseau pour mener à bien ce genre de projets. Pour faire du VPN site à site, il est préférable de s’appuyer sur des équipements autonome, de petits routeurs offrant la fonctionnalité de passerelle VPN étant une bonne option.

Sans rentrer dans le débat, car le site n’a pas vocation à offrir du support, votre adressage ne fonctionnera pas. Je vous conseil d’approfondir la partie réseau avant de vous lancer dans ce genre de projet. N’y voyez là qu’un encouragement à progresser et avancer, sans rien de péjoratif.

Merci beaucoup

Je prends en compte tes conseils, je vais essayer d’avancer tout en continuant mes recherches et croître ma connaissance. Thanks

bonjour je suis responsable de la sécurité informatique quelque part dans mon PAYS en RD Congo et là je suis sur un probleme de crée un sereur d’impression une foi je l’ai installer sur le serveur et quand je le partager da,s de group des utilisateur ça refuse

Bjr Mille merci pour ce tuto je suis en cycle d’ingenieur de travaux option Systemes et Réseaux en au CAMEROUN. je suis actuellement en stage pratique de DTS et mon theme porte sur la mise en place et securité du VPN en entreprise sur windows server 2008R2 est ce que c’est possible de deployer ce service en virtuelle sur vmware pour que je puisse faire la simulation l’or de la soutenance.Réponse attentue le plutot possible