SynoLocker : Le trojan qui vous raquette…

Hier, le web et surtout la communauté Synology a commencé à s’enflammer rapidement concernant un ransomware qui s’attaque au NAS Synology, et pour cause… Effectivement, Synolocker (c’est son nom), un malware, infecte les NAS Synology ayant une version du DSM obsolète (DSM 4.3-3810 ou versions antérieures) et en chiffre l’intégralité du contenu. Ensuite, le pirate exige le paiement d’une rançon afin de vous donner de nouveau accès aux fichiers stockés sur celui-ci. La rançon est fixée à 0,6 bitcoin, soit environ 260 euros au cours actuel tout de même. Ouais, ça pique… C’est donc la même méthode que le bien connu virus de la gendarmerie, mais cette fois pour les NAS.

Synolocker

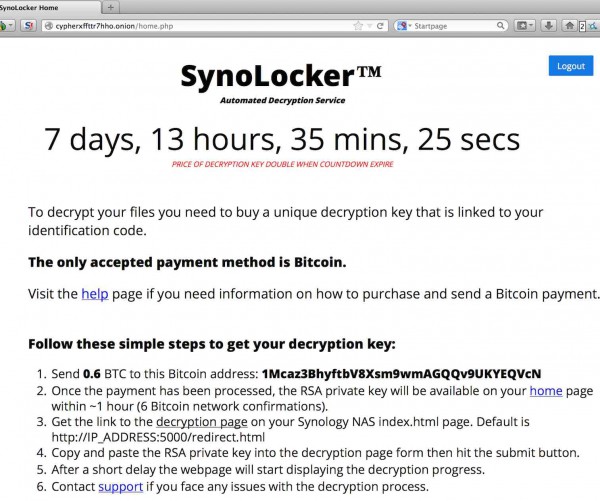

Ci-dessous le message (en anglais) délivré par SynoLocker aux personnes infectées :

SynoLocker™

Automated Decryption ServiceAll important files on this NAS have been encrypted using strong cryptography.

List of encrypted files available here.

Follow these simple steps if files recovery is needed :

- Download and install Tor Browser.

- Open Tor Browser and visit http://cypherxffttr7hho.onion. This link works only with the Tor Browser.

- Login with your identification code to get further instructions on how to get a decryption key.

- Your identification code is – (also visible here).

- Follow the instructions on the decryption page once a valid decryption key has been acquired.

Technical details about the encryption process :

- A unique RSA-2048 keypair is generated on a remote server and linked to this system.

- The RSA-2048 public key is sent to this system while the private key stays in the remote server database.

- A random 256-bit key is generated on this system when a new file needs to be encrypted.

- This 256-bit key is then used to encrypt the file with AES-256 CBC symmetric cipher.

- The 256-bit key is then encrypted with the RSA-2048 public key.

- The resulting encrypted 256-bit key is then stored in the encrypted file and purged from system memory.

- The original unencrypted file is then overwrited with random bits before being deleted from the hard drive.

- The encrypted file is renamed to the original filename.

- To decrypt the file, the software needs the RSA-2048 private key attributed to this system from the remote server.

- Once a valid decryption key is provided, the software search each files for a specific string stored in all encrypted files.

- When the string is found, the software extracts and decrypts the unique 256-bit AES key needed to restore that file.

Note: Without the decryption key, all encrypted files will be lost forever.

Copyright © 2014 SynoLocker™ All Rights Reserved.

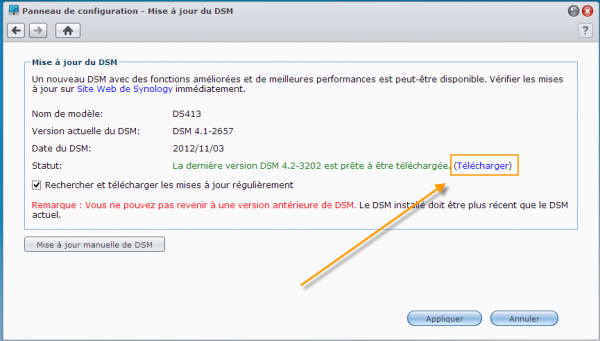

Suite a ce malware déjà en place chez pas mal d’utilisateurs, Synology a réagi très rapidement. Depuis, on sait que seul les Synology en DSM 4.3-3810 ou versions antérieures sont touchés. En effet, la faille utilisée est déjà bouchée depuis décembre 2013. Il est donc nécessaire de mettre à jour votre DSM !

Suis-je infecté ?

Voici les symptômes du virus trojan Synolocker :

- Lorsque vous tentez de vous connecter à DSM, un écran s’affiche pour informer les utilisateurs que les données ont été cryptées et une taxe est requise pour déverrouiller les données

- Un processus appelé « synosync » est en cours d’exécution dans le Moniteur de ressources

- DSM 4.3-3810 ou une version antérieure est installé, mais le système dit que la dernière version est installée au Panneau de configuration> Mise à jour de DSM

Pour les utilisateurs qui n’ont pas rencontré l’un des symptômes mentionnés ci-dessus, il est fortement recommandé de télécharger et d’installer DSM 5.0, ou toute version ci-dessous:

- Pour DSM 4.3, merci d’installer DSM 4.3-3827 ou une version plus récente

- Pour DSM 4.1 ou DSM 4.2, merci d’installer DSM 4.2-3243 ou une version plus récente

- Pour DSM 4.0, merci d’installer DSM 4.0-2259 ou une version plus récente

Les mises à jour !

Je ne le répéterais jamais assez, mais mettez à jour vos systèmes ! Que ce soit Windows, Linux, OSX, Synology ou tout autre système… les màj ne sont pas là pour faire jolis…

En plus, rien de plus simple que de mettre à jour votre NAS Synology :

Dans le DSM > Panneau de configuration > Mise à jour de DSM. Vous pouvez aussi télécharger et installer manuellement la dernière version depuis le centre de téléchargement.

Le support Synology

Si toutefois, votre NAS est déjà infecté, éteignez-le tout de suite. Ensuite, contacter directement le support technique par mail : [email protected] ou encore via ce formulaire ou par mail.

Une fois infecté, c’est fichu, non ?

Sinon « ransomware » (un seul « m ») et un « c » devant l cas de l’une des premières occurrences de « synolocker » :p

Aucune idée, en tout cas j’ai reçu un communiqué de chez Syno qui demande aux personnes infecté de contacter directement le support Synology… Donc a voir, peut être qu’ils savent faire quelque chose, mais avec des données crypter ça semble tendu !

Merci pour les fautes 🙂

Problème solutionné depuis décembre 2013 avec les mises à jour du DSM

http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

Ce n’est donc pas un scoop même si bcp de forum semblent se relayer l’info …

La faille a été corrigé depuis décembre 2013, c’est ce que j’ai écris dans l’article, effectivement.

Mais je ne suis pas d’accord avec toi sur le fait que ce ne soit pas un scoop. La faille était corrigé, mais personne encore ne l’avais utilisé d’une tel façon.

Si je parle de ça, c’est surtout pour que tous mes lecteurs soient avertis, et prennent conscience que même sur un NAS les mise à jour sont importantes.